IDaaS零信任持續風險控制設計

IDaaS身份基礎設施作為零信任架構的關鍵支撐基礎,提供身份管理服務和權限管理服務,可提供數字證書,生物特征、電子憑證等多種身份鑒別模式,對訪問主體和資源進行身份有效性驗證。

1. 風險控制生命周期

然而通過身份認證后的訪問行為,還需要進行持續的風險檢測和評估,對于訪問行為進行放行、阻斷或有限訪問;在持續的風險控制中需要對整個訪問生命周期進行如下幾個階段的設計。

1.1 風險識別

判斷網絡中存在的風險,如攻擊、漏洞、違規、越權、威脅、異常;需要結合終端可信環境感知、持續威脅檢測、態勢感知等安全分析等技術全面分析訪問行為風險程度;

1.2 身份信任

通過授權、認證進行判斷識別身份,可結合多因素認證來提高身份識別的可信程度;并且根據身份的級別和資源的級別對訪問進行進一步訪問控制;

1.3 持續評估

風險識別和身份信任的研判過程是持續不斷的,通過AI機器學習進行算法模型迭代更新,能快速準確的進行判斷和分析;

1.4 自適應

風險判斷通過算法模型動態調整其信任級別,并且在信任級別低于資源級別是通過智能的多因素平臺進行強認證校驗來提高信任級別;并且能在訪問控制中進行綜合研判、動態賦權、自動變更權限;

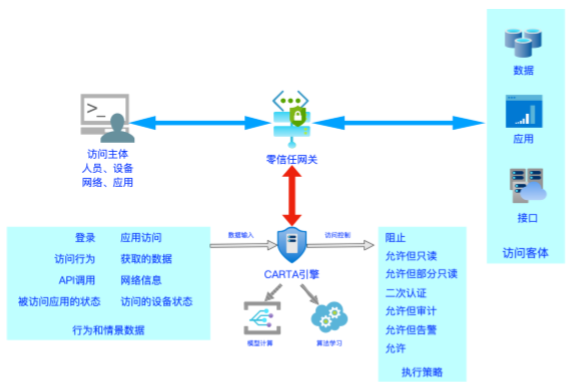

2. 風險控制引擎架構

2.1 風險分析行為和情景數據

登錄憑據,身份信息,身份權限

需要訪問的應用、接口、數據

訪問行為的上下文信息,時間、地點、終端設備信息

獲取的數據是否包括高權限數據

API的分級、權限、敏感度

網絡狀態信息,內外網、是否翻墻、路由信息、異常網絡數據

被訪問應用狀態,資源提供者本身的安全性,重要性,可用性

訪問者的設備狀態,終端的系統狀態、補丁和安全軟件是否完善、發起者程序本身安全性

2.2 風險引擎

實時的模型計算,能快速準確的進行計算

算法學習,通過智能的AI算法根據實時的行為和情景數據能自我學習,并可以動態調整算法模型

2.3 執行策略

根據風險引擎計算的信任風險級別結合訪問客體數據的權限級別,

對訪問行為進行控制,阻止、允許訪問但是只讀,

允許訪問并修改但是部分數據只讀,需要進行二次認證后才能訪問,

允許訪問但是要審計其行為,允許訪問但是對其訪問進行告警、完全允許訪問。

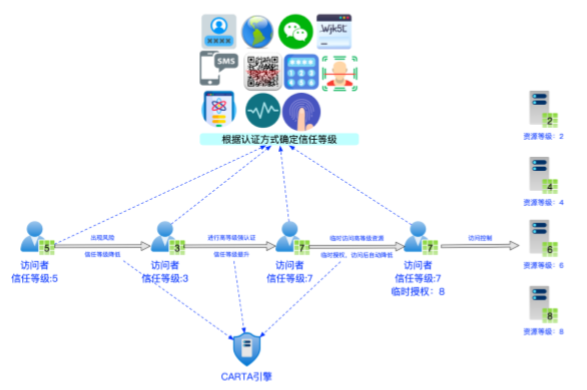

3. 動態風險評估過程

3.1 初始給所有資源提供者設置資源等級,可以按應用、API、數據的敏感程度設計不同的等級

3.2 訪問者初始訪問通過身份認證

根據認證方式,出示的憑證,可以確定初始信任等級為5級,那么訪問者可以訪問5級及以下的資源和數據;

3.3 出現風險訪問者信任等級下降

根據風險引擎持續的評估,發現訪問風險并且實時動態的降低了訪問者的信任定級未3級,那么訪問者只能訪問3級及以下的資源和數據,無法再次訪問5級的資源和數據;

3.4 訪問者需要訪問高等級數據和資源

當前用戶等級不夠訪問高等級數據,需要提供一個能提供用戶來提示信任等級的強認證方式,如通過一次人臉識別來提升訪問者信任等級到7級,可以訪問更高級別的資源和數據;

3.5 訪問者臨時訪問高等級數據和資源

由于當前用戶本身等級無法升級到超高等級權限,可以通過其他高等級用戶或管理員進行臨時授權,來臨時提升當前用戶本身等級,可以臨時訪問超高級數據和資源,后續自動降級可以更好的保護超高級數據和資源;

3.6 持續的動態評估調整信任等級

4. 風險評估模型

4.1 準備階段

通過敏感信息評估系統對隱私進行分級

通過博弈論模型對攻擊者建模

4.2 風險識別

分析攻擊者可能存在的攻擊方式

對敏感信息做預先風險性分析,威脅和脆弱點

4.3 風險分析

因素分析法、邏輯分析法、歷史比較法進行定性分析

在風險評估各環節的不確定映射和無法定量進行定量分析

4.4 評估結果

根據算法模型和不同分析方法,對每次的網絡訪問行為進行分析后,給出一個針對本次訪問的風險等級

4.4 風險處置

策略執行點,根據評估結果的風險等級,結合訪問資源的敏感程度,根據策略來執行具體處置操作

5. 怎么落地

持續風險控制是零信任架構中一個非常關鍵的組件,也是比較前沿的技術,企業在實施前需要先確認自身的基礎安全是否做的到位,其中如下工作是否已經落地:

已經有先進的端點保護平臺,如防毒,dlp,惡意代碼檢測,內存注入保護

已經做好了基本的 Windows 賬戶管理工作

已經有了 IAM;(Identity and AccessManagement),即“身份識別與訪問管理”,具有單點登錄、強大的認證管理、基于策略的集中式授權和審計、動態授權、企業可管理性等功能。)

已經有多因素系統,多種認證方式。

有了常規化的補丁管理

建立了備份/恢復機制

標準化的服務器/云工作負載安全代理平臺

有基本的安全意識培訓;

統一的日志系統,能收集各種系統,應用的日志,并有能力進行日志分析

具備基本的互聯網出口邊界安全防護能力,包括 URL 過濾能力。