手機(jī)瀏覽器の地址欄欺騙攻擊卷土重來(lái):為惡意攻擊敞開(kāi)大門(mén)

網(wǎng)絡(luò)安全研究員披露了一個(gè)地址欄欺騙漏洞的細(xì)節(jié),該漏洞會(huì)影響多個(gè)移動(dòng)瀏覽器,如蘋(píng)果Safari和Opera Touch,為魚(yú)叉式網(wǎng)絡(luò)釣魚(yú)攻擊和傳播惡意軟件打開(kāi)大門(mén)。

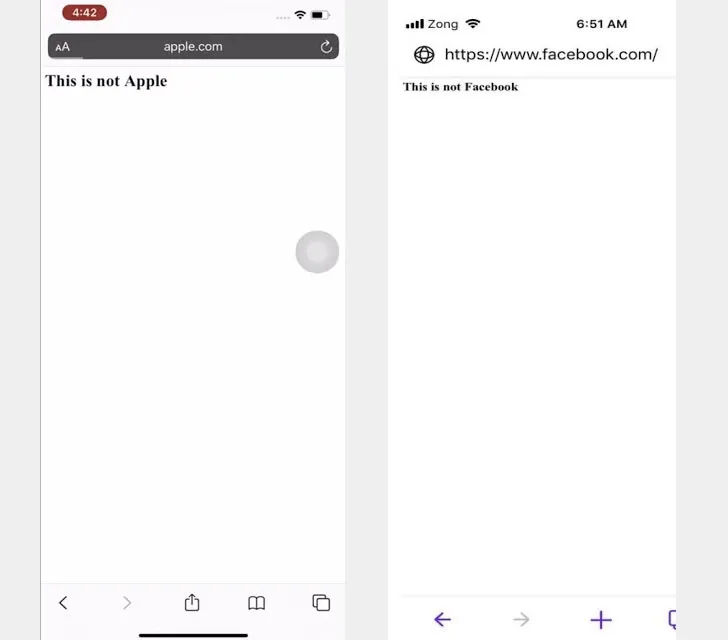

真-偽地址欄圖形真假難辨

其他受影響的瀏覽器包括UC網(wǎng)頁(yè)、Yandex瀏覽器,Bolt瀏覽器和RITS瀏覽器。

這些漏洞是巴基斯坦安全研究員Rafay Baloch在2020年夏天發(fā)現(xiàn)的,并在8月由Baloch和網(wǎng)絡(luò)安全公司Rapid7聯(lián)合報(bào)告,之后瀏覽器廠商在過(guò)去幾周內(nèi)解決了這些問(wèn)題。

UCWeb和Bolt瀏覽器還沒(méi)有打補(bǔ)丁,Opera Mini預(yù)計(jì)將在2020年11月11日進(jìn)行補(bǔ)丁。

這個(gè)問(wèn)題的起因是在任意一個(gè)網(wǎng)站中使用惡意的可執(zhí)行JavaScript代碼,使瀏覽器在頁(yè)面加載時(shí)跳轉(zhuǎn)到攻擊者選擇的另一個(gè)地址時(shí),被迫更新地址欄。

原始PoC演示

Rafay Baloch在技術(shù)分析中說(shuō):“這個(gè)漏洞是由于Safari保存了URL的地址欄,當(dāng)通過(guò)任意端口請(qǐng)求時(shí),設(shè)置的間隔函數(shù)會(huì)每2毫秒重新加載bing.com:8080,因此用戶無(wú)法識(shí)別從原始URL到欺騙URL的再次被迫定向。”

“默認(rèn)情況下,除非通過(guò)光標(biāo)設(shè)置焦點(diǎn),否則Safari不會(huì)顯示URL中的端口號(hào),這使得這個(gè)漏洞在Safari中更加有效。”

換句話說(shuō),攻擊者可以建立一個(gè)惡意網(wǎng)站,誘使目標(biāo)從欺騙的電子郵件或短信中打開(kāi)鏈接,從而導(dǎo)致毫無(wú)戒心的收件人下載惡意軟件,或冒著證書(shū)被盜的風(fēng)險(xiǎn)。

這項(xiàng)研究還發(fā)現(xiàn),macOS版本的Safari瀏覽器也容易受到同樣的漏洞的攻擊,據(jù)Rapid7稱,上周發(fā)布的大更新中已經(jīng)解決了這個(gè)問(wèn)題。

這不是第一次在Safari中發(fā)現(xiàn)這樣的漏洞。早在2018年,Baloch就披露了一個(gè)類似的地址欄欺騙漏洞,導(dǎo)致瀏覽器保留地址欄,并通過(guò)javascript誘導(dǎo)的延時(shí)從欺騙的頁(yè)面加載內(nèi)容。

Baloch說(shuō):“隨著魚(yú)叉式釣魚(yú)攻擊越來(lái)越復(fù)雜,利用基于瀏覽器的漏洞,如地址欄欺騙,會(huì)加劇魚(yú)叉式釣魚(yú)攻擊的成功,證明是非常致命的。”

“首先,當(dāng)?shù)刂窓谥赶蛞粋€(gè)值得信任的網(wǎng)站,并且沒(méi)有任何偽造跡象時(shí),就很容易說(shuō)服受害者竊取證書(shū)或傳播惡意軟件。其次,由于該漏洞利用了瀏覽器的一個(gè)特定功能,它可以逃避多個(gè)反釣魚(yú)方案和解決方案。”