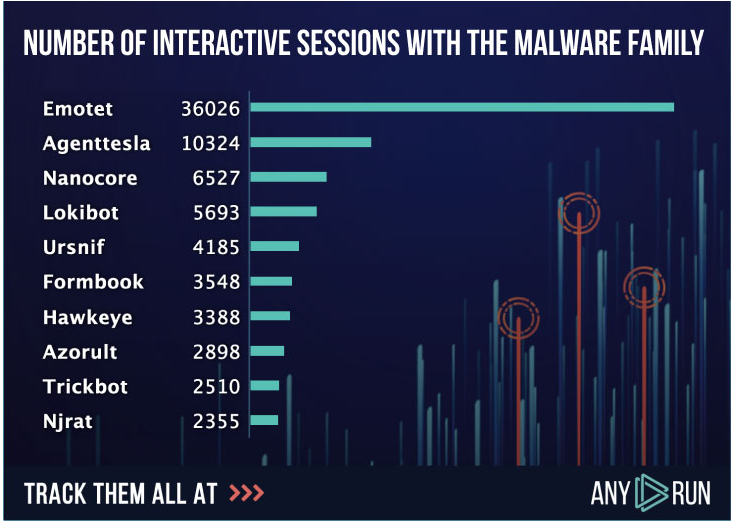

Emotet進化史:從銀行木馬到惡意軟件分發器

Emotet在2014年出現時只是一款銀行木馬,經過近幾年的發展,Emotet的功能不斷擴展,已經進化成為完整的惡意軟件分發服務。

Emotet發展史

Emotet 惡意軟件第一個版本出現于2014年,通過攔截互聯網流量來竊取銀行憑證信息。當時,Emotet惡意軟件的攻擊目標是德國和奧地利的銀行。

很快,第二個版本出現了,并增加了一些額外的模塊,比如轉賬、垃圾郵件、DDoS和地址簿竊取模塊。Emotet 第三版出現于2015年,主要升級了反繞過功能,并將瑞士的銀行加入了潛在攻擊目標列表。

2016年12月,Emotet第4個版本出現,修改了攻擊向量。第4版最初主要依賴RIG 4.0漏洞利用套件來進入受害者計算機,隨后轉向垃圾郵件。之后,第4版從使用自己的銀行模塊轉向在受感染的機器上釋放其他的木馬。

根據使用的模塊不同,Emotet 惡意軟件可以執行大量的惡意活動。病毒的大多數版本包括一個垃圾郵件模塊,可以通過從受感染的機器來發送惡意郵件來傳播惡意軟件。另一個非常常見的模塊是憑證竊取模塊,允許Emotet 來從web瀏覽器和郵件客戶端竊取敏感信息。

從2017年開始,Emotet木馬中出現了傳播器模塊,可以用來感染通過本地網絡互聯的所有機器。此外,病毒還實現了地址簿竊取模塊,分析了郵件發送者和接收者之間的關系,并用收集來的信息來增強隨后從用戶計算機發起的攻擊活動的有效性,用個人定制化的垃圾郵件來攻擊朋友、家庭成員和大學同學。

Emotet 惡意軟件通過模塊的使用和不同的反繞過函數提供了許多靈活的功能,還實現了駐留。為確保惡意軟件在受感染的機器中,惡意軟件會注入運行的進程中,一般是Explorer.exe。此外,惡意軟件還用計劃任務和修改注冊表的方法。

Emotet 惡意軟件分析

ANY.RUN 的一個視頻展示了Emotet的執行過程,對該惡意軟件的行為進行了詳細分析。

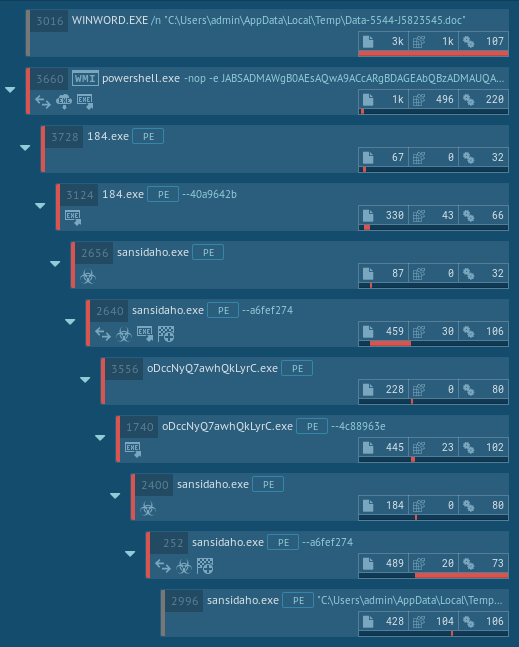

圖 1: emotet執行的進程樹

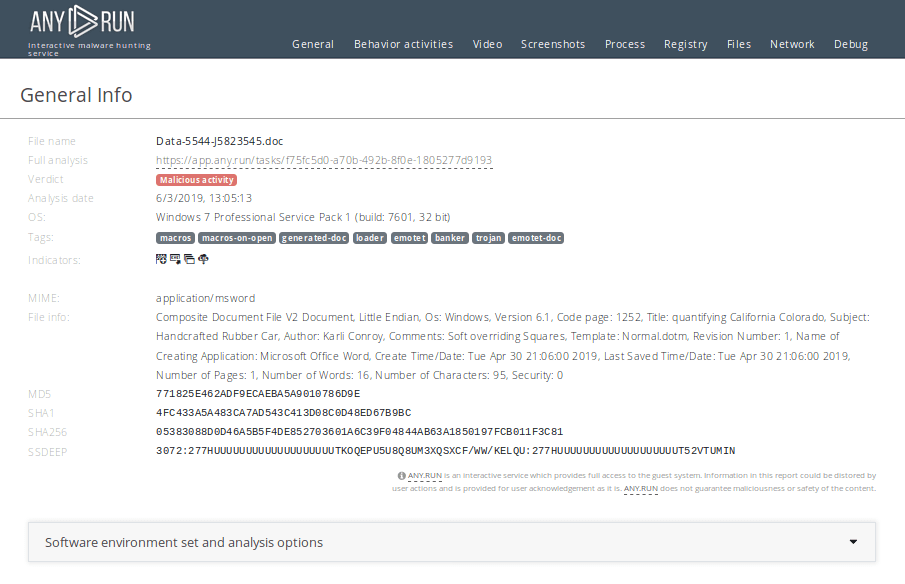

圖 2: Emotet 分析的文本報告

Emotet 執行過程

Emotet 木馬最初是通過惡意垃圾郵件傳播的,攻擊鏈的第一步就是使用社會工程技術誘使潛在受害者打開office 附件。文件打開并啟用了宏后,用戶無需進行其他操作。下載的文件包含有惡意的VBA 代碼,代碼會在文件被打開后運行。感染過程中的其他選項包括使用WMI 來啟用下載payload的Powershell 腳本。Powershell 腳本是編碼的,,Emotet 需要其他的步驟來在受感染的系統中實現駐留,復制自己到%AppData% 文件夾中,并修改注冊表中的autorun值。經過所有的感染過程,惡意軟件會與服務器發送信息和接收信息。在執行的最后一步,Emotet 會等待來自C2 服務器的命令。

Emotet傳播方式

Emotet惡意軟件最主要的傳播方式是惡意垃圾郵件活動。該木馬使用地址簿竊取模塊來獲取受害者郵件賬戶的所有垃圾郵件,并發送給被劫持賬戶的所有聯系人。

由于收到郵件的人一般都是發送者認識的人,因此Emotet攻擊的成功率很高。受害者接收到的郵件中一般都含有一個惡意URL,點擊后會下載惡意軟件。垃圾郵件并不是Emotet使用的唯一傳播方式,還會使用特定的Windows漏洞在用戶完全不知情的情況下入侵用戶機器。

總結

Emotet 惡意軟件是目前活躍的最復雜、最具破壞性的木馬。自2014年出現開始,就不斷進化,引入了反繞過特征,獲取了蠕蟲功能,甚至從最初的信息竊取轉向在被感染的機器上安裝其他木馬。Emotet 可以在臨近系統中傳播,可以很容易地感染同一網絡中的其他機器,使得該攻擊成為受害者的噩夢。隨著惡意軟件中加入了一系列的反分析技術使得這一情況變得更加復雜。

本文翻譯自:https://any.run/malware-trends/emotet如若轉載,請注明原文地址。