武器化開源軟件用于定向攻擊

木馬化的開源軟件是很難發現的,因為它利用了合法的、非惡意的軟件,因此對定向攻擊非常有用。但是,進一步調研發現了暴露惡意意圖的可疑行為。

調查分析

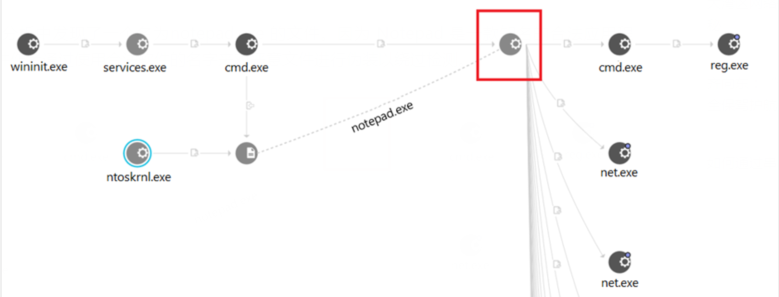

研究人員在一次事件的分析中發現了一個名為notepad.exe 的文件。因為 Notepad 是一款知名的合法應用程序。因此,一些惡意軟件作者通過使用合法軟件的名字來對惡意文件進行偽裝以繞過檢測。

圖 1. 可疑的notepad.exe 文件

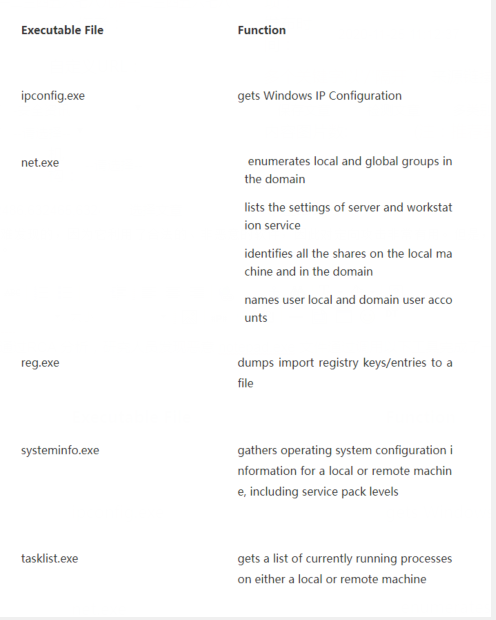

notepad.exe 文件是通過ntoskrnl.exe 可執行文件來釋放的,這是Windows NT 操作系統kernel 可執行文件。這一過程可疑通過利用ntoskrnl.exe 或網絡共享來實現。根據數據分析,研究人員認為本例中攻擊者使用的網絡共享方式。通過RCA 分析,研究人員發現惡意 notepad.exe 文件通過調用以下工具完成了一些可疑的操作:

表 1. 可執行文件名和函數

notepad.exe文件到這些進程和函數的鏈接表明改文件是一個典型的后門,會從惡意遠程用戶處獲取命令。notepad.exe的屬性如下所示:

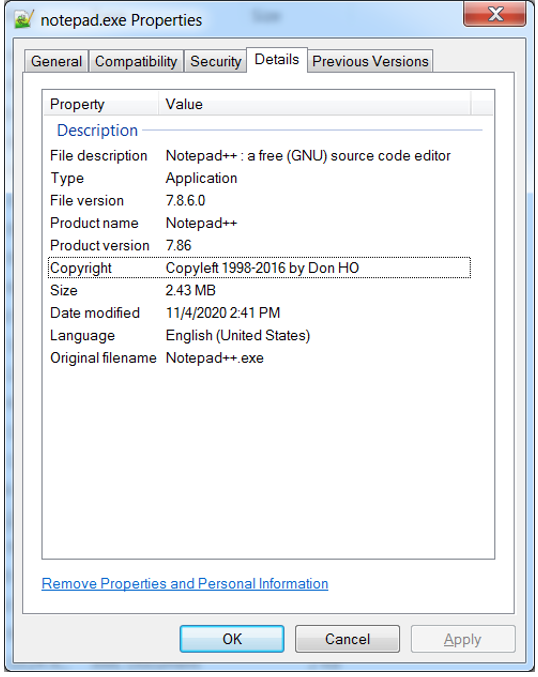

圖 2. Notepad.exe屬性

文件描述、產品名、原始的文件名是Notepad++。而事實上,Notepad++ 可執行文件一般是notepad++.exe而不是樣本中的“notepad.exe。版本v7.8.6 也是比較老的,目前最新的版本是11月發布的v7.9.1。

執行文件發現:

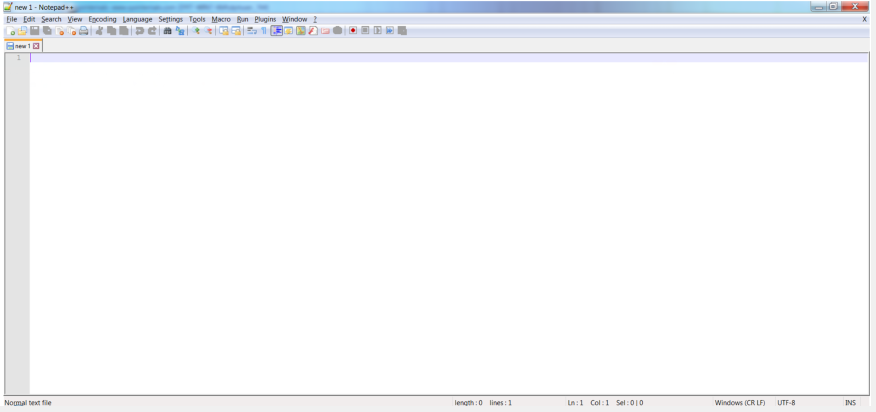

圖 3. 執行notepad.exe文件

該文件的用戶接口與合法的Notepad++ 文件非常類似。乍一看沒有什么問題。但是從行為上來說,研究人員發現樣本會搜索c:\windows\debug 文件夾的config.dat 文件。

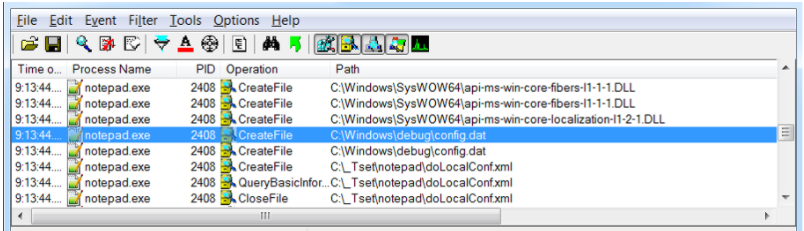

圖 4. 搜索config.dat 文件

代碼分析

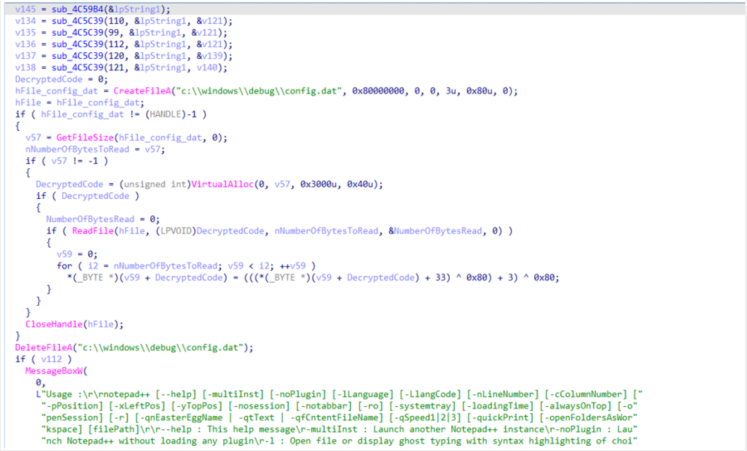

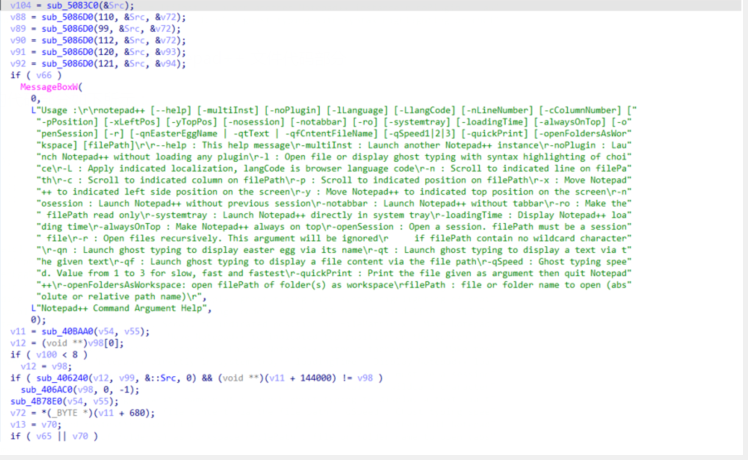

反編譯惡意Notepad++ 文件的結果如下所示:

圖 5. 惡意Notepad++ 文件代碼部分

非惡意Notepad++ 文件的代碼部分如下所示:

圖 6. 非惡意Notepad++ 文件代碼部分

這些代碼有很多的相似之處。但是,惡意的Notepad++ 文件有一些額外的用于加載加密的blob文件(config.dat)的代碼。加密的代碼解密并在內存中執行后就可以執行后門行為。

研究人員一共發現了2個使用相同加載器但使用不同payload的實例,其中一個payload是TrojanSpy.Win32.LAZAGNE.B,另一個payload是Ransom.Win32.EXX.YAAK-B (Defray勒索軟件)。進一步調查發現其他使用相同加載器的blob 文件可以加載不同的payload。

研究人員懷疑該文件是用于定向水坑攻擊中了。在初期的機器被感染后,通過管理員分享傳播惡意notepad++ 和config.dat。該notepad.exe 文件來自于惡意源頭,與Notepad和Notepad++.exe的官方發布源沒有任何關系。

武器化開源軟件

由于與合法的Notepad 文件非常相似,因為分析的樣本很可能會被錯認為非惡意的文件,尤其是計算機知識匱乏的員工。由于Notepad 的源代碼是公開的,任何人都可以訪問,所以攻擊者通過木馬化開源軟件實現了這一任務。

攻擊者可以尋找廣泛使用的開源軟件,并通過添加可以執行加載加密blob 文件類似功能的代碼來木馬化開源軟件。也就是說文件的二進制文件代碼大多是非惡意的,而惡意代碼的目的只是加載文件。此外,加密的blob 文件也沒有文件頭信息。因此很難檢測,甚至基于人工智能/機器學習方法的反惡意軟件解決方案也難以檢測。

建議

研究人員建議用戶從官方或合法下載文件、應用和軟件(包括開源軟件)。企業可以創建和維護一個允許從中下載的站點列表。對于安全和IT 團隊,強烈建議驗證下載的文件的校驗和。

本文翻譯自:https://www.trendmicro.com/en_us/research/20/k/weaponizing-open-source-software-for-targeted-attacks.html如若轉載,請注明原文地址。