微軟披露可劫持 Chrome、Edge 和 Firefox 的惡意軟件

微軟的 365 Defender 研究小組發出警告稱,至少從 2020 年 5 月開始,一個持續的惡意軟件活動就一直在積極地大規模分發一種進化的瀏覽器修改器惡意軟件。在 8 月份的活動高峰期,其每天可在超過 3 萬臺設備上檢測到該威脅。

不過微軟方面認為,實際上受到感染的用戶數量要多得多。研究人員表示,在 2020 年 5 月至 9 月期間,他們曾在全球范圍內觀察到例如"數十萬 "的 Adrozek 檢測。

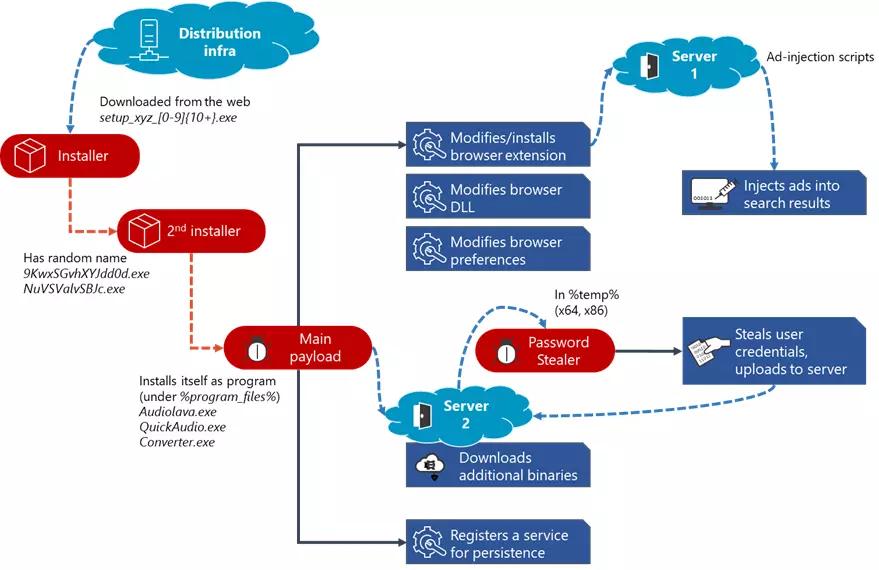

該惡意軟件名為 “Adrozek”,通過 drive-by 下載方式安裝到設備上。旨在將廣告注入搜索引擎結果頁面,可影響微軟 Edge、谷歌 Chrome、Yandex 和 Mozilla Firefox 等多個瀏覽器。

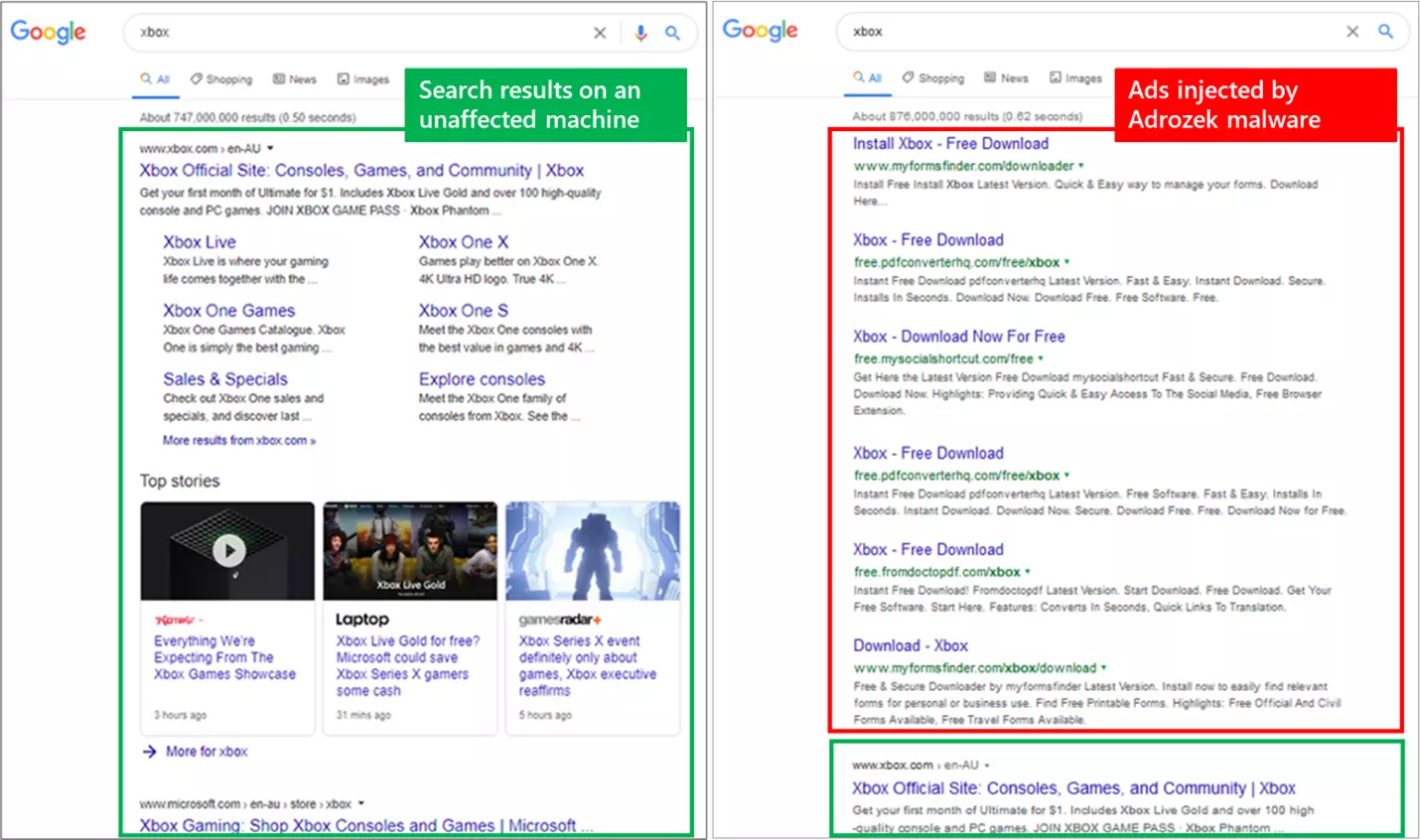

如果沒有被檢測到和阻止,Adrozek 會添加瀏覽器擴展,修改每個目標瀏覽器的特定 DLL,并更改瀏覽器設置,在網頁中插入額外的、未經授權的廣告,通常是在搜索引擎的合法廣告之上。預期效果是讓用戶在搜索某些關鍵詞時,無意中點擊這些惡意軟件插入的廣告,從而進入關聯網頁。攻擊者通過聯盟廣告計劃賺取利潤,聯盟廣告計劃按轉到贊助的關聯網頁的流量支付費用。

值得注意的是,在 Firefox 上,Adrozek 還包含一個輔助功能,該功能可從瀏覽器中提取憑證并將數據上傳到攻擊者的服務器。此外,該惡意軟件還能保持持久性,并滲入網站憑證,使受影響的設備面臨更多風險。

微軟方面稱,攻擊者的意圖在于盡可能多地接觸互聯網用戶。其研究表明,受該惡意軟件影響最集中的地方似乎是在歐洲、其次是南亞和東南亞。

??

微軟指出,Adrozek 的操作非常復雜,尤其是在其分發基礎架構方面。自 2020 年 5 月以來,他們跟蹤了 159 個托管 Adrozek 安裝程序的域。每個域平均托管 17,300 個動態生成的 URL,每個 URL 托管了 15,300 個以上動態生成的 Adrozek 安裝程序。

“雖然許多域名托管了數萬個 URL,但有些域名卻擁有超過 10 萬個 URL,其中一個域名甚至托管了近 25 萬個 URL。這種大規模的基礎設施反映了攻擊者保持這一活動的決心。”

“分發基礎架構也是非常動態的。有些域名只運行了一天,而其他域名的活躍時間更長,最長可達 120 天。”

總而言之,由于其大量使用多態性來不斷輪換其惡意軟件有效載荷和分發基礎架構,微軟預計 Adrozek 行動將在未來幾個月內進一步增長。該公司建議已被 Adrozek 感染的用戶重新安裝其瀏覽器。

本文轉自OSCHINA。

本文標題:Linus “警告”內核開發者不要在圣誕節前夕提交代碼

本文地址:https://www.oschina.net/news/123366/linux-5-10-released