后量子時代的密碼學

背景

目前的社會工程、釣魚郵件、勒索軟件攻擊等都是由黑客和傳統(tǒng)計算機完成的,如果黑客擁有一臺量子計算機,那么將在瞬間完成攻擊,破解銀行賬號密碼竊取資金和信息等。此外,量子計算機還可以快速解密所有的流量信息。然而,量子計算機已經(jīng)離我們越來越近了。

2019年,谷歌用53-Qubit的量子計算機證明了量子計算系統(tǒng)具備某些特殊能力可擊敗傳統(tǒng)計算機(以2分30解決了超級計算機1000年才能解決的問題),雖然IBM持有不同的意見,認為不需要1000年,僅需2天。但是本質(zhì)上已經(jīng)說明,量子計算機確實在特殊問題上超越了傳統(tǒng)的超級計算機,這無疑會將人類帶去一個從來就沒有探索觸及過的新天地。

2020年12月3日,《科學》雜志在線發(fā)表了中國科學技術(shù)大學潘建偉、陸朝陽等組成的研究團隊與中科院上海微系統(tǒng)所、國家并行計算機工程技術(shù)研究中心合作的研究成果——“九章”量子計算機。“九章”是76 個光子 100 個模式的量子計算原型機,實現(xiàn)了具有實用前景的 “高斯玻色取樣”任務的快速求解。根據(jù)現(xiàn)有理論,該量子計算系統(tǒng)處理高斯玻色取樣的速度比目前最快的超級計算機快一百萬億倍(“九章”一分鐘完成的任務,超級計算機需要一億年)。其速度比去年谷歌發(fā)布的 53 個超導比特量子計算原型機快一百億倍。

目前全球已經(jīng)在開展保護數(shù)據(jù)和通信以應對量子計算機威脅的研究。后量子密碼學就是可以抵抗量子計算機攻擊的密碼學算法。

量子計算是什么?

傳統(tǒng)的計算機用比特來編碼信息,每個比特用1或0來表示。量子計算機處理的是量子比特。量子計算機,就是由量子比特單元組建的量子中央處理器,在運行上,量子芯片遵循量子算法,對量子信息進行高效處理。量子計算機就是這樣一種運算機器。現(xiàn)在的計算機使用的是電子的兩種狀態(tài),也就是0和1,但是量子計算機則是使用電子的32個量子態(tài),這讓量子計算機擁有難以想象的、強大的并行計算能力。一個由250量子比特(包含250個原子)的存儲器,可能存儲數(shù)據(jù)高達2的250次方,比目前宇宙中所有的原子量還多。

量子計算對密碼學的影響

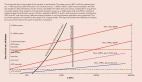

Peter Shor 和 Lov Grover分別在1994年和1996年成功提出了兩個使用量子并行性(quantum parallelism) 的算法。Shor 提出的方法可以攻破所有的公鑰加密算法,因為公鑰加密算法的安全性依賴于大整數(shù)分解或離散對數(shù)難題。包括RSA、EC-DSA、ECDHE等在內(nèi)的公鑰加密和簽名方案受到影響。Grover提出的算法可以減少暴力破解攻擊所需的時間。對AES和TDES 這樣的公鑰加密算法,只要擁有一臺量子計算機,256比特的密鑰的安全性相當于目前傳統(tǒng)計算機對應的128比特的安全性。Grover提出的算法減少了碰撞攻擊的時間,降低了哈希函數(shù)的安全強。有了量子計算機后,SHA256的安全強度也從128位降到了80位,SHA384的安全強度從192位降到了128位。

量子計算機對傳統(tǒng)安全的威脅

量子計算機不僅僅可以打破加密通信,還可以破解目前經(jīng)過加密的數(shù)據(jù)。如果有了量子計算機,用于認證和機密性的加密方案和密鑰交換都需要改變;對對稱密碼學來說,不僅僅需要一種交換私鑰的方式,還需要增加對稱密鑰的大小和哈希的大小。

美國國家標準和技術(shù)研究所NIST目前領(lǐng)導推進著一個名為后量子標準化(Post Quantum Standardization,PQS)的項目,旨在定義新的可應對量子計算機威脅的新算法。PQS 項目目前已經(jīng)進入最后階段,預計2年內(nèi)將能夠完成。

量子安全計算的過渡

為了實現(xiàn)到量子安全計算的過渡,SSH、IPSec、SSL\TLS等安全協(xié)議也需要進行升級,這些協(xié)議既需要與現(xiàn)有的協(xié)議相結(jié)合,也需要引入額外的一層來建立安全通信以應對對量子攻擊的保護。

這一改變會對非對稱加密和密鑰生成算法產(chǎn)生影響,需要增加對稱密碼學算法的密鑰大小。因此也會對性能和帶寬帶來影響。硬件廠商也需要對硬件進行升級以實現(xiàn)與這些新算法的一致和過渡。

本文翻譯自:https://blog.checkpoint.com/2020/12/07/living-in-a-post-quantum-cryptography-world/