三大容器安全防線,護航云原生5G應用

5G的三大應用場景分別是eMBB(增強型移動寬帶),uRLLC(低時延、高可靠通信) 和mMTC(海量物聯網),而垂直行業主要應用場景應該是mMTC和uRLLC。垂直行業應用廣泛,大量場景要求通訊高效率和輕量化,傳統集中式核心網已不能滿足要求,故3GPP在5G時代將傳統核心網設計成服務化架構(SBA)。以核心網為主的5G云原生應用在服務化之后帶來了可裁減、高擴展、調用簡單等好處,是分布式技術的典型范例。在實際使用中要求承載服務的實際物理載體輕便小巧,易于擴展,此時主機和虛擬化技術都顯得過于笨重,而容器技術使用命名空間在操作系統中建立隔離,使用更少的資源滿足復雜多樣的需求。在此背景下,基于Docker的容器技術脫穎而出,得到廣泛應用。

容器風險

雖然容器帶來的技術優勢無可比擬,但同時也引入了新的安全風險。從容器的Dev&Ops生命周期來看,鏡像制作開始容器就面臨風險,鏡像加載、容器運行和數據傳輸這類運行期風險更多。

圖一:容器云特有風險

容器鏡像選擇面廣,自由度高,其中帶來的風險也很多,據2017年統計數據顯示(圖二源自https://www.federacy.com/blog/docker-image-vulnerability-research/),Docker官方社區提供的鏡像中,有10%含高危漏洞,而最常見的Ubuntu鏡像,含高危漏洞的鏡像占鏡像總數的25%以上,官方渠道尚且如此,可見其他非官方渠道的鏡像質量。此外,近年來bit幣的流行導致攻擊者的逐利行為已經蔓延到容器領域。2018年6月,安全廠商Fortinet和Kromtech在Docker Hub上發現17個用于數字貨幣挖礦惡意程序的Docker鏡像,并且這些鏡像至少被下載了500萬次,可謂是防不勝防。這些帶有挖礦程序的惡意代碼一旦進入容器云中就會自我擴散,消耗云算力用于挖礦,影響網絡帶寬和吞吐,威脅云上應用的正常運行。

圖二:官方社區鏡像漏洞統計

容器加載時,Docker鏡像倉庫提供了明文下載鏡像方式,給中間人攻擊提供了便利。同時,鏡像倉庫的端口可能因配置不當而暴露在互聯網中,攻擊者可以上傳帶有惡意軟件的鏡像給企業帶來災難。

容器運行時,隔離也不如虛擬機嚴格,部分系統路徑如/sys /dev仍和其他容器共享;如果宿主機(Host)的文件路徑與Docker路徑被聯合掛載(union mount)到一起,那么惡意代碼就有機會“穿透”容器,攻擊到宿主機,進而攻擊到其他應用;容器可以通過內網平面向其他容器發起攻擊,比如通過向Docker守護進程發送創建新容器并且和宿主機聯合掛載文件的方式來達到另一種形式的“穿透”攻擊。容器銷毀時,對應掛載的volume數據會留在宿主機上,如果不主動刪除則會造成數據泄露。

容器安全防護

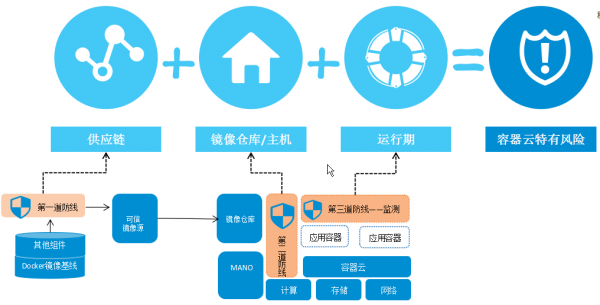

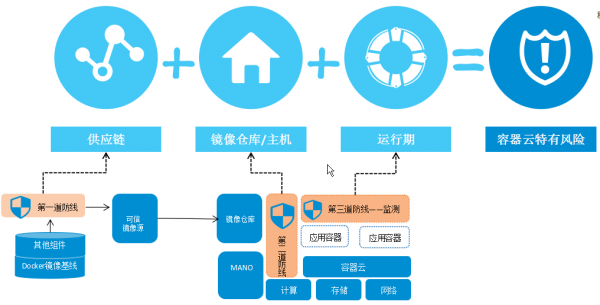

上述風險都是容器云特有的風險,所以除了一般云安全防護之外,容器云還需要針對以上風險做特殊防范。中興通訊結合業內最佳實踐,將安全融入Dev&Ops,提出容器云安全三道防線解決方案,將容器云風險降至最低。

圖三:容器安全防護

第一道防線:正本清源

針對供應鏈的“降維打擊”風險,中興通訊組織專業團隊,構建自研安全鏡像(base line)。在CI/CD過程中集成鏡像漏洞、惡意代碼掃描和準入條件,基于基礎鏡像改進的應用鏡像,漏洞不治理完成或是有不合規配置,均無法提交,從源頭上杜絕惡意代碼引入。中興通訊容器云提供的服務均出自安全的鏡像源,最大程度降低由鏡像引入的“天然”風險,是容器云內生安全最重要的一環。云用戶也可直接使用這些鏡像,減少引入的漏洞。

第二道防線:靜態分析

考慮到容器云還有第三方應用會引入不可控鏡像,中興通訊容器云將CI/CD中使用的提供漏洞檢測和合規掃描功能引入到容器云中,使容器云可以檢查鏡像倉庫中所有鏡像,阻擋風險鏡像運行;也可以發現運行中容器的風險,主機和存儲掃描可以檢測volume與容器的關聯并提供清除volume的操作,防止數據泄露和“穿透”攻擊。第二道防線截斷了惡意代碼引入到運行環境的路徑,鏡像倉庫也得到了保護,尤其開放給第三方使用邊緣云上,更顯其重要性。

第三道防線:動態監測

在兩道防線的精準打擊下,常規惡意軟件已無所遁行,但部分漏網之魚尤其是APT(Advanced Persistent Threat)攻擊利用0day,可能會在容器云中運行,此時必須使用第三道防線的動態監測功能。第三道防線提供了東西向虛擬防火墻和南北向應用防火墻的功能,阻擋已知惡意流量入侵,也可以將依據通訊矩陣配置強制訪問控制規則,僅放行容許需要的通訊端口流量;動態監測功能始終監控進出容器的流量和訪問的文件,以自學習的方式為容器行為畫像,當有異常流量出入容器時,動檢監測會告警、攔截或進行容器隔離;云用戶幾乎不需要做配置即可使用動態監測帶來的安全和便利,這對海量容器云運維尤其重要。

總結

三道防線相輔相成,針對容器云特有的風險做精準打擊,并可用于虛機容器和原生容器等多種場景,全面保障容器云安全。隨著5G垂直行業的開展,容器云,尤其是邊緣云必將受中小企業的青睞,三道防線也會在垂直行業應用中展現價值。一直以來,中興通訊強調將安全融于血脈,容器云安全是這一理念的又一最好證明。