成功設置安全運營中心 (SOC) 的環節之一是定義 SIEM 用例。

用例能夠在安全分析師和威脅監控目標上提供幫助和支持。什么是用例?用例可以是 SIEM 工具中多個技術規則的組合,也可以是多個規則中的操作組合,具體視需求而定。用例能夠將業務威脅轉換為 SIEM 技術規則,然后檢測可能的威脅并將警報發送給 SOC。建立和定義正確的用例有助于區分真實警報和誤報。用例還會根據當前或歷史活動來給出建議操作,這些活動可能就是進行中或未來攻擊的一部分。了解如何設置 SIEM 用例及其對 SOC 的幫助。

部分 SIEM 用例

首先要注意,我們可以在各種用例之間建立關聯。從本質上講,單獨采用用例的效果不佳。用例的組合輸入或操作鏈將決定傳入攻擊的復雜性或類型。

所有用例都有三個主要的組成部分:

· 規則,用于根據目標事件檢測和觸發警報

· 邏輯,定義如何考慮事件或規則

· 操作,確定在滿足邏輯或條件時需要執行的操作。

如何構建 SIEM 用例?

在開始選擇用例之前,務必為其確定一個框架。

1.選擇工具,選擇一個可以設計和映射用例框架的工具。決定使用何種框架后,開始確定優先級并集中處理對團隊財務、聲譽和數據有影響的業務威脅和風險。

2.考慮攻擊類別。這意味著定義可能會產生影響的商業威脅,比如網絡釣魚、數據提取等。將適用的每種攻擊類型鏈接到一個或多個商業威脅。最終,我們將得到一張圖,顯示業務風險與攻擊之間的關系。

3.創建另一種關系:通過創建另一種關系來指定化解攻擊的途徑和方式。確定列出的攻擊類型,并將其置于所選框架中。舉例來說,我們可以將外部掃描攻擊歸于框架內的偵察/目標之中。

4.在兩種關系之間建立聯系:即業務威脅和攻擊的關系,以及攻擊和框架的關系。

在此基礎上,您可以將這些關系編入 SIEM 用例。已識別的業務威脅將會是高級別用例。我們可以進一步將其細分為低級別用例。每個高級別用例中可以嵌套兩三個用例。一般在用例如何適用于多個業務威脅/高級別用例的情況下,我們總會發現一些重疊。舉例來說,如果已有“數據丟失”這個高級別用例,嵌套在數據丟失用例中的低級別用例將是服務器泄密、從服務器導出數據以及服務器上未經授權的管理員活動。

每個低級別用例都會與某些攻擊類型之間有邏輯連接,進而輔助定義技術規則。每個低級別用例可能都適合多個規則,而且一個規則可能與多個低級別用例有關。我們有必要通過定義其結構來展示連接情況,因為這將進一步定義要使技術規則生效所需的日志源。

SIEM 用例生命周期

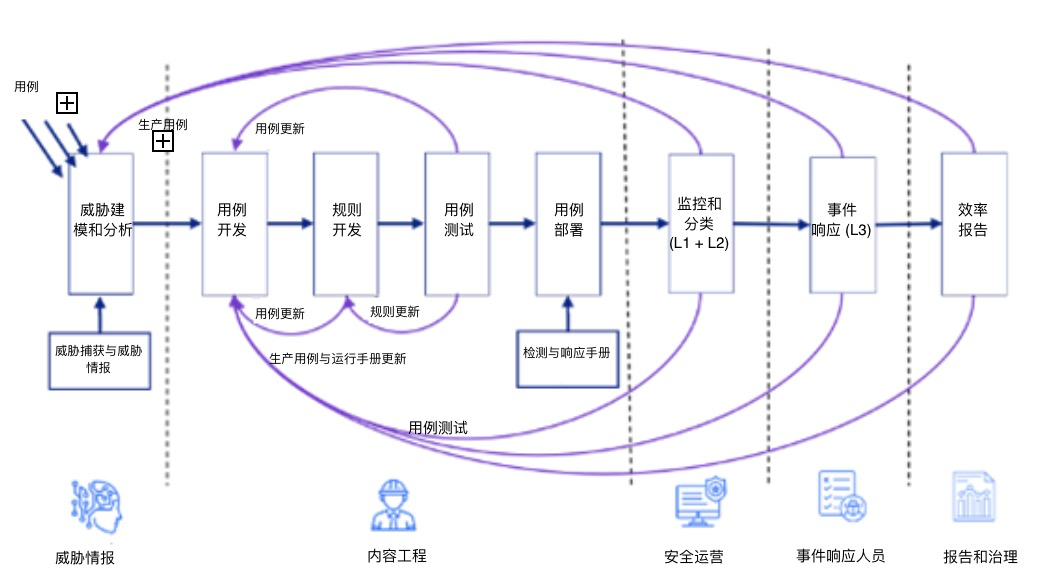

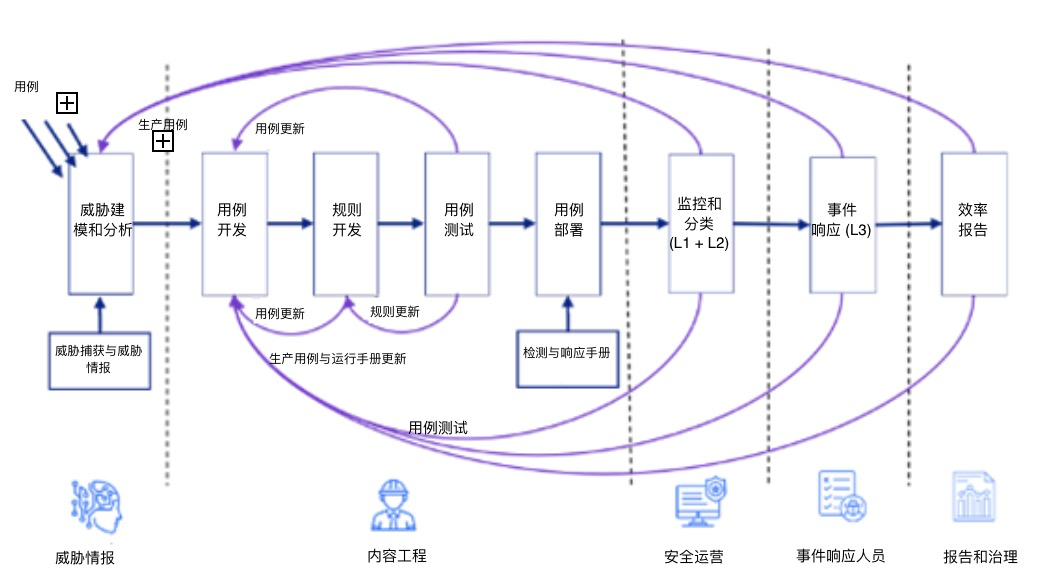

圖片由 IBM 提供

在 SIEM 用例的生命周期中,用例有多個輸入點。這取決于將數據饋送到用例的源頭。在 SOC 的日常操作過程中,用例將通過 1 級或 2 級 SOC 分析師獲取輸入信息。這些輸入信息中的大部分均歸因于誤報檢測。如果 SOC 內配備威脅搜捕和情報功能,則將根據當前用例未檢測到的流量或其在威脅情報輸入信息中識別的新威脅來輸入信息。

根據 1 級和 2 級 SOC 分析師發現的誤報,我們可以通過修改用例來減少 SIEM 平臺生成的不良警報。SIEM 管理員或用例工程師還將通過識別半匹配事件、生成的重復警報數和其他標準來研究用例的效率。

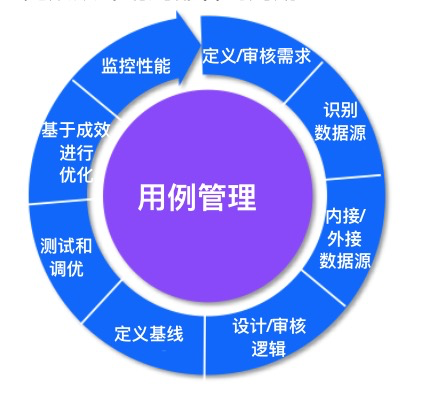

用例管理

和任何其他應用或產品一樣,用例必須不時地加以管理和維護,方可確保其有效性。用例要經歷多個階段才能完成從計劃到部署的周期:

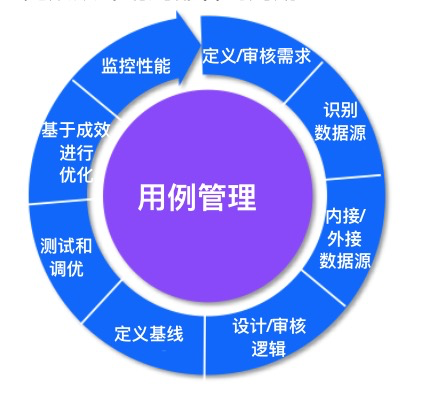

圖片由 IBM 提供

定義/審核需求:在設置 SIEM 用例之前,我們要先考慮業務威脅和風險。有關如何構建用例,請參見上述章節。

識別數據源:明確目標數據后,我們緊接著就是要考慮如何找到這些數據。攻擊是根據攻擊源定義的。

內接/外接數據源:開始將識別的數據/日志源集成到 SIEM 中。這可能需要在源頭進行一些配置,具體視配置的 SIEM 而定。這其中還可能需要對防火墻進行一些更改,以確保數據源與 SIEM 之間進行通信。

設計/審核邏輯:在獲得數據/日志之后,我們就可以查看日志并確定檢測攻擊所需的內容(事件字段)。構建此邏輯/規則的重要因素是識別正確的事件字段以執行關聯或聚合。

定義基線:在用例/規則中,定義閾值/基線以聚合類似事件。

測試和調優:我們必須對用例中定義的邏輯和基線進行測試。根據測試結果,我們需要進行調整以確保降低噪聲。

基于成效進行優化:根據測試,優化基線以檢測攻擊。

監控性能:在生產中部署用例并開始監控性能和生成的警報,以檢查誤報和總體運行狀況。

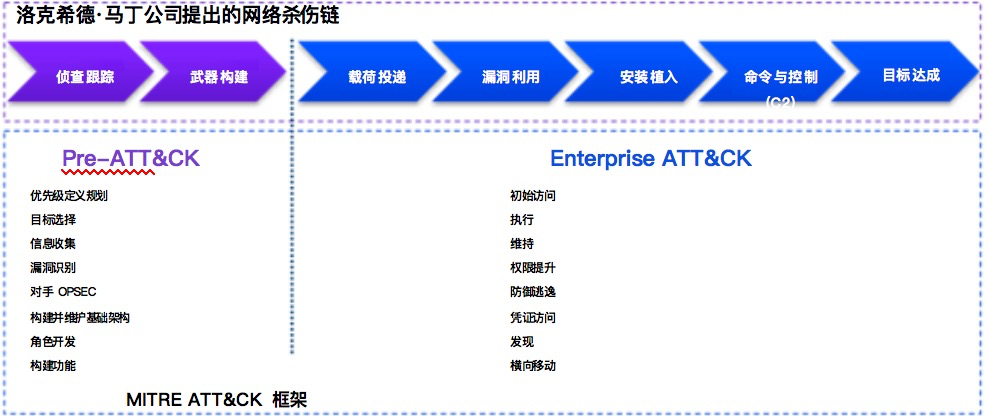

用例框架

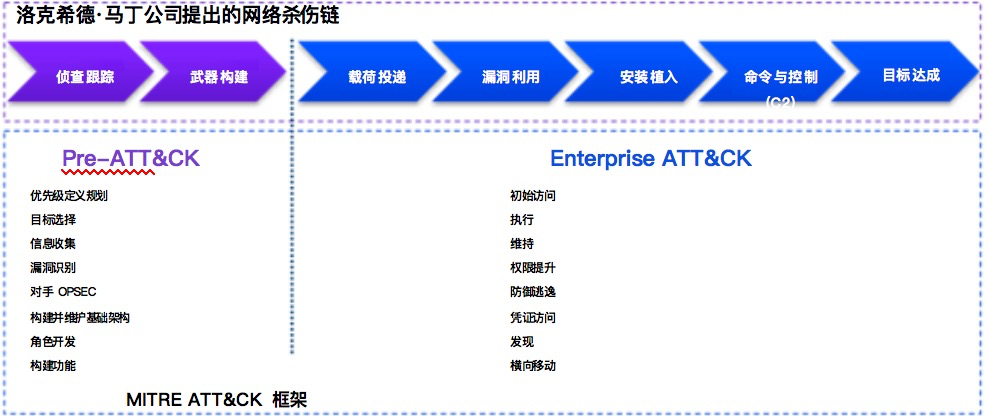

我們可以采用多種框架來構建 SIEM 用例。在本例中,我們來了解一下兩種最有效的框架:MITRE ATT&CK 和 Lockheed Martin Cyber Kill Chain。這兩種框架都包含兩個部分:攻擊前和攻擊后。攻擊前包括與目標選擇和發現漏洞相關的所有用例/規則。攻擊后則涉及與交付、執行、連接和提取相關的用例/規則。

圖片由 IBM 提供

SIEM 用例是確保 SOC 處于最佳狀態的重要環節。這些用例可以確定是已檢測到還是已錯失網絡內的攻擊,以及我們可以在什么階段檢測到傳入威脅。SOC 分析師的專業程度也會因定義的用例不同而有所差異。用例的優化和完善程度越高,檢測和分析的質量也就越高。

作者簡介

[[378124]]

Asheesh Kumar

IBM Security 安全架構師、咨詢師,從事網絡安全領域工作的安全架構師兼顧問。

* 立即前往2021全新安全專區,掌握 SIEM 最新安全技術趨勢。

IBM安全專家在線時間:1月29日、2月19日、3月12日,下午16:30-17:00

歷史精彩文章推薦 >>>

* 2021 SIEM 必看趨勢:如何選擇安全分析提供商

* SOC 2.0 時代:更強大、更安全的安全運營團隊的構建指南

關于 IBM Security >>>

IBM Security 是 IBM 的信息安全解決方案及服務部門,具有多年深耕全球和本地各行各業客戶的經驗。IBM Security 在全球守護95%的全球五百強企業和組織的信息安全,客戶覆蓋金融、醫療、汽車、科技、電信、航空等行業公司及集團,包括50家全球最大的金融和銀行機構中的49家、15家最大的醫療機構中的14家,15家全球最大科技企業中的14家等。IBM Security 在 Gartner、Forrester、IDC 和其他機構發布的12份不同的分析報告中,有12項技術解決方案被列為領導者,在產業中躋身首列。