新冠疫情下的網絡威脅:COVID-19衍生的惡意活動(下)

接上文《新冠疫情下的網絡威脅:COVID-19衍生的惡意活動(上)》

惡意社交媒體消息傳遞

趨勢科技研究部調查了通過Facebook Messenger在線傳播的欺詐和網絡釣魚策略。以下是以承諾兩個月免費優質Netflix訂閱為誘餌的消息示例:

捕獲的短信騙局圖像

通過Facebook Messenger發送的URL為短URL形式,即hxxps:// bit [.] ly / 34phlJE,然后重定向到兩個可能的頁面。下面詳細介紹了這些方案:

第一種方案:

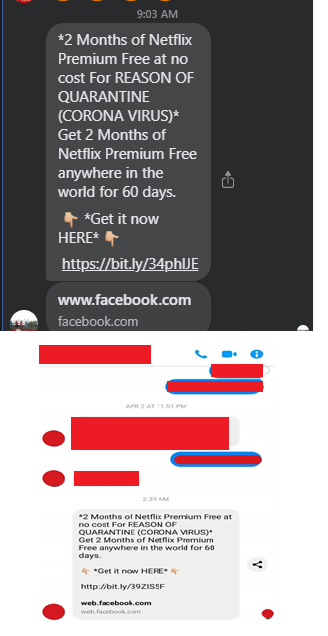

如果用戶已經登錄到其Facebook帳戶,它將繼續并重定向到偽造的Netflix頁面(如下所示)。

欺詐性的Netflix頁面

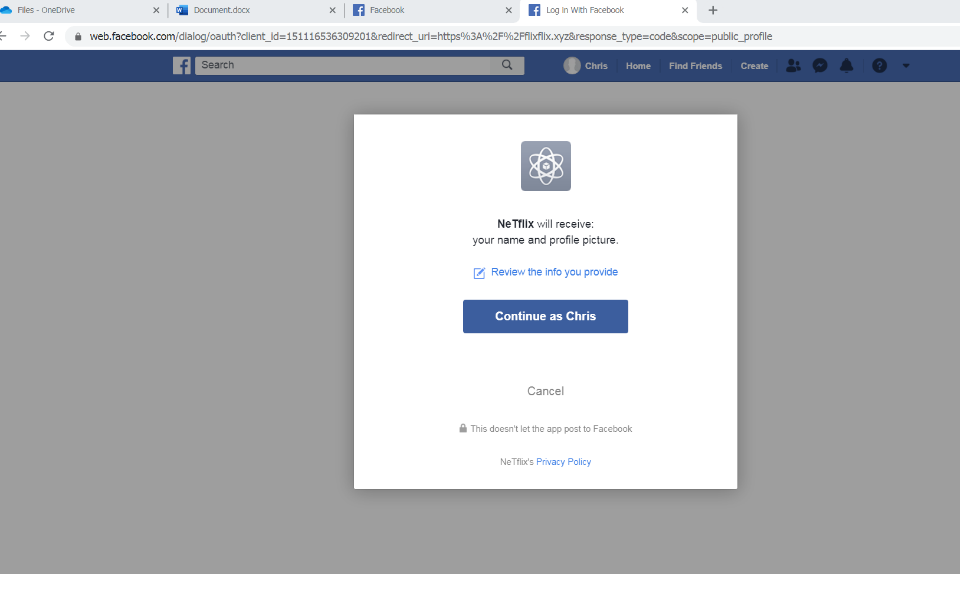

該頁面捕獲受害者的Facebook登錄憑據,并在Facebook中創建名為“ NeTflix”的應用程序的有效訂閱。該應用只是用戶已受到威脅的指示器。如果用戶已經訂閱了該偽造的應用程序,然后再次單擊該惡意鏈接,則他們將被重定向到第二頁,下一節將對此進行詳細介紹。

再次單擊鏈接的訂戶將被重定向到此頁面

第二種情況:

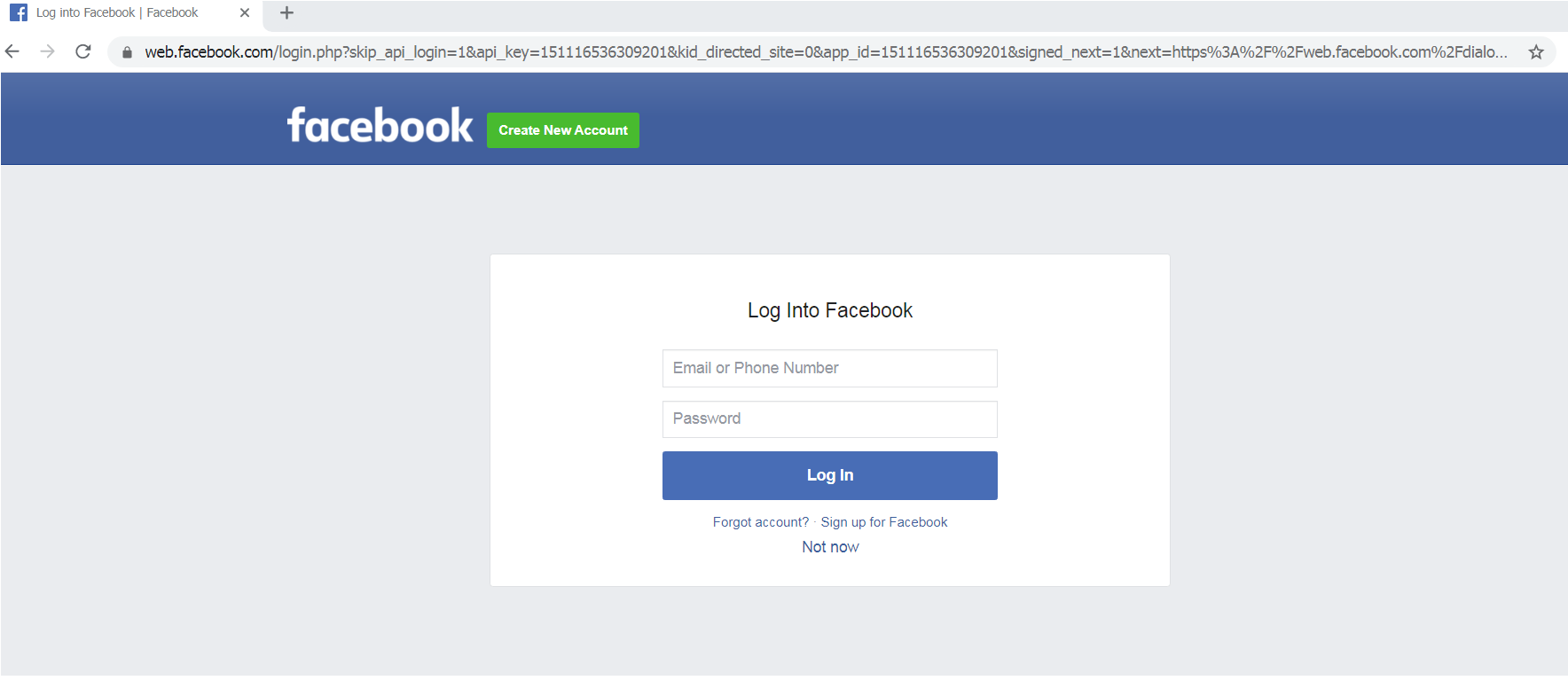

這是第二種可能性。未登錄Facebook帳戶的用戶將被重定向到Facebook登錄頁面。

重定向到Facebook登錄頁面

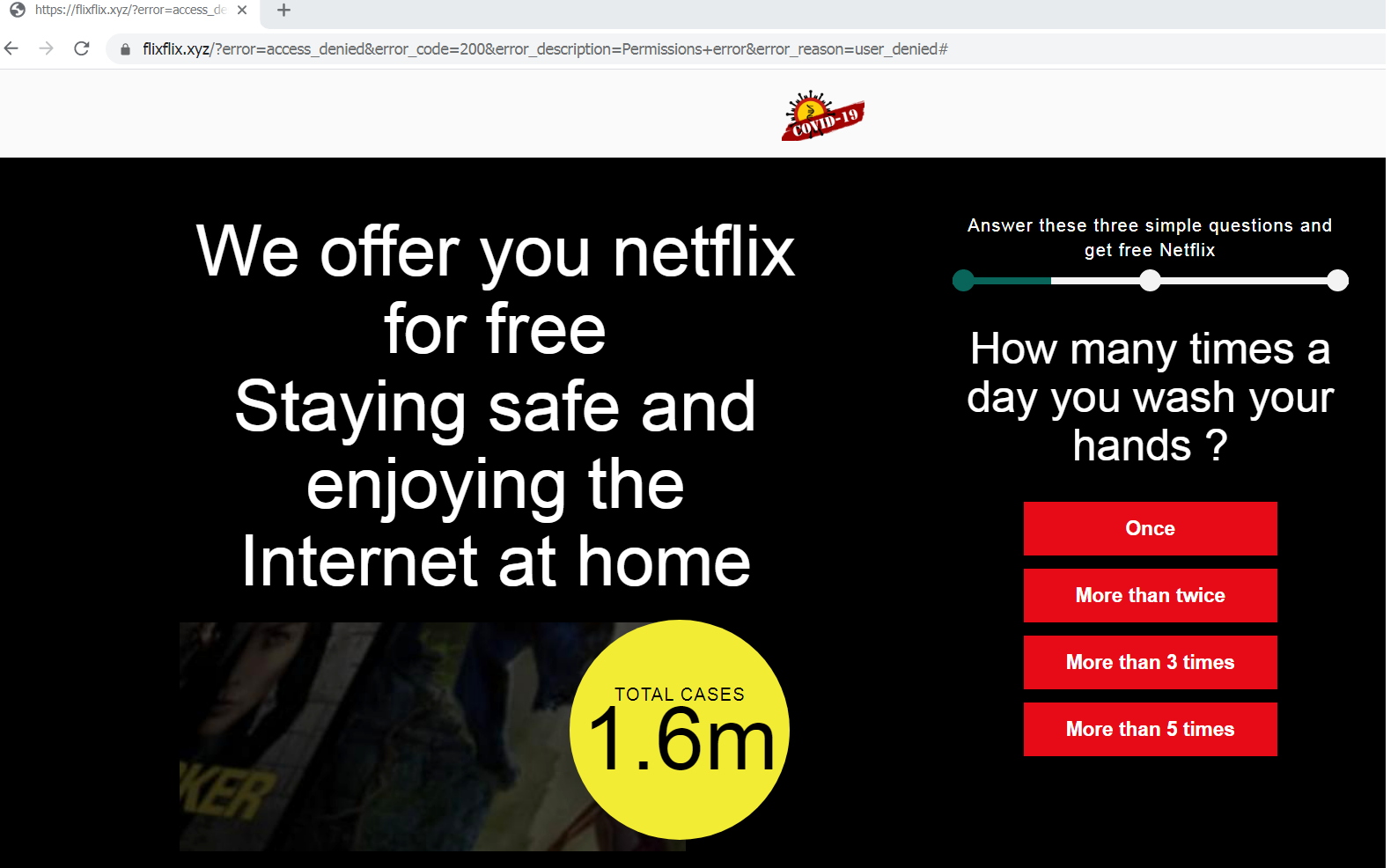

如果用戶輸入其帳戶憑據,它將重定向到第一種情況中顯示的欺詐頁面。如果用戶單擊“不是現在”按鈕,它將重定向到偽造的Netflix頁面,如下所示。該頁面包含一個虛假的Netflix報價和右側的調查,其中包含有關COVID-19和清潔習慣的問題。騙子使用免費的,新創建的與Netflix無關的域名。

假Netflix報價

敦促受害者分發

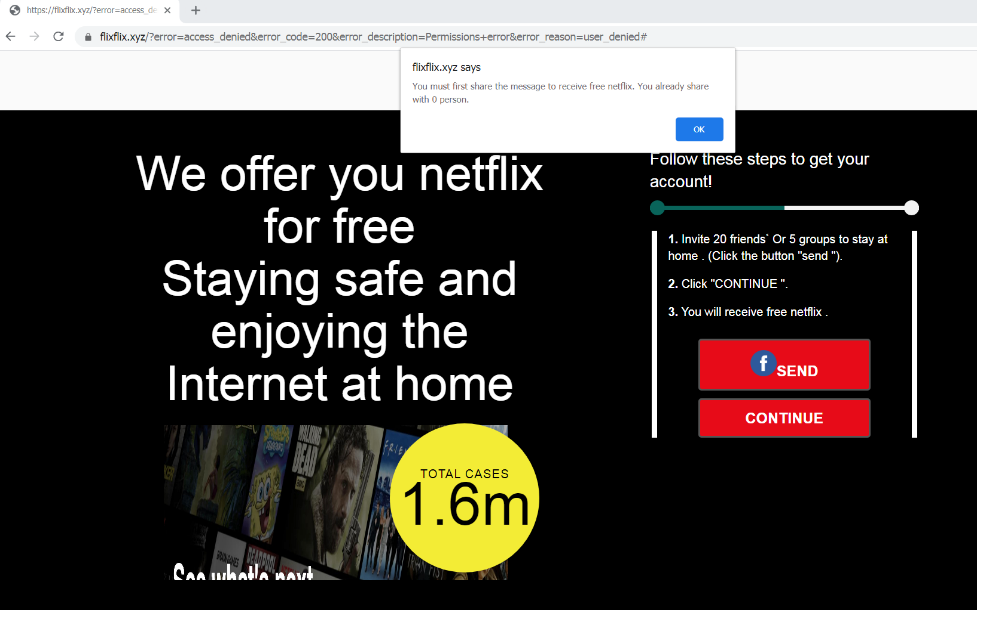

在調查結束時,它將要求用戶共享或邀請20個朋友或五個組完成調查,然后用戶才能繼續并接收其假冒的免費Netflix訂閱(圖6)。該調查包含隨機問題,并接受用戶鍵入的任何答案。使用戶可以順利繼續進行下一步。

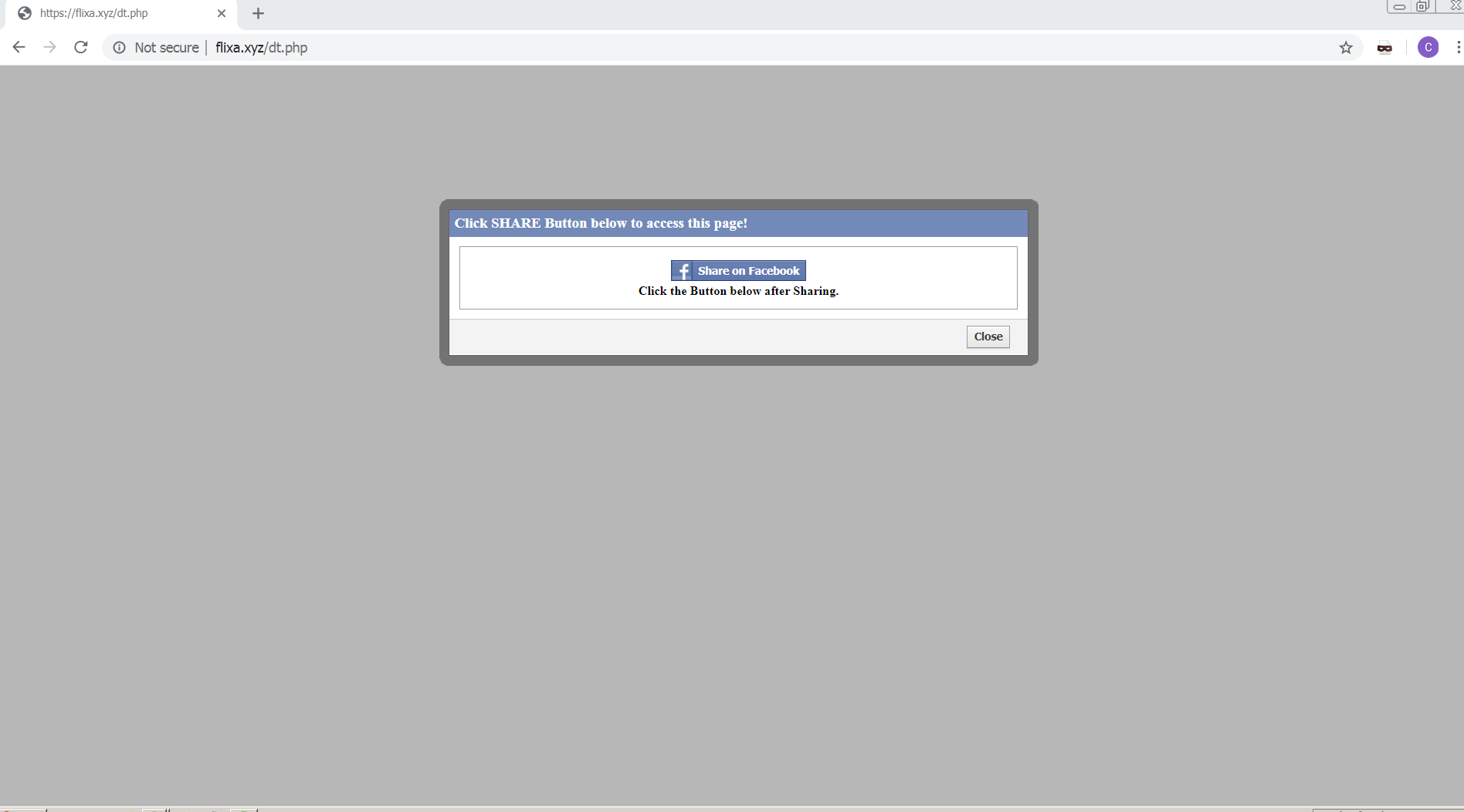

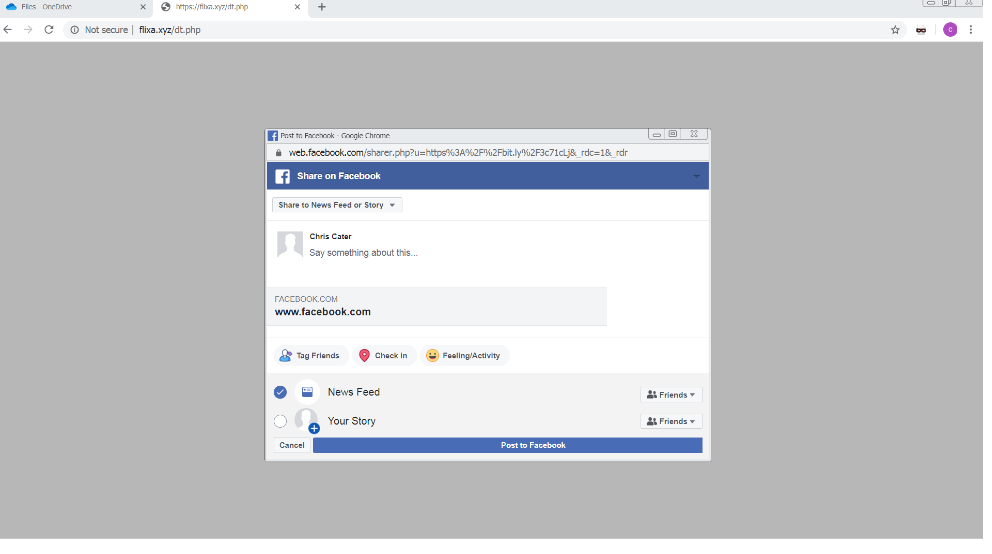

不管用戶在調查結束時點擊“發送”或“繼續”按鈕,它都會將用戶重定向到同一頁面-Facebook共享提示。在下一步中,再次敦促用戶通過單擊Facebook聯系人的“共享”按鈕來傳播惡意鏈接。然后,將提示用戶登錄Facebook。

用戶被要求登錄Facebook

輸入他們的Facebook登錄憑據的用戶將被帶到自動生成的帖子。單擊“發布”按鈕將在用戶的Facebook頁面上發布有關惡意鏈接的狀態。

將要求用戶在其Facebook頁面上發布鏈接

這兩種情況表明,無論用戶已經登錄還是拒絕提供其憑據,都將被迫共享欺詐性鏈接。以下URL被識別為惡意URL,并已被趨勢科技阻止:

- hxxp:// bit [.] ly / 3ec3SsW-flixx.xyz

- hxxp:// bit [.] ly / 2x0fzlU-smoothdrive.xyz

- hxxp:// bit [.] ly / 39ZIS5F-flixa.xyz

以下是幫助用戶避免此類攻擊的建議:

- 不要單擊來自未知發件人的鏈接或共享文件。

- 檢查共享的信息是否來自合法來源。

- 檢查詢問您信息的網站的URL。

- 請勿將個人信息或憑據提供給未經驗證的網站。

由于世界各地的人們都在家里辦公,因此大多數用戶都容易受到上述簡單攻擊的攻擊。社交媒體在獲得最新信息方面發揮著至關重要的作用,但同時也可以用于網絡攻擊。每個人都應努力保持安全,不僅要免受大流行的威脅,還應免受數字威脅。

惡意軟件

Brian Krebs揭示一個交互式的COVID-19地圖被用來傳播竊取信息的惡意軟件,該地圖由約翰·霍普金斯大學(Johns Hopkins University)創建,是一個交互式儀表板,顯示感染和死亡情況。俄羅斯地下論壇的幾名成員利用了這一優勢,并出售了數字COVID-19感染工具包,該工具包部署了基于Java的惡意軟件。引誘受害者打開地圖,甚至分享地圖。

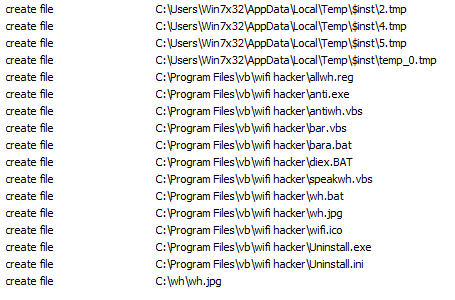

此外,趨勢科技研究部還分析了以冠狀病毒為主題的Winlocker,該軟件可將用戶鎖定在受影響的計算機之外。執行后,該惡意軟件會丟棄文件并修改系統注冊表。然后,它會顯示一條消息,通過Windows播放恐怖的聲音,并要求輸入密碼才能解鎖機器。根據此視頻示例,勒索軟件變種似乎是2019年的一個修改和重新利用的惡意軟件。截止到撰寫本文時,還沒有在野看到這種惡意軟件。

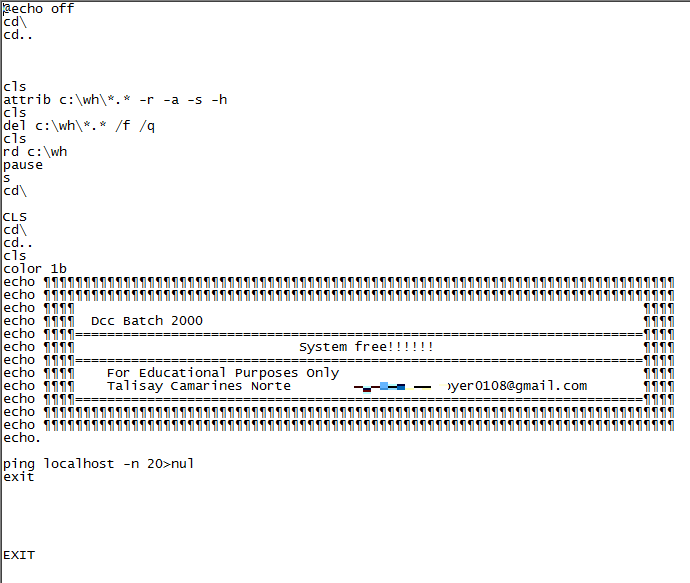

執行后,惡意軟件會丟棄大量文件;并創建以下文件的副本:

- C:\ wh \ speakh.vbs

- C:\ wh \ antiwh.vbs

- C:\ wh \ diex.bat

- C:\ awh \ anti-exe

刪除文件列表

它還修改注冊表項。修改后的注冊表項將為以下組件創建自動運行項:

- C:\ wh \ speakh.vbs

- C:\ wh \ antiwh.vbs

- C:\ wh \ diex.bat

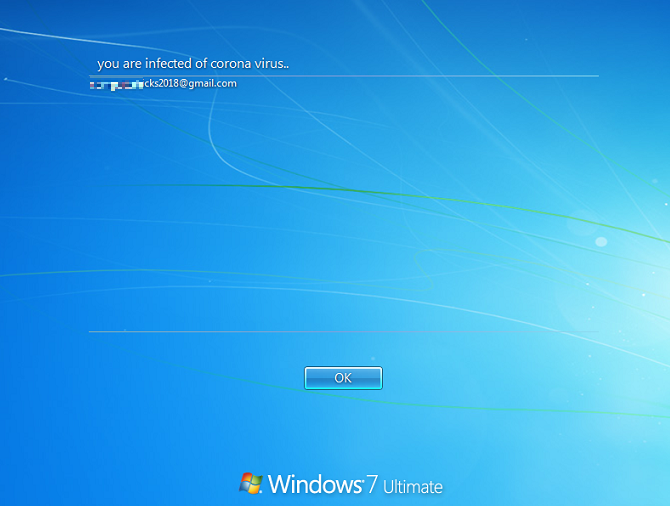

然后,它會禁用某些基本功能的資源管理器策略,使受影響的Windows系統幾乎無法導航。它修改了法律聲明的標題,如下:

修改通知

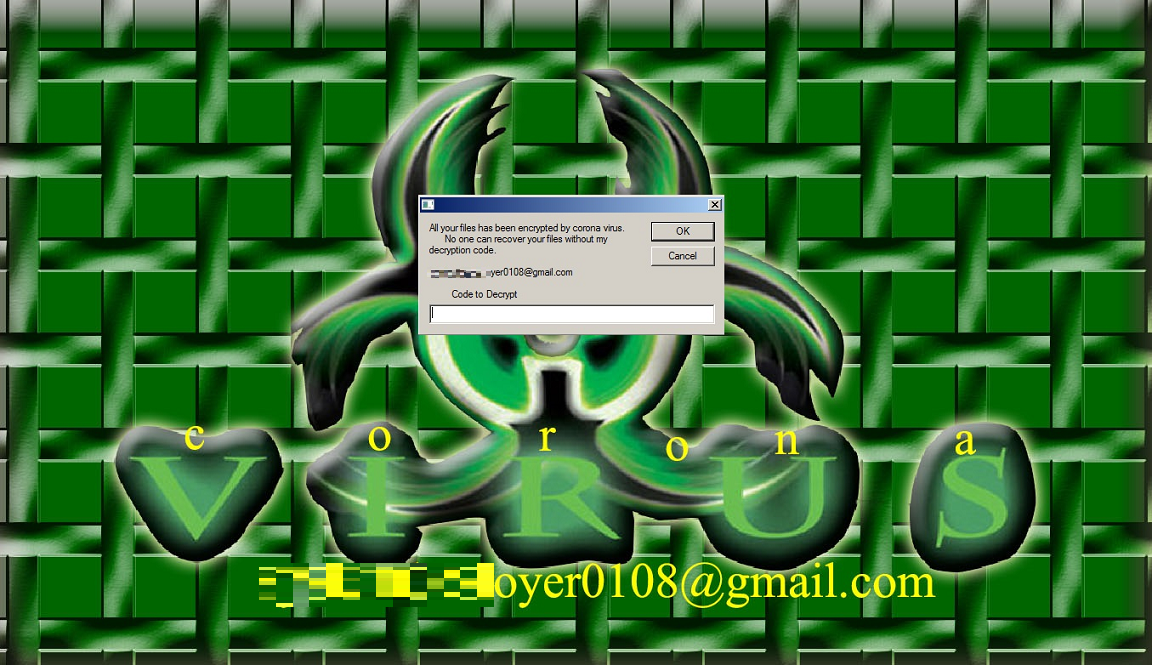

歡迎消息后,受影響的計算機的壁紙將替換為“冠狀病毒”圖像。屏幕上還顯示一個框,通知用戶機器已被鎖定,并且文件恢復需要解密代碼。

該屏幕來自放置的文件antiwh.vbs,該文件在系統啟動時執行。根據分析的惡意軟件腳本,加載explorer.exe所需的正確代碼是“ vb”。

鎖屏圖像

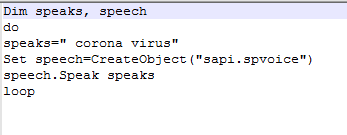

每次啟動時都會執行另一個腳本(C:\ wh \ antiwh.vbs),以利用Windows語音功能在循環播放說“coronavirus”。

Windows語音功能用于循環“冠狀病毒”

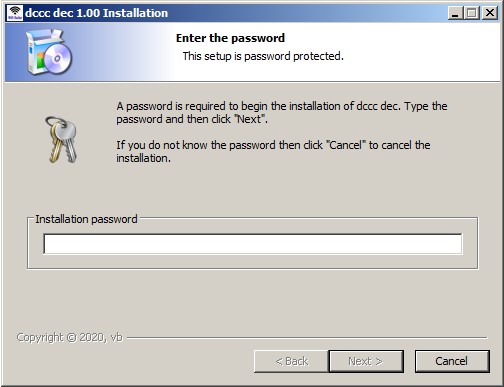

文件C:\ wh \ diex.bat在啟動時終止explorer.exe。對其他已刪除的二進制文件(“ C:\ awh \ anti-exe”)的進一步分析表明,它是此惡意軟件的受密碼保護的解鎖器。執行后,它要求輸入密碼。我們嘗試使用與先前腳本相同的密碼“ vb”。

受密碼保護的解鎖器安裝程序

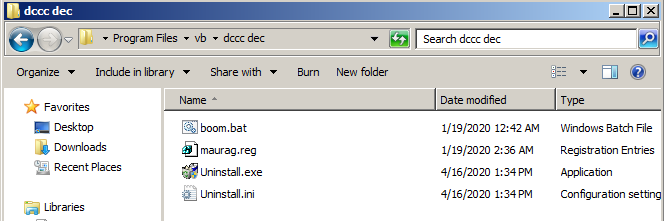

成功安裝后,解鎖器將刪除以下文件:

解鎖器安裝的文件

根據maurag.reg的內容,它還原注冊表項以使系統再次可用。文件“ boom.bat”將刪除放置在c:\ wh \中的文件,并顯示以下消息:

惡意軟件注意事項

商業電子郵件泄露(BEC)

Agari網絡情報部(ACID)報告了一次涉及COVID-19的商業電子郵件泄露(BEC)攻擊。這次攻擊是早期BEC活動的延續,來自Ancient Tortoise,這是過去多個BEC案件背后的網絡犯罪組織。

威脅行為者首先將應收賬款作為轉發賬齡報告(應收賬款報告)。然后,他們冒充合法公司,利用這些報告中的客戶信息發送電子郵件,告知客戶由于COVID-19導致銀行和付款方式發生變化。

勒索軟件

據MalwareHunterTeam報告,一個名為CoronaVirus的新勒索軟件變種通過偽造的Wise Cleaner網站傳播,該網站據稱可以促進系統優化。受害者在不知不覺中從假網站下載文件WSGSetup.exe。上述文件充當兩種惡意軟件的下載程序:CoronaVirus勒索軟件和名為Kpot的竊取密碼木馬。該活動緊跟最近勒索軟件攻擊的趨勢,這種攻擊不僅限于加密數據,還包括竊取信息。

另一個事件是由勒索軟件引起的攻擊襲擊了捷克共和國布爾諾的一家大學醫院,該醫院是COVID-19測試中心。由于襲擊,該醫院的計算機系統已關閉,從而延遲了COVID-19測試結果的發布。

根據來自Bleeping Computer的報道,威脅參與者還發起了新的網絡釣魚活動,傳播Netwalker勒索軟件。活動使用名為“CORONAVIRUS.COVID-19.vbs”的附件,其中包含嵌入式Netwalker勒索軟件可執行文件。

執行腳本后,EXE文件將保存到%Temp%\ qeSw.exe。啟動此文件將導致計算機上其他文件的加密。然后,受害者會找到一張贖金通知單,上面有如何通過Tor支付網站支付贖金的說明。

移動威脅

一個名為CovidLock的移動勒索軟件是來自一個惡意的Android應用程序,據說它可以幫助追蹤COVID-19的情況。勒索軟件會鎖定受害者的手機,受害者可以在48小時內支付100美元的比特幣,重新獲得手機訪問權。否則威脅將刪除包括手機中存儲的數據和泄露社交媒體賬戶的詳細信息。查看他們的加密貨幣錢包可以發現,一些受害者已經在3月20日支付了贖金。截止撰寫本報告時,最終余額為0.00018096 BTC。

也有報告稱惡意Android應用程序為擔心COVID-19的目標提供了安全面具。不幸的是,惡意應用程序實際上提供了一個SMSTrojan,它可以收集受害者的聯系人列表并發送SMS消息以進行自我傳播。到目前為止,該應用程序似乎處于開發的早期階段,只是在試圖傳播盡可能多的用戶。

瀏覽器應用

據消息,一個新的網絡攻擊傳播偽造的COVID-19信息應用程序,該應用程序據稱來自世界衛生組織(WHO)。Bleeping Computer報告說,該活動涉及黑客入侵D-Link或Linksys路由器中的路由器的域名系統(DNS)設置,以提示Web瀏覽器顯示來自所述應用程序的警報。

用戶反應說,他們的瀏覽器會在沒有提示的情況下自動打開,然后只顯示一條消息,要求他們點擊一個按鈕下載一個“ COVID-19 Inform App”。點擊該按鈕將下載并在設備上安裝Oski信息竊取程序。該惡意軟件變種可以竊取瀏覽器Cookie,瀏覽器歷史記錄,瀏覽器付款信息,已保存的登錄憑據,加密貨幣錢包等。

色情騙局

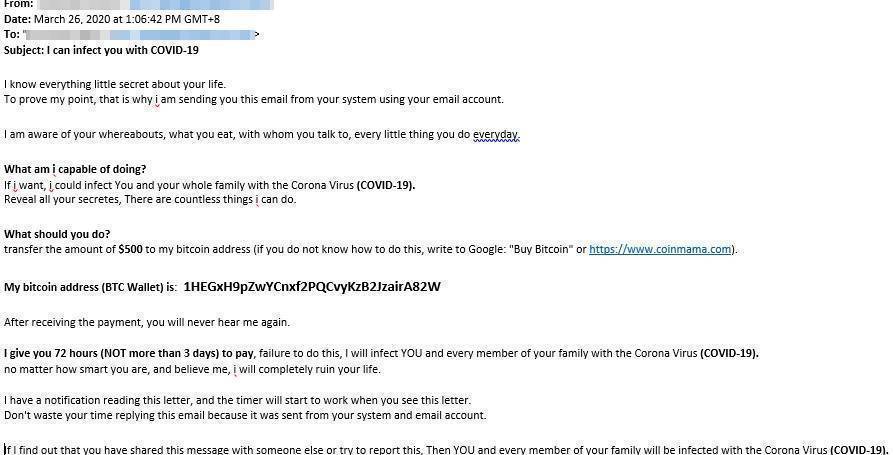

Sophos報告的一項性交易計劃要求獲得4,000美元的比特幣,否則,他們威脅要用COVID-19感染受害者的家人。受害者會收到電子郵件,通知他們威脅攻擊者知道他們的所有密碼,行蹤以及與個人活動有關的其他詳細信息。電子郵件發件人威脅說,如果受害者沒有在24小時內付款,他們將公布這些數據。不過,沒有確切的證據表明,攻擊者實際上是否有權訪問數據。

趨勢科技研究公司(Trend Micro Research)發現了一個類似的安全公司Sophos的勒索騙局。如果沒有滿足他們的要求,網絡犯罪分子將會給受害者傳播COVID-19。

下圖顯示了騙子使用恐嚇手段來操縱用戶。黑客聲稱,他們已經以某種方式滲透到用戶的系統中,并且可以從用戶自己的帳戶發送電子郵件。實際上,垃圾郵件的發件人與電子郵件的收件人相同,因此,如果目標回復郵件,他們將再次收到相同的電子郵件。這使人們誤認為或更加擔心黑客已經以某種方式侵入他們的系統,并掌握了他們行蹤的個人信息。然后,黑客要求賠償500美元,否則他會將傳播病毒。

COVID-19被勒索

地下論壇的現狀

地下論壇和網絡犯罪市場的運作方式與合法銷售場所的運作方式相同:供應商關注國際新聞和市場,并通過滿足市場需求來獲利。

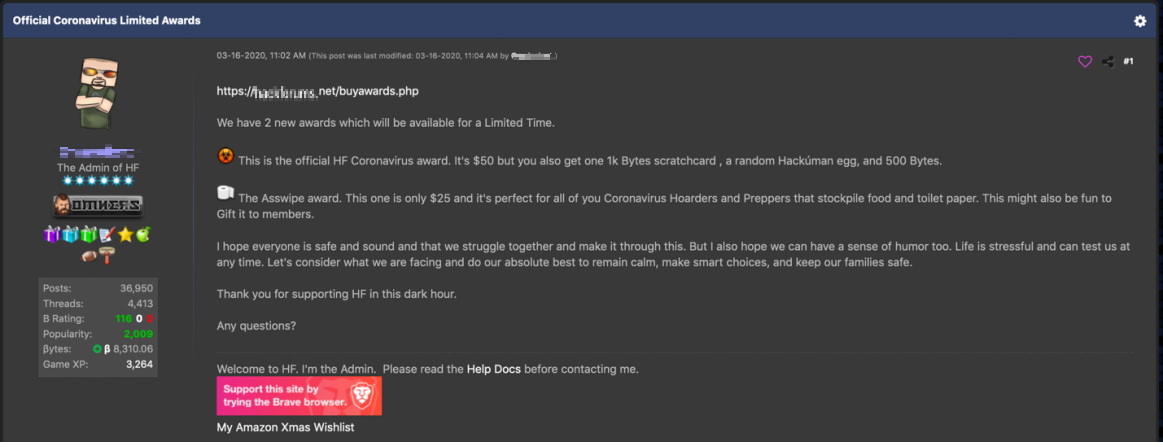

一個受歡迎的地下論壇創建了有限的冠狀病毒獎,人們可以購買衛生紙或“冠狀病毒”圖標添加到用戶的個人資料

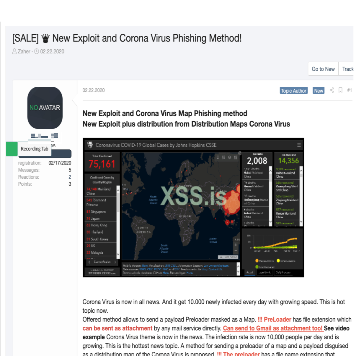

我們通常會在自然災害或重大世界事件后看到類似主題的惡意軟件,當前的冠狀病毒(COVID-19)大流行也是如此。我們在地下論壇中看到與該病毒相關的網絡釣魚,漏洞利用和惡意軟件的多個列表。一名用戶(如下圖所示)要求以200美元的價格購買私人建造的冠狀病毒主題的網絡釣魚攻擊,并索要700美元的代碼簽名證書。

在俄羅斯地下論壇上出售以冠狀病毒為主題的網絡釣魚漏洞

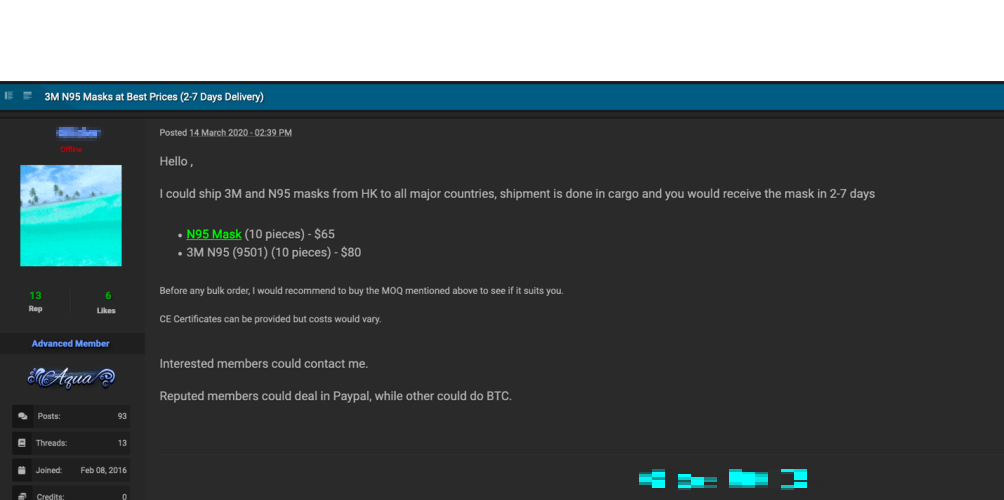

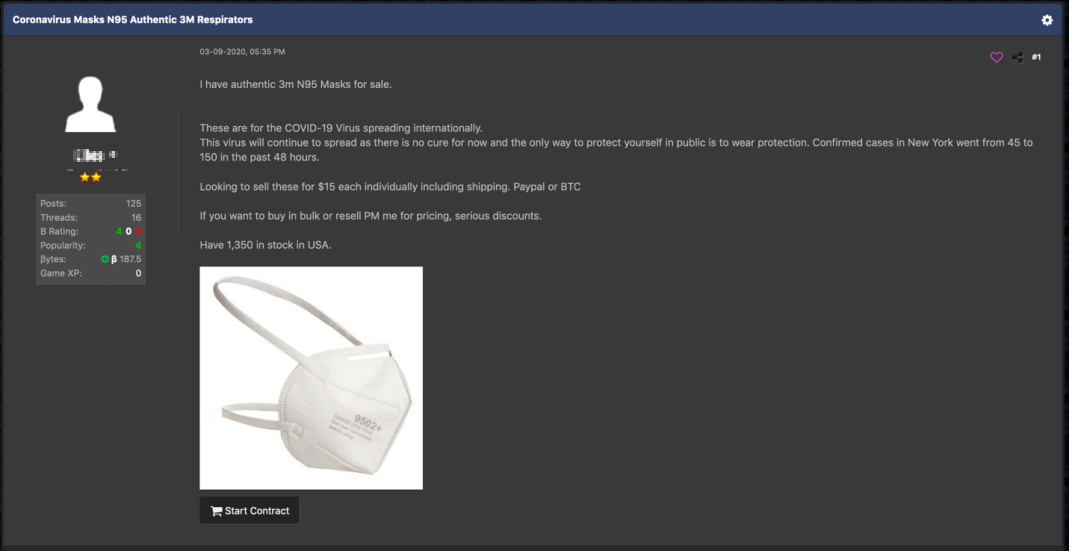

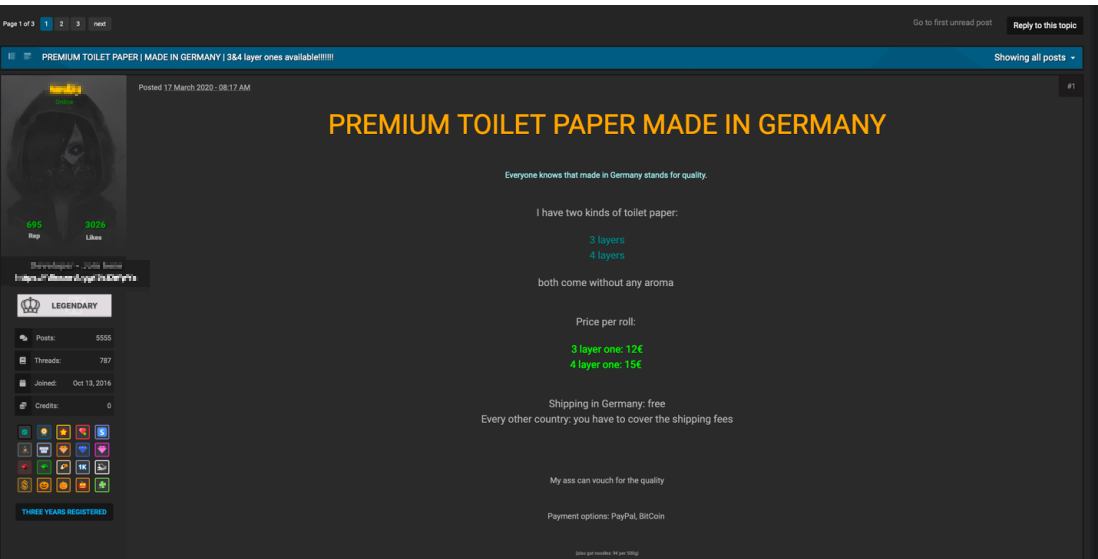

大流行迅速改變了消費者的習慣。多個國家的人們都在努力尋找生活必需的用品,衛生紙和口罩的需求量很大。趨勢科技研究發現,許多地下論壇現在都在出售N95口罩,衛生紙,通風機,溫度計和病人監護儀等產品。我們已經看到有提供N95口罩(每個5美元)和廁紙卷(10美元)的帖子。隨著股票的暴跌,地下論壇的用戶也一直在討論現在是否是投資比特幣的好時機。比特幣的價值在一個月內從8914美元(2月27日)跌至6620美元(3月27日)。

地下賣家提供3M N95口罩

提供N95口罩的論壇帖子

論壇帖子提供衛生紙卷

關于現在是否是投資加密貨幣的好時機的話題

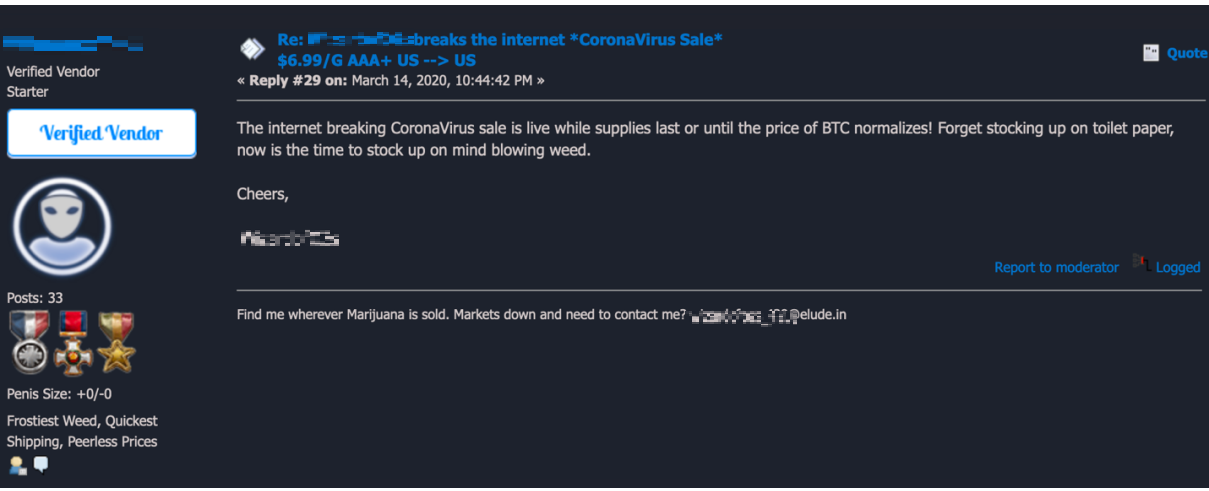

一些賣家使用“冠狀病毒”作為廣告標題或正文中的關鍵字以增加銷量。他們提供以病毒為主題的銷售,甚至尋找合資企業的合作伙伴。我們甚至發現一些用戶在討論如何利用該病毒來進行社會工程騙局。

Darkweb市場提供大麻“冠狀病毒銷售”

賣方正在尋找與冠狀病毒有關的合資企業

在許多國家/地區,人們被要求留在家中,企業倒閉,失業人數增加。所以,地下賣家的收入下降了,因為人們花錢的次數減少了。論壇上的賣家抱怨說,退市騙局也在增加。由于錢騾子也害怕感染病毒,依靠錢騾子和運輸工具的地下企業也受到了影響。在多個論壇上的搜索結果顯示,許多人討論的是如何防止感染COVID-19病毒,如何制作洗手液,論壇用戶如何應對城市封鎖,以及對病毒的普遍關注。

COVID-19威脅的范圍

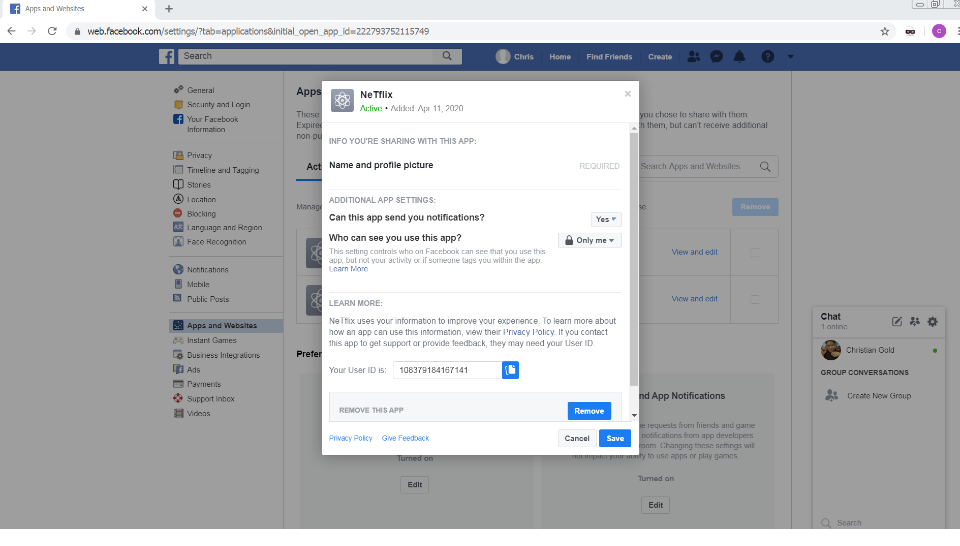

據數據表明,電子郵件,URL和文件之間存在數百萬種威脅。以下數據代表2020年第三季度收集的信息。

使用COVID-19的威脅圖

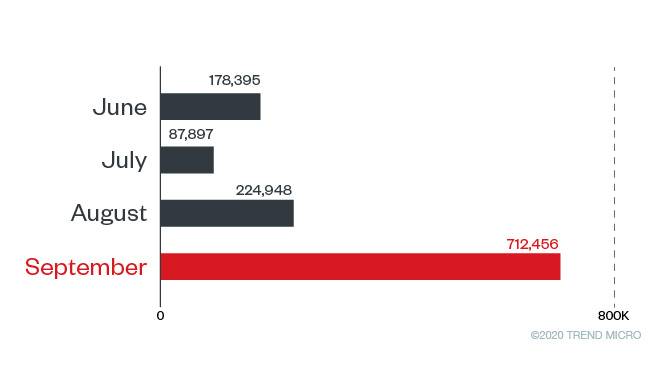

惡意URL涵蓋了與網絡釣魚相關的網站,騙局和轉儲惡意軟件(例如軟件,勒索軟件)的域的范圍。在下面的圖表中,我們列出了用戶不經意訪問其字符串中包含covid,covid-19,coronavirus或ncov的惡意URL的前十個國家。我們的年中匯總顯示,用戶嘗試訪問與Covid-19相關的惡意URL的次數在4月達到頂峰,而5月和6月則保持穩定。但是,在第三季度,我們看到活動再次上升,尤其是在八月和九月。

2020年第三季度用戶訪問與COVID相關的惡意URL最多的國家

訪問了與COVID-19相關的惡意URL的實例

如上文詳述的威脅樣本所示,這些威脅中有很大一部分與垃圾郵件有關。正如我們在年中綜述中指出的那樣,到2020年上半年,電子郵件威脅占所有Covid-19相關威脅的91.5%,是惡意參與者最常用的切入點。在今年第三季度,由于惡意活動以相對較高的速度持續,用戶仍應保持警惕。

本文翻譯自:

https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/coronavirus-used-in-spam-malware-file-names-and-malicious-domains?_ga=2.181130599.1319579219.1610612606-1482036807.1514878063