加密與防火墻 保護數據庫安全

數據庫對于應用系統的運行至關重要,但是由于未進行加密,也沒有防火墻的保護,使得未加密信息被泄露到網絡上,數據庫被攻擊而造成數據丟失、系統癱瘓的事情時有發生,只有解決了這兩個問題,才能夠保護數據庫的安全。

數據庫“裸奔” 安全事件頻出

數據庫作為結構化數據保存的主要載體,其中的數據非常重要。但是好多的數據庫沒有進行加密,使得數據在互聯網上“裸奔”,造成了眾多的安全事件。

2020年1月,安全研究員Jeremiah Fowler在網上發現了一個數據庫,其中包含“大量記錄”。這個在網上公開的數據庫沒有密碼保護,總共包含440,336,852條記錄,連接到總部位于紐約的化妝品巨頭雅詩蘭黛。公開的數據庫記錄不包含付款數據或敏感的員工信息,數據庫泄露的其他數據則包括:以純文本格式存儲的用戶電子郵件,包括來自@ estee.com域的內部電子郵件地址;內部大量IT日志,包括生產、審核、錯誤、內容管理系統和中間件報告;參考報告和其他內部文件;對公司內部使用的IP地址,端口、路徑和存儲的引用等。之后該公司稱這個系統不是面向客戶的,也不包含客戶數據,并立即關閉了對該數據庫的訪問通道,對數據進行保護。

2002年5月,江蘇省南通市公安局公布,經過4個多月的縝密偵查,江蘇南通、如東兩級公安機關破獲了一起特大“暗網”侵犯公民個人信息案,抓獲犯罪嫌疑人27名,查獲被售賣的公民個人信息數據5000多萬條。這起案件也被公安部列為2019年以來全國公安機關偵破的10起侵犯公民個人信息違法犯罪典型案件之一。

2020年3月,有用戶發現5.38億條微博用戶信息在暗網出售,其中1.72億條有賬戶基本信息,售價0.177比特幣。涉及到的賬號信息包括用戶ID、賬號發布的微博數、粉絲數、關注數、性別、地理位置等。對此,微博安全總監羅詩堯回應表示:“泄漏的手機號是19年通過通訊錄上傳接口被暴力匹配的,其余公開信息都是網上抓來的。”

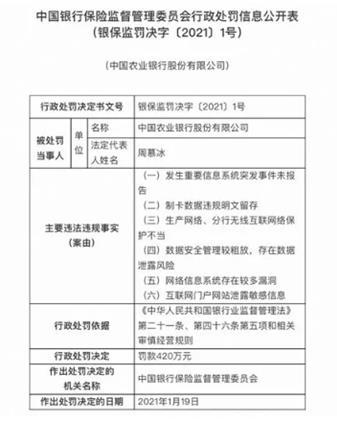

2021年1月29日,銀保監會開出2021年第一張罰單,中國農業銀行因涉及發生重要信息系統突發事件未報告、數據安全管理粗放存在數據泄露風險、互聯網門戶網站泄露敏感信息等六項問題,被罰420萬人民幣。

數據庫受攻擊 系統宕機損失嚴重

2020年剛開始,蘋果CMS被爆出數據庫代碼執行漏洞,大量的電影網站被掛馬,尤其電影的頁面被篡改植入了惡意代碼,數據庫中的VOD表里的d_name被全部修改,導致網站打開后直接跳轉到S站或者彈窗廣告。

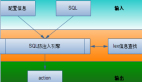

同時,使用數據庫開發的應用系統,就可能存在SQL注入攻擊的可能。自1999年起,SQL注入漏洞就成了常見安全漏洞之一。至今SQL注入漏洞仍然在CVE列表中排前10。2008年見證了由于SQL注入引起的經濟失調;在2010年秋季,聯合國官方網站也遭受SQL注入攻擊;2011年美國國土安全局,Mitre和SANA研究所將SQL注入作為第一危險的安全漏洞;至今,SQL注入仍然是首要的難以修復的安全威脅漏洞(數據庫生產廠商難以通過維護數據庫自身功能或提高數據庫安全策略來防范SQL注入)。

類似事件眾多,不勝枚舉。

潮數數據庫加密系統 解決數據安全問題

潮數數據庫加密系統,基于加密算法和合理的密鑰管理,有選擇性地加密敏感字段內容,保護數據庫內部敏感數據的安全。敏感數據以密文的形式存儲,這樣能保證即使在存儲介質被竊取,或數據文件被非法復制的情況下,敏感數據仍是安全的。并通過密碼技術實現“三權分離”,避免DBA密碼泄漏帶來的批量數據泄漏風險。

潮數加密根據業務需求支持數據庫透明加密分級;一級透明加密了潮數 Self TDE支持成熟TDE架構,對數據庫管理及應用完全透明;雙層密鑰機制,每個表或者數據庫對應不同密鑰,密鑰使用主密鑰進行緊密保護,主密鑰存儲與密碼模塊保證密鑰安全性。二級透明加密了潮數 Struct TDE采用自研加密技術,實現數據庫數據加密或明文完整性密碼運算,支持國密算法及標準國際算法,提供增強的權限控制,必須同時具有DBA和DSA的授權才能進行訪問。同時可附加選擇符合國密密碼模塊二級標準的功能,數據庫數據可數據透明加密加鹽,相同數據密文不同,支持數據庫明文或密文完整性校驗,支持對透明加密數據進行審計。

潮數數據庫防火墻系統 防范數據庫被攻擊和宕機危險

潮數數據庫防火墻通過實時分析網絡中的數據庫訪問活動,對訪問數據庫操作進行細粒度的規則匹配,對數據庫遭受到的風險行為進行訪問控制,特別對SQL攻擊和違反企業規范的數據庫訪問行為進行及時阻斷。

主要功能包括:

攻擊檢測和保護:實時檢測用戶對數據庫進行SQL注入和緩沖區溢出的攻擊,并報警或者阻止攻擊行為,同時詳細記錄攻擊操作發生的時間、來源IP、用戶名、攻擊代碼等信息。

虛擬補丁:通過內置的多種漏洞特征庫防止已知漏洞被利用,并有效降低數據庫被0day(還沒有補丁的漏洞)攻擊的風險。

屏蔽直接訪問數據庫的通道:數據庫防火墻部署于數據庫服務器和應用服務器之間,屏蔽直接訪問數據庫的通道,防止數據庫隱通道對數據庫的攻擊。

連接監控:實時監控數據庫的連接信息、風險狀態等。

多因子認證:基于IP地址、MAC地址、用戶、應用程序、時間等因子對訪問者進行身份認證,彌補單一口令認證方式安全性的不足。應用程序對數據庫的訪問,必須經過數據庫防火墻和數據庫兩層身份認證。

行為基線:系統將自動學習每一個應用的訪問語句,進行模式提取和分類,自動生成行為特征模型。系統通過檢查訪問行為與基線的偏差來識別風險。

安全審計:系統能夠記錄對數據庫服務器的訪問情況,包括用戶名、程序名、IP地址、請求的數據庫、連接/斷開的時間、風險等信息,并提供靈活的查詢分析功能。

有了防火墻的保護,數據庫因為上述問題而引起的被攻擊的問題將會得到很好的解決,數據庫也不會因為這些問題而宕機,從而造成業務中斷。