Brave 瀏覽器的隱私漏洞會暴露用戶訪問的 onion URL

在本周的一個在線發布的研究中,一位匿名安全研究人員聲稱他們發現 Brave 的 Tor 模式正在將對 .onion 域的查詢發送到公共 Internet DNS 解析器而不是 Tor 節點,這將暴露用戶訪問的 onion URL。

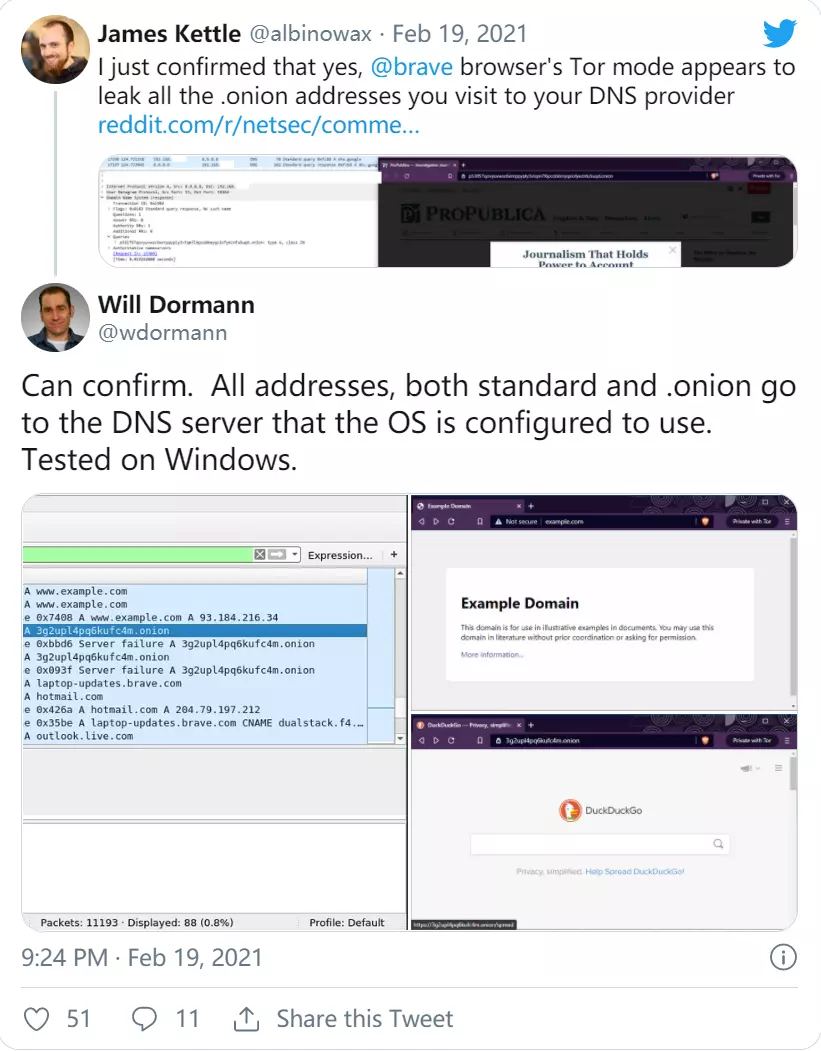

Brave 是基于 Chromium 的瀏覽器,以重視隱私著稱,并于 2018 年 6 月添加用于匿名瀏覽 Web 的內置 Tor 瀏覽器模式。位于 Tor 上的網站使用 onion URL 地址,因此用戶只能通過 Tor 網絡訪問。例如,DuckDuckGo 的 Tor 地址為 https://3g2upl4pq6kufc4m.onion/,紐約時報的地址為 https://www.nytimes3xbfgragh.onion/。

在使用 Brave 的 Tor 模式時,它本應將所有請求轉發到 Tor 代理,并且不向任何非 Tor 網絡設備發送任何信息。但是,Brave 的 “Private window with Tor” 模式會導致用戶訪問的任何 Tor onion URL 也被作為標準 DNS 查詢發送到計算機的已配置 DNS 服務器。該問題是由 Brave 的 CNAME 偽裝廣告阻止功能引起的,該功能用于阻止使用 CNAME DNS 記錄模仿第一方腳本的第三方跟蹤腳本。

該問題發現之初還受到爭議,但隨后另外幾位著名的安全研究人員也再現了該問題,包括 PortSwigger Web Security 研究總監 James Kettle 和 CERT/CC 團隊的漏洞分析師 Will Dormann。

目前該問題已經修復。在問題暴露后,Brave Browser 開發人員 Yan Zhu 表示該問題實際上已在兩周以前的 Nightly 版本中修復,并計劃于下個穩定版中推出。之后不久,Brave 瀏覽器就發布了 1.20.108 版本更新。

本文轉自OSCHINA

本文標題:Brave 瀏覽器的隱私漏洞會暴露用戶訪問的 onion URL

本文地址:https://www.oschina.net/news/130452/brave-tor-onion-url-leak