新型惡意軟件“Silver Sparrow”已感染了近三萬臺Mac,且已擴散到153個國家/地區

繼新的一年在野外發現首批針對Apple M1芯片的惡意軟件后幾天,研究人員又披露了另一個以前未被發現的惡意軟件,截止發稿時,該惡意軟件已在大約30000臺運行Intel x86_64的Mac和iPhone制造商的M1處理器中被發現。

然而,該行動的最終目標目前還不得而知,由于缺乏下一階段或最終的有效載荷,研究人員無法確定其傳播時間表以及攻擊是否還在積極發展中。

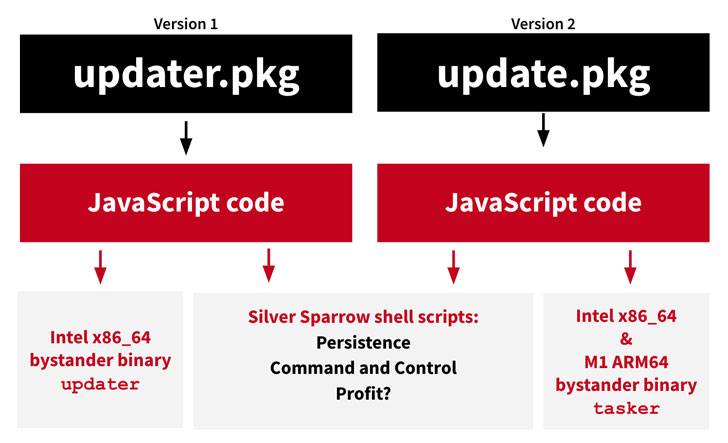

目前網絡安全公司Red Canary已該惡意軟件命名為“Silver Sparrow”,且發現了兩種不同版本的惡意軟件,第一個僅針對Intel x86_64編譯,并于2020年8月31日上傳到VirusTotal(版本1),第二個變種1月22日提交到數據庫的兼容英特爾x86_64和M1 ARM64架構(版本2)。

鑒于 Silver Sparrow 二進制文件 “似乎還沒有那么大的作用”,Red Canary 將其稱為 “旁觀者二進制文件 "”。當在基于英特爾的 Mac 上執行時,惡意包只是顯示了一個帶有 “Hello, World!”信息的空白窗口,而蘋果 silicon 二進制文件則會導致一個紅色窗口出現,上面寫著 “You did it!”。

對此Red Canary的托尼·蘭伯特(Tony Lambert)解釋到:

- Mach-O編譯的二進制文件似乎并沒有做太多,因此我們一直將它們稱為“旁觀者二進制文件。我們無法確定惡意軟件將分配什么樣的有效載荷,是否已經交付和刪除了有效載荷或攻擊者未來是否有要計劃傳播的時間表。

Malwarebytes的數據顯示,截至2月17日,29139個macOS終端已在153個國家/地區被大量檢測到,包括美國、英國、加拿大、法國和德國。

盡管目標macOS平臺存在差異,但這兩個示例遵循相同的操作方法:使用macOS Installer JavaScript API通過動態生成寫入目標文件系統的兩個Shell腳本來執行攻擊命令。

盡管“agent.sh”在安裝結束時立即執行,以通知AWS命令和控制(C2)服務器安裝成功,但“verx.sh”每小時運行一次,聯系C2服務器以下載和執行其他操作。

此外,該惡意軟件還具有完全從受攻擊的設備上刪除其存在的能力,這表明與活動有關的攻擊者可能參與過隱藏技術的開發。

目前蘋果已經得知了這個攻擊方法并撤銷了與Apple Developer ID的Saotia Seay (v1)和Julie Willey (v2)簽署的二進制文件,從而阻止了進一步的安裝。

Silver Sparrow是第二種惡意軟件,其中包含可在Apple的新M1芯片上本地運行的代碼。上周發現的一個名為GoSearch22的Safari廣告軟件擴展,已將其移植到可在由新處理器驅動的最新一代Mac上運行。據悉,最先發現該惡意軟件的是一位名叫Partick Wardle的安全研究人員。他發現了M1平臺上一款名為GoSearch22.app的惡意軟件的存在。該惡意擴展是最古老且最活躍的Mac廣告軟件之一,一直以不斷變化以規避檢測而著稱。GoSearch22廣告軟件表現為一個正版的Safari瀏覽器擴展,但會收集用戶數據,并提供大量的廣告,彈出窗口,彈出惡意網站的鏈接等。Gosearch22的運行采用的是M1兼容代碼的形式。雖然該惡意程序的代碼邏輯在不同平臺是相同的, 殺毒軟件可以輕易的檢測出intel-x86版本,但面對ARM-M1版本卻無動于衷 。因此截止到目前,大多數殺毒軟件都無法對M1版本的該惡意軟件做到識別查殺。

Lambert說:

- 盡管我們還沒有觀察到Silver Sparrow可以提供額外的惡意載荷,但其前瞻性的M1芯片兼容性、全球范圍的傳播、相對較高的感染率和操作成熟度表明,Silver Sparrow是一個相當嚴重的威脅,其獨特的存儲位置可以在接到通知時立馬下載惡意有效載荷。

Red Canary 目前分享了檢測一系列 macOS 攻擊的方法,但這些步驟并不是專門針對檢測 Silver Sparrow 的:

1.尋找一個似乎是 PlistBuddy 的進程,與包含以下內容的命令行一起執行:aunchAgents and RunAtLoad and true. 這個分析可以幫助我們找到多個 macOS 惡意軟件家族建立 LaunchAgent 的持久性。

2.尋找一個似乎是 sqlite3 的進程,該進程與以下命令行一起執行。LSQuarantine. 這個分析可以幫助我們找到多個 macOS 惡意軟件系列,操縱或搜索下載文件的元數據。

3.尋找一個似乎是 curl 執行進程,該進程的命令行包含:s3.amazonaws.com. 這個分析可以幫助我們找到多個使用 S3 buckets 進行分發的 macOS 惡意軟件家族。

現在跡象表明,越來越多的惡意軟件開始盯上蘋果 M1 Mac 設備。

本文翻譯自:https://thehackernews.com/2021/02/new-silver-sparrow-malware-infected.html如若轉載,請注明原文地址。