Google 發(fā)布 leaky.page 演示瀏覽器中的 Spectre 漏洞

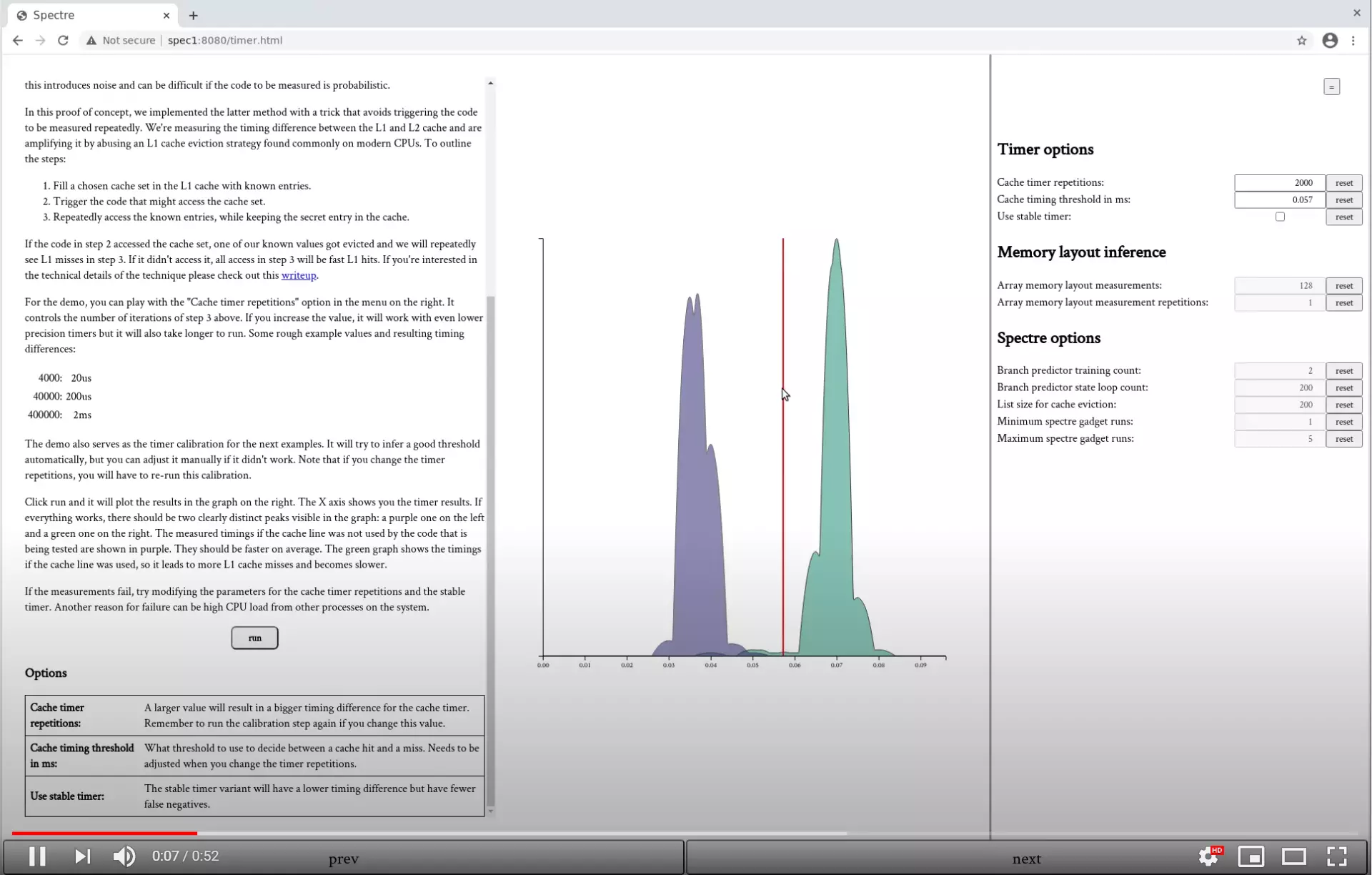

近日,Google 安全團隊公布了其關于在瀏覽器的 JavaScript 引擎中利用 Spectre 漏洞的概念驗證代碼(PoC),并于 leaky.page 網(wǎng)站上公開了一個交互式攻擊演示。

Spectre 漏洞是一個存在于分支預測實現(xiàn)中的硬件缺陷及安全漏洞,含有預測執(zhí)行功能的現(xiàn)代微處理器均受其影響,漏洞原理是利用基于時間的旁路攻擊,允許惡意進程獲得其他程序在映射內(nèi)存中的數(shù)據(jù)內(nèi)容。基于其攻擊行為類型,賦予了兩個通用漏洞披露 ID,分別是 CVE-2017-5753(bounds check bypass,邊界檢查繞過)和 CVE-2017-5715(branch target injection,分支目標注入),于 2018 年 1 月隨同另一個也基于推測運行機制的、屬于重量級信息安全漏洞的硬件缺陷 “Meltdown”(熔毀)一同公布。

根據(jù) Google 的 Leaky.Page 演示,當在 Intel Skylake CPU(i7-6500U)上運行 Chrome 88 時,它有可能以 1kB/s 的速度泄露數(shù)據(jù)。該概念驗證代碼是針對 Intel Skylake CPU 的,而對 JavaScript 稍作修改后,它也能適用于其他處理器和瀏覽器。谷歌也成功地在蘋果 M1 ARM CPU 上進行了 leaky.page 上的演示,而沒有進行任何重大修改。此外,Google 還開發(fā)了兩種不同類型的 PoC,一個使用 performance.now() 5μs 精度的定時器,能夠以 8kB/s 的速度泄漏數(shù)據(jù)但穩(wěn)定性較差,一個使用精度為 1ms 或更差的定時器,能以 60B/s的速度泄漏數(shù)據(jù)。

本次發(fā)布的 PoC 主要包括兩部分,一個是 Spectre 工具,用來觸發(fā)攻擊者控制的瞬時執(zhí)行的代碼,一個是 side-channel,用來觀察瞬時執(zhí)行的代碼的副作用的方法。對于 Spectre 工具,Chrome 的 V8 團隊實現(xiàn)了多個變種。然而,該團隊發(fā)現(xiàn),有些 Spectre 漏洞可以在軟件層面緩解,對于變種 4,則完全無法在軟件層面上緩解。關于該 PoC 的詳細內(nèi)容,可以查閱 Google 安全博客。

本文轉自OSCHINA

本文標題:Google 發(fā)布 leaky.page 演示瀏覽器中的 Spectre 漏洞

本文地址:https://www.oschina.net/news/133237/google-leaky-page-spectre