神秘黑客組織利用11個0 day漏洞發起攻擊

谷歌Project Zero研究人員發現神秘黑客組織在2020的攻擊活動中使用了11個0 day漏洞,其中攻擊目標包括安卓、iOS 和Windows 用戶。

概述

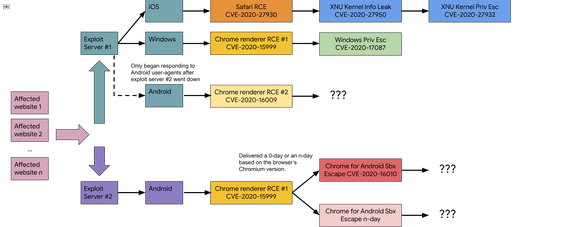

2020年10月,谷歌Project Zero研究人員發現有7個0 day漏洞的在野利用。這些漏洞利用通過水坑攻擊來進行傳播,其中有2個漏洞利用服務器保存了安卓、Windows和iOS 設備的漏洞利用鏈。這些攻擊活動似乎是2020年2月發現的攻擊活動的下一輪更新。

研究人員首先發現了到第二個漏洞利用服務器的鏈接。在根據IP 地址和用戶代理進行初始指紋分析后,有iframe 被注入到了指向2個漏洞利用服務器之一的網站。

研究人員在測試過程中發現,這兩個漏洞利用服務器存在于所有發現的域名中。其中:

漏洞利用服務器1:

最開始只響應iOS和Windows 用戶代理;

研究人員在從服務器下載漏洞利用時服務器仍然活躍;

在CVE-2020-15999 漏洞被修復后,用新的v8 0 day漏洞(CVE-2020-16009)來替換;

在漏洞利用服務器2下線后也響應安卓用戶代理。

漏洞利用服務器2:

響應安卓用戶代理;

研究人員在從服務器下載漏洞利用后服務器仍然活躍了約36小時;

與漏洞利用服務器1相比,該服務器響應的IP 地址范圍更小。

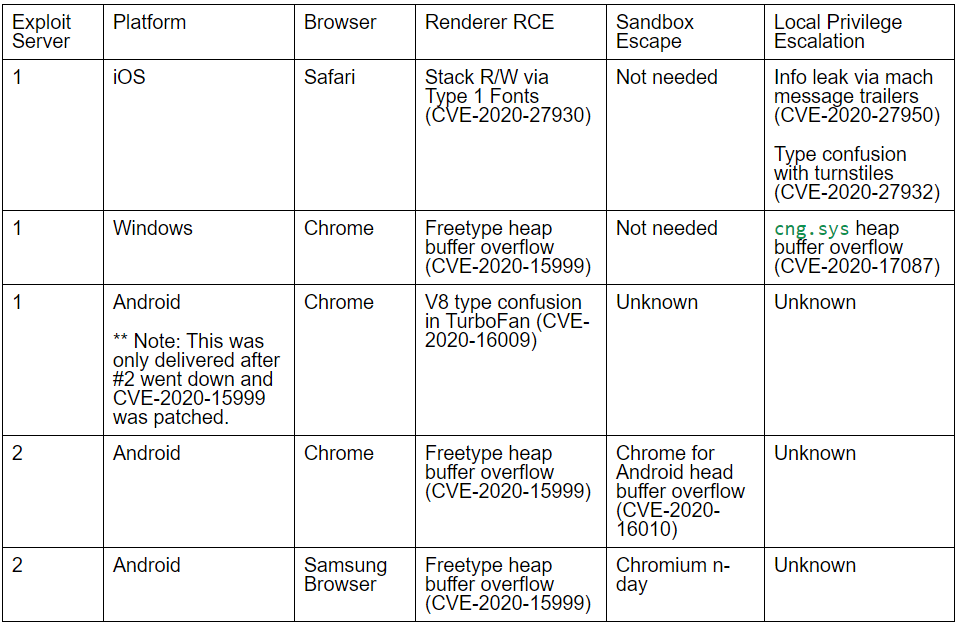

上圖表明連接到受感染的網站的設備的流程。設備會被重定向到漏洞利用服務器1或漏洞利用服務器2。然后根據設備和瀏覽器傳播以下漏洞利用:

針對所有的平臺都使用了混淆和反分析檢查,但是每個平臺的混淆都是不同的。比如,iOS 是唯一使用臨時密鑰(ephemeral key)加密的,也就是說漏洞利用無法在抓包的情況下恢復,而是需要中間人才能實現漏洞利用的重寫。

這些漏洞利用使得研究人員相信漏洞服務器1和漏洞服務器2背后的實體是不同的,但是互相處于一種協作模式。兩個漏洞利用服務器都使用了Chrome Freetype RCE (CVE-2020-15999)漏洞,但是漏洞利用的代碼卻是不同的。因此,研究人員相信這是兩個不同的運營者。

攻擊者利用的7個0 day漏洞如下:

- CVE-2020-15999 - Chrome Freetype堆緩存溢出漏洞;

- CVE-2020-17087 - Windows cng.sys中的堆緩存溢出漏洞;

- CVE-2020-16009 - TurboFan map deprecation中的Chrome type confusion

- CVE-2020-16010 – Chrome安卓版堆緩存溢出漏洞

- CVE-2020-27930 - Safari 任意棧讀寫漏洞

- CVE-2020-27950 - iOS XNU kernel 內存泄露漏洞

- CVE-2020-27932 - iOS kernel type confusion with turnstiles

總結

Project Zero 研究人員發現,攻擊者在2020年的攻擊活動中使用了多個0 day漏洞利用鏈和7個0 day漏洞利用。與2020年早期的攻擊活動中,攻擊者在1年里使用了至少11個0 day漏洞利用。

本文翻譯自:https://googleprojectzero.blogspot.com/2021/03/in-wild-series-october-2020-0-day.html如若轉載,請注明原文地址。