本想鐘馗打鬼卻成了鬼打鐘馗, CNAME保護技術最終變成了CNAME偽裝攻擊技術

隨著瀏覽器制造商逐步抑制第三方跟蹤,廣告技術公司越來越多地采用DNS技術來規避此類抑制,不過這種做法又導致了網絡安全隱患,對網絡安全和隱私造成威脅。

在線跟蹤過程

有很多方法可以實現在線跟蹤,例如“ 瀏覽器指紋”,可以使網站更容易在互聯網上跟蹤用戶。瀏覽器指紋識別功能使網站可以記錄設備獨有的標識,比如監控分辨率和深度,監視正在訪問的所有網站,使用的字體和字體等。

所有這些信息都被互聯網營銷人員拿去來做用戶畫像了,即使你試圖在瀏覽器上使用隱身模式隱藏時,這些信息同樣可以被盜取。

跟蹤人員的最簡單方法是使用Cookies,另一種情況是網站被竊聽。當用戶打開網站時,它們在后臺運行著小的看不見的腳本。這些腳本也會收集有關一些數據包括名稱、位置、電子郵件ID、大小、計算機型號、使用的瀏覽器等。

很多時候我們在域名解析的過程中會直接解析到服務器的IP地址,但這樣做往往會暴漏服務器的真是IP地址,容易遭到非法的攻擊,但是可以使用CNAME的解析方式來偽裝自己的IP。

不過,不要以為使用了CNAME技術,你的信息就不會發生泄漏。目前營銷人員使用了一種被稱為CNAME偽裝(CNAME Cloaking )的攻擊技術,該技術模糊了第一方Cookie和第三方Cookie的區別,不僅導致未經用戶了解和同意而泄漏敏感的私人信息,而且增加了網絡安全威脅的范圍。

研究人員在一篇研究論文中說:“這種跟蹤方案利用了子域上的CNAME記錄,因此與包含的網站位于同一網站。這就會造成阻止第三方Cookie的防御措施將失效。”

該研究結果有望在7月的第21屆隱私增強技術研討會(PETS 2021)上發表。

反跟蹤措施的興起

在過去的四年中,除谷歌瀏覽器外,所有主要瀏覽器都采取了遏制第三方跟蹤的對策。

2017年6月,蘋果推出了一項名為“智能跟蹤保護(ITP)”的Safari功能,在臺式機和手機上設立了新的隱私標準,通過“進一步限制cookie和其他網站數據”來減少跨網站跟蹤。兩年后,蘋果推出了一項名為“隱私保護廣告點擊歸屬”的單獨計劃,以保護在線廣告的隱私。

到2019年9月,Mozilla開始通過一項名為增強跟蹤保護(Enhanced Tracking Protection, ETP)的功能默認阻止Firefox中的第三方cookie。2020年1月,微軟基于chromium的Edge瀏覽器也效仿了這一做法。隨后,在2020年3月底,蘋果更新了ITP,加入了完全的第三方cookie阻斷功能,以及其他旨在阻止登錄指紋的功能。

雖然谷歌去年早些時候宣布計劃逐步淘汰Chrome中的第三方cookie和跟蹤器,轉而支持一個名為“隱私沙盒”的新框架,但預計它要到2022年才會上線。

與此同時,這家搜索巨頭一直在積極與廣告技術公司合作,計劃推出一款名為“Dovekey”的替代產品,旨在取代使用以隱私為中心的技術在網絡上提供個性化廣告的跨網站跟蹤功能。

CNAME偽裝可以化身成一種反跟蹤逃避檢測方案

面對這些抑制cookie以增強隱私的措施,營銷人員已經開始尋找其他方法來逃避瀏覽器制造商反對跨網站跟蹤的方案。

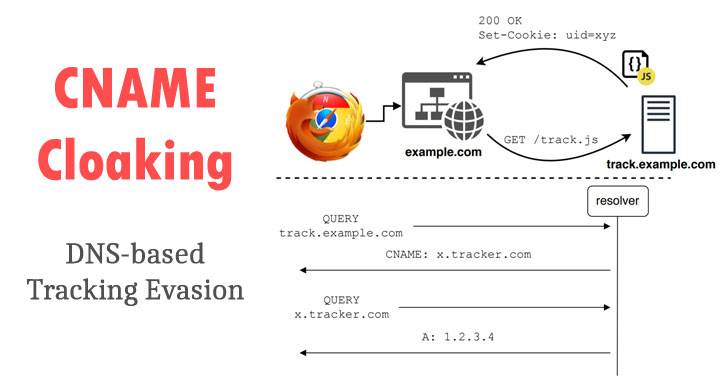

使用Enter canonical name (CNAME) cloaking,,網站通過DNS配置中的CNAME記錄使用第一方子域名作為第三方跟蹤域的別名,以繞過跟蹤攔截器。

DNS中的CNAME記錄允許將一個域或子域映射到另一個域(例如,別名),從而使它們成為在第一方子域的偽裝下發送跟蹤代碼的理想手段。

WebKit安全工程師John Wilander解釋說:“這意味著網站所有者可以將其子域之一(例如sub.blog.example)配置為解析為thirdParty.example,然后再解析為IP地址。由于這發生在Web層下面,被稱為CNAME cloaking,即thirdParty.example域被偽裝為sub.blog.example,因此具有與真正的第一方相同的功能。”

換句話說,CNAME cloaking使跟蹤代碼看起來像是第一方,但實際上它不是,因為通過CNAME解析的資源和第一方的域不同。

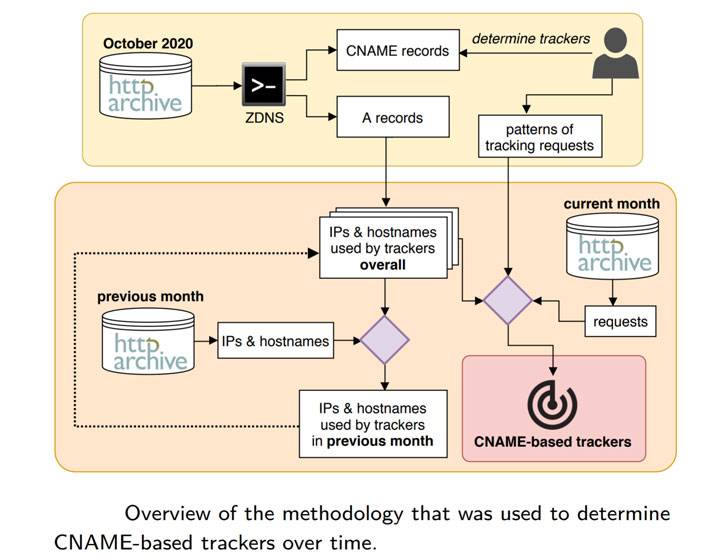

不出所料,這一跟蹤計劃正迅速被營銷人員采用,在過去22個月里增長了21%。

cookie將敏感信息泄漏給跟蹤器

研究人員在他們的研究中發現,除了在10474家網站上發現13家此類跟蹤“服務”提供商之外,該技術還被用于10000個頂級網站中的9.98%。

此外,該研究還提到了“針對蘋果Safari瀏覽器的針對性處理”,廣告技術公司Criteo專門使用CNAME cloaking功能,以繞過瀏覽器中的隱私保護。

鑒于蘋果已經推出了一些基于壽命的CNAME隱形防御,這一發現可能更適用于不運行iOS 14和macOS Big Sur的設備,因為它們支持這一功能。

可能最令人不安的發現是,在使用CNAME跟蹤的7797個網站中,有7377個網站(占95%)發現了cookie數據泄漏,所有這些網站都發送了包含私人信息,例如全名、位置、電子郵件地址,甚至在沒有用戶明確確認的情況下,也可以將身份驗證cookie發送給其他域的跟蹤器。

從攻擊的角度來講,這就是一種攻擊行為,因為用戶為什么要同意第三方跟蹤器接收完全不相關的數據,包括敏感和私人性質的數據?

由于許多CNAME跟蹤器都包含在HTTP而不是HTTPS上,研究人員還提出了一種可能性,即發送分析數據到跟蹤器的請求可能會被惡意攻擊者攔截,這就是中間人攻擊(MitM)。

此外,研究人員還警告說,通過在同一網站中包含一個跟蹤器而構成的攻擊面增加,可能會使網站訪問者的數據遭受會話固定和跨網站腳本攻擊。

研究人員表示,他們正與跟蹤器的開發人員合作來解決上述問題。

緩解CNAME偽裝造成的數據盜竊行為

雖然Firefox并沒有禁止CNAME cloaking,但用戶可以下載一個像uBlock Origin這樣的附加組件來阻止這種隱蔽的第一方跟蹤器。uBlock Origin是一款高效的請求過濾工具:占用極低的內存和CPU,和其他常見的過濾工具相比,它能夠加載并執行上千條過濾規則。順便提一下,Firefox昨天開始推出帶有完全Cookie保護的Firefox 86,通過“將每個網站的所有Cookie限制在一個單獨的Cookie罐中”來防止跨站點跟蹤。

另一方面,Apple的iOS 14和macOS Big Sur帶有基于其ITP功能的其他防護措施,可以屏蔽第三方CNAME cloaking,盡管Apple并沒有解釋這種防御方法的原理,但可以推測出ITP現在檢測到第三方CNAME cloaking請求,并將HTTP響應中設置的cookie的有效期限制為7天。

Brave瀏覽器也是如此,該瀏覽器上周發布了一項緊急修復程序,該修復程序是由于添加了基于CNAME的廣告攔截功能而導致的漏洞,并在此過程中將.onion域名的查詢發送到公共互聯網DNS解析器,而不是通過Tor節點發送的。

Chrome(以及擴展后的其他基于chromium的瀏覽器)是唯一明顯的遺漏,因為它既沒有阻止本地的CNAME cloaking,也不像Firefox那樣,讓第三方擴展通過在請求發送前獲取CNAME記錄來輕松解析DNS查詢。

新興的CNAME cloaking技術,可以借著反跟蹤的措施避開安全保護措施,這種巧妙的攻擊帶來了嚴重的安全和隱私問題。在用戶不知情或未經用戶同意的情況下,用戶數據一直在泄漏,這可能會觸發GDPR和隱私相關條款。

本文翻譯自:https://thehackernews.com/2021/02/online-trackers-increasingly-switching.html