什么是軟供應鏈攻擊?

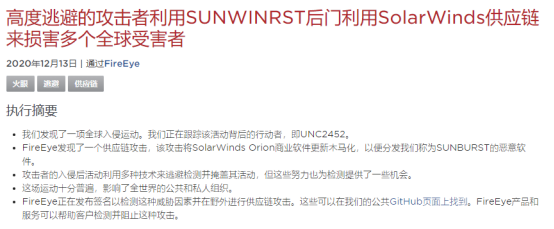

最新消息顯示,美國和英國正式將俄羅斯對外情報局(SVR)認定為SolarWinds 黑客入侵事件的幕后黑手。為此,美國財政部已對俄羅斯實施全面制裁,包括制裁了六家俄方企業,并計劃驅逐俄羅斯駐華盛頓大使館的 10 名官員。

近年來,軟件供應鏈攻擊安全問題頻頻發生。調查顯示,這些攻擊造成的企業損失平均超過100萬美元,因此,防御供應鏈攻擊是十分必要的。現在我們來盤點下SolarWinds 供應鏈攻擊的事件始末、影響,以及帶給企業的一些思考。

什么是軟供應鏈攻擊?

想知道供應鏈攻擊,就得先了解下什么是供應鏈。

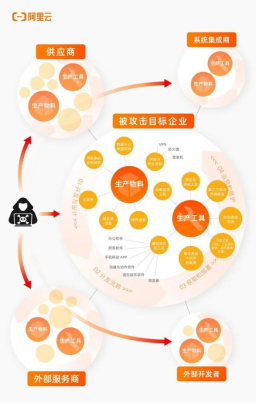

供應鏈是指生產及流通過程中,涉及將產品或服務提供給最終用戶活動的上游與下游企業所形成的網鏈結構。整個過程涉及原料供貨商、供應商、制造商、倉儲商、運輸商、分銷商、零售商以及終端客戶。

供應鏈結構基本呈“線性”模式,所以當供應鏈上游出現干擾時,必將影響下游。也就是說,當惡意攻擊者在受信任的第三方合作伙伴或提供商的軟件上安裝惡意軟件,就有可能依賴供應鏈上的信任關系逃避傳統安全產品的檢查,潛入目標網絡,實施非法攻擊。這類型的攻擊就是供應鏈攻擊。

SolarWinds 黑客入侵事件就屬于典型的供應鏈攻擊。

SolarWinds是美國知名的基礎網絡管理軟件供應商,全球大概有33,000名客戶使用其旗下的Orion網絡監控軟件。惡意攻擊者將惡意代碼隱藏在Orien軟件更新包中,通過受信任的供應鏈自動分發給下游的33,000名客戶。一旦用戶更新該軟件,惡意代碼就會以與應用相同的信任和權限運行,攻擊者進而獲得用戶系統的訪問權。

通過這種方式,黑客“隔山打牛”完成了對Orion客戶——美國五角大樓和國土安全部、能源部、財政部、微軟、Fireeye和其他組織的攻擊。

愈演愈烈的軟供應鏈攻擊

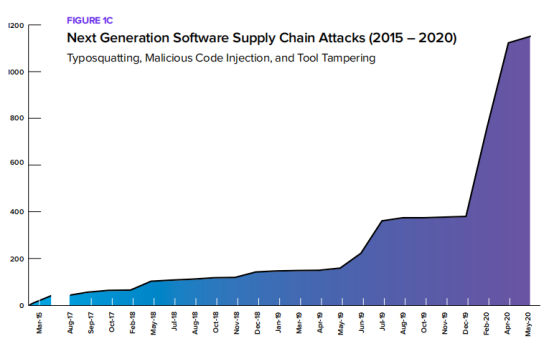

目前,供應鏈攻擊的頻率和成熟度在不斷提高。根據行業估計,供應鏈攻擊現在占所有網絡攻擊的50%,去年同比激增了 78%。多達三分之二的公司經歷了至少一次供應鏈攻擊事件。同時,80%的IT專業人士認為軟件供應鏈攻擊將是他們的企業在未來三年面臨的最大網絡威脅之一。

以下是供應鏈攻擊的常用攻擊方式:

- 損害軟件更新服務器。黑客通過入侵公司用來分發軟件更新的服務器,竊取或偽造證書簽名的軟件更新,將惡意軟件帶進攻擊目標。一旦應用程序自動更新,就會迅速感染大量系統。

- 獲得對軟件基礎結構的訪問權限。黑客使用社會工程學技術滲透到開發基礎架構中,破壞構建環境和服務器,從而在軟件編譯和簽名之前將惡意代碼注入軟件。而一旦軟件進行了數字簽名,就很難檢測出惡意代碼。

- 攻擊第三方代碼庫。惡意軟件還通過第三方代碼(例如源代碼存儲庫、軟件開發工具包和開發人員在其應用程序中使用的框架)傳遞。如果網絡罪犯訪問該存儲庫,則他們可以像授權開發人員一樣更改代碼,這提供了將惡意代碼添加到產品核心的機會。

其中,源代碼存儲庫成為下一代軟件供應鏈攻擊的主要媒介。Synopsys在《2020軟件供應鏈報告》中指出,當前超過90%的現代應用融入了開源組件,其中11%OSS組件中存在已知漏洞。而同時,針對開源項目的網絡攻擊數量同比增加了430%。下一代軟供應鏈攻擊方式正在興起。

企業該如何應對供應鏈攻擊

供應鏈攻擊,已經成為APT攻擊中的常用攻擊手段,該攻擊方法存在以下特點:

- 攻擊面廣,危害極大。由于軟件供應鏈是一個完整的流動過程,因此在軟件供應鏈上發生的攻擊具有擴散性。一旦突破供應鏈的上游一環,便會“傷及一片”,對大量的軟件供應商和最終用戶造成影響。

- 潛伏周期長,檢測困難。因為惡意代碼是跟隨”可信任”的軟件更新進入到內網環境中,所以具有高度隱藏性。它可以欺騙并繞過外部防護,然后在目標網絡環境中建立高權限賬戶,不斷地訪問并攻擊新的目標。而且,不少軟件供應鏈攻擊者不直接攻擊供應商,而是利用供應商來規避公司的網絡安全機制檢測風險。因此,想要從根源上就檢測出攻擊行為十分困難。

面對越來愈頻繁的供應鏈攻擊,需要上下游企業的共同努力,通過共同建立聯防聯控體系,提升遭受供應鏈攻擊時的響應處置和恢復能力。

(1) 對于上游的軟件供應商和開發人員

我們建議:

- 構建安全的軟件更新程序,強化軟件開發生命周期管理。

- 制定針對供應鏈攻擊的事件響應流程,及時準確地通知客戶。

- 加強員工安全意識培訓,避免被攻擊者釣魚攻擊。

- 建立“快速升級態勢”,快速響應新的零日漏洞。

(2) 對于下游的廠商

我們建議:

- 應用零信任原則強化內部環境,包括加強賬號驗證、令牌驗證、訪問源校驗等,持續性驗證訪問用戶身份,收斂攻擊暴露面,降低攻擊成功概率。這樣,即使惡意代碼進入了內部環境,也無法越權訪問。

- 采取部署蜜罐等基于行為的攻擊檢測解決方案,抵御復雜的供應鏈攻擊,提高防御速度。一旦攻擊者進行橫向滲透,遍布全網的蜜罐就能快速感知。同時,蜜罐會將數據集中到本地威脅情報上,利用大數據分析和機器學習技術,生成完整的攻擊者“畫像”,從而主動防御新的攻擊。這樣,即使供應鏈攻擊者更新源代碼,也能快速發現。

- 建立縱深防御體系,聯動威脅情報產品,快速攔截攻擊,全局視角提升對威脅的發現識別、理解分析、響應處置。