2020年基于PDF的網絡釣魚活動研究報告

概述

2019-2020年間,Palo Alto Networks安全團隊檢測到的惡意PDF文件從411,800個激增到5224,056個,增幅高達1,160%。PDF文件有跨平臺及便于交互的特點,常被用作釣魚活動的載體,相較傳統的“純文本+鏈接”形式的釣魚郵件也更容易讓受害者放松警惕。釣魚PDF文件會以各種形式吸引受害者點擊,Palo Alto Networks總結了2020年釣魚攻擊中PDF文件使用的五大套路,分別為:假驗證碼、優惠券、假播放圖標、文件共享和電子商務。

數據概覽

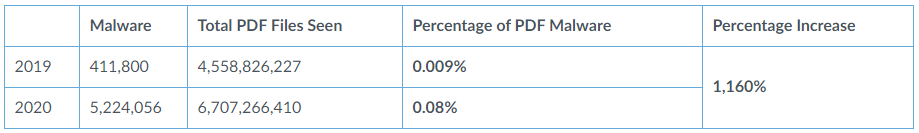

2020年,我們觀察到了超過500萬個惡意PDF文件。表1顯示了與2019年與2020年數據的比較。

表1. 2019和2020年惡意PDF樣本數據比對

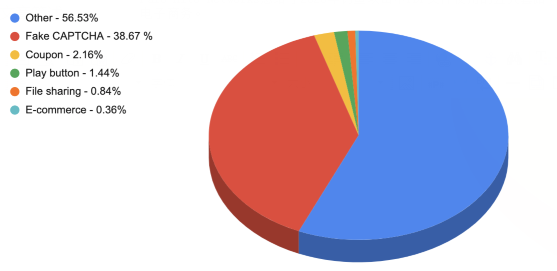

圖1所示的餅圖概述了惡意PDF樣本中主要類別的分布占比,可以看出假冒驗證碼的形式占比最高,達到了38.67%。下文將細述各個類別的主要形式,“其他”類別的內容不在探討范疇內,它們變化類型比較多,沒有共同主題,很難歸納分類。

圖1. 2020年惡意PDF樣本中主要類別的分布占比

流量重定向的使用

在回顧不同的PDF釣魚活動之前,我們先討論流量重定向的重要性。釣魚PDF文件中的嵌入式鏈接通常會先轉到正規的門戶網站,再重定向到惡意站點,攻擊者很少會直接嵌入釣魚網站鏈接,否則會大幅增加網站被關閉的風險。此外,重定向技術能讓攻擊者根據自身需求更改最終釣魚站點,比如將最后的網站從竊取證書的網站更改為信用卡欺詐網站等。

PDF文件的網絡釣魚趨勢

我們從調查樣本中歸納了攻擊者最常使用的前五種釣魚方案,接下來進行細述。

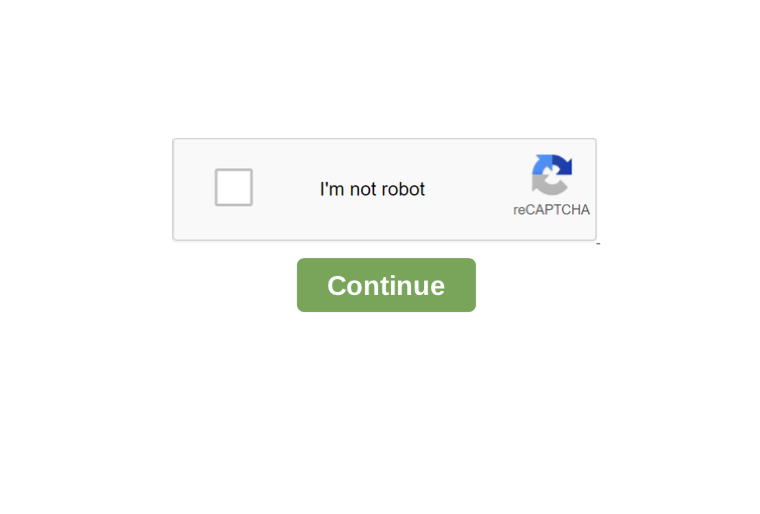

1.偽造驗證碼

顧名思義,此類PDF文件要求用戶通過偽造的驗證碼進行驗證。驗證碼是質詢響應測試,可幫助確定用戶是否為人類,我們觀察到的此類PDF文件并沒有使用真正的驗證碼,而都是使用了嵌入的驗證碼圖像。一旦用戶試圖通過點擊“繼續”按鈕來“驗證”自己,就會被帶到攻擊者控制的網站。圖2顯示了嵌入式假驗證碼的PDF文件示例。文件的完整攻擊鏈的詳細分析參見后文假驗證碼分析部分。

圖2.嵌入式假驗證碼釣魚PDF示例

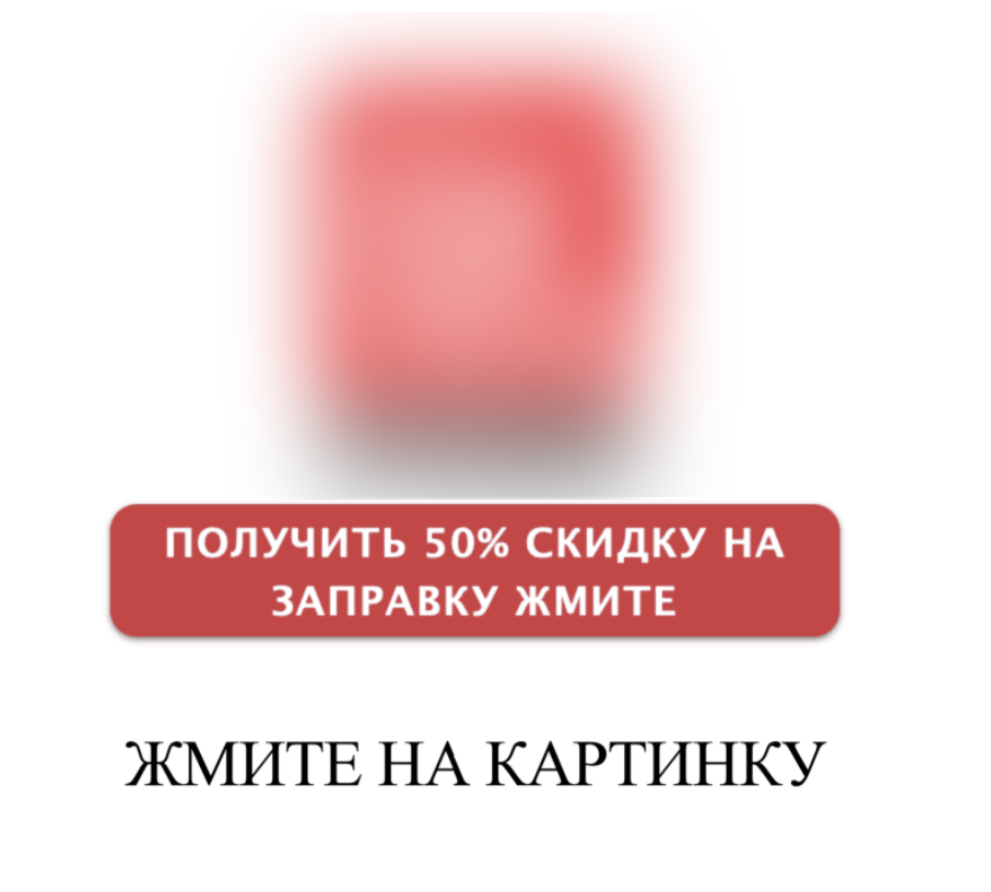

2.優惠券

這類釣魚文件以優惠券為主題,我們觀察到的樣本大多都帶有著名石油公司的徽標,且文件中俄語比例占比很高,圖3顯示了這類釣魚PDF文件的示例:

圖3.具有著名石油公司徽標的釣魚PDF文件,圖中文字要求用戶單擊圖片

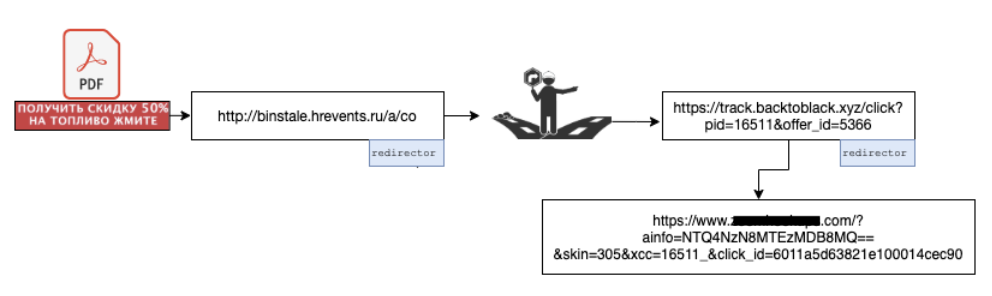

通過分析其中的幾個樣本,發現它們使用了兩個流量重定向器。圖4顯示了其中一個樣本鏈。

圖4.優惠券主題樣本的攻擊鏈

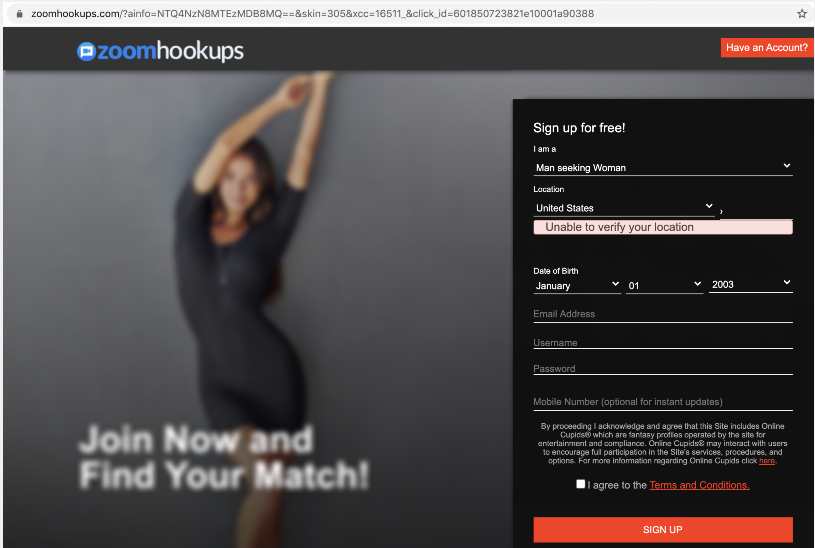

用戶在某門戶網站被重定向到站點(track [.] backtoblack.xyz),該網站本身就是重定向器,最終通過GET請求導向到某成人約會網站,如圖5所示。所有這些重定向都是通過HTTP 302響應消息發生。進一步發現,backtoblack[.]xyz的offer_id參數最終控制用戶訪問的網站。

圖5.將用戶吸引到成人約會網站的注冊頁面上的PDF示例

3.帶有假播放按鈕的靜態圖像

這類網絡釣魚文件大多是帶有播放按鈕的靜態圖像,其中很大一部分使用了裸露圖像或比特幣、股票圖表等誘使用戶單擊播放按鈕。圖6顯示了帶有比特幣標志和播放按鈕的PDF文件。

圖6.帶有播放按鈕的比特幣圖

在點擊play按鈕時,用戶被重定向到另一個網站。在大多數測試中,重定向到的站點都是https://gerl-s[.]online/?s1=ptt1,也是個在線約會網站。與先前的活動不同的是,這里只涉及一個重定向器,并且所有重定向器的格式為:6位字母數字唯一標識,后跟一個主域,如下所示。

http://pn9yozq[.]sed.notifyafriend.com/

http://l8cag6n[.]sed.theangeltones.com/

http://9ltnsan[.]sed.roxannearian.com/

http://wnj0e4l[.]sed.ventasdirectas.com/

http://x6pd3rd[.]sed.ojjdp.com/

http://ik92b69[.]sed.chingandchang.com/

http://of8nso0[.]sed.lickinlesbians.com/

4.文件共享

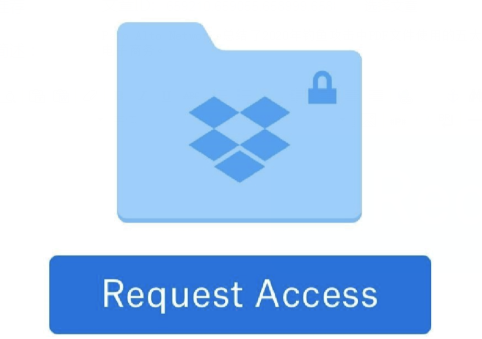

圖7.帶有某文件共享平臺圖標的網絡釣魚PDF,要求用戶單擊進行訪問

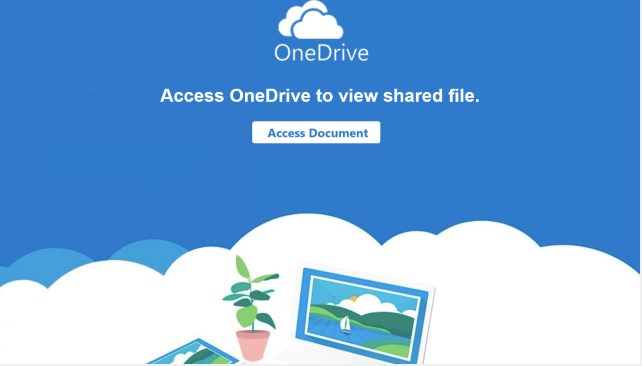

此類網絡釣魚PDF文件利用流行在線文件共享服務來誘騙用戶。攻擊者通知用戶有人與他共享了文檔,但由于文件顯示異常,用戶看不到內容,需要單擊嵌入的按鈕或鏈接。圖7顯示了一個帶有Dropbox標志的PDF文件,要求用戶單擊按鈕以請求訪問。圖8顯示了帶有OneDrive標志的PDF文件圖片,要求用戶單擊“Access Document”以查看文件的內容。隨著基于云的文件共享服務數量的增加,這類威脅也處于快速增長的階段。

圖8.要求用戶點擊“Access Document”來查看共享文件的釣魚PDF文件

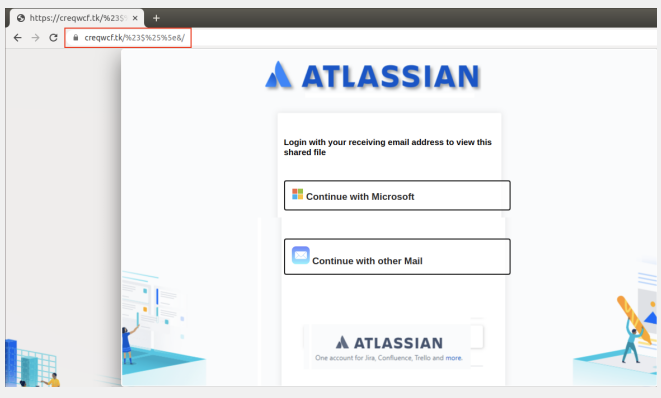

用戶單擊“Access Document”后,網站跳轉到Atlassian登錄頁面,如圖9所示。有兩個選項可用于登錄:Microsoft電子郵件或其他電子郵件服務。

圖9.釣魚網站要求用戶選擇登錄方式

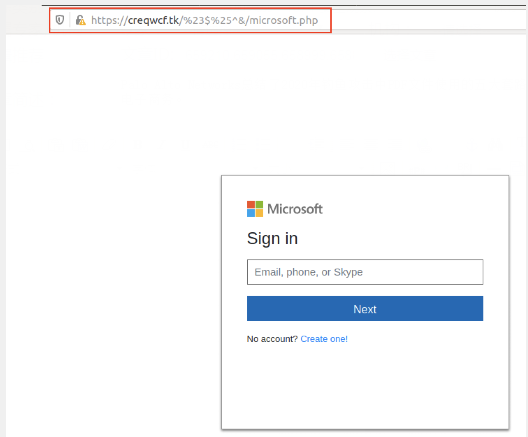

Atlassian Stack是面向企業的,因此可以預設這類釣魚針對的是企業用戶。偽造的登錄頁面看上去與真實網站的登錄頁面無異,但URL會提示頁面非法,如圖10所示。

圖10.Microsoft的偽造登錄頁面,URL顯示該頁面非法

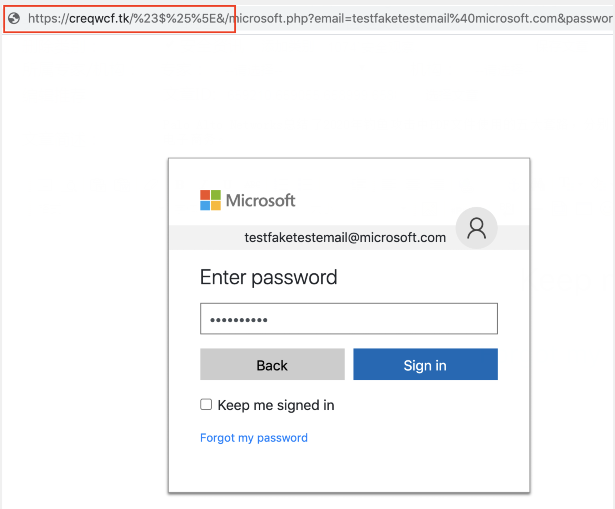

用戶輸入電子郵件地址后,會跳轉到另一個頁面要求輸入密碼,如圖11所示。

圖11.偽造的輸入密碼頁面,URL指示該頁面為欺詐站點

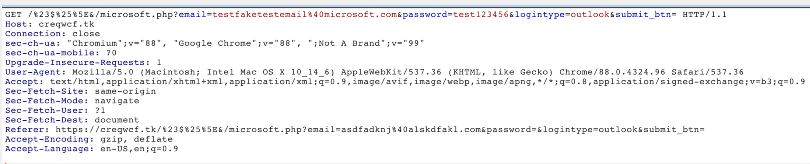

竊取的憑證通過GET請求中的參數發送到攻擊者的服務器上,如圖12所示。

圖12.憑據通過GET請求提交給攻擊者的服務器

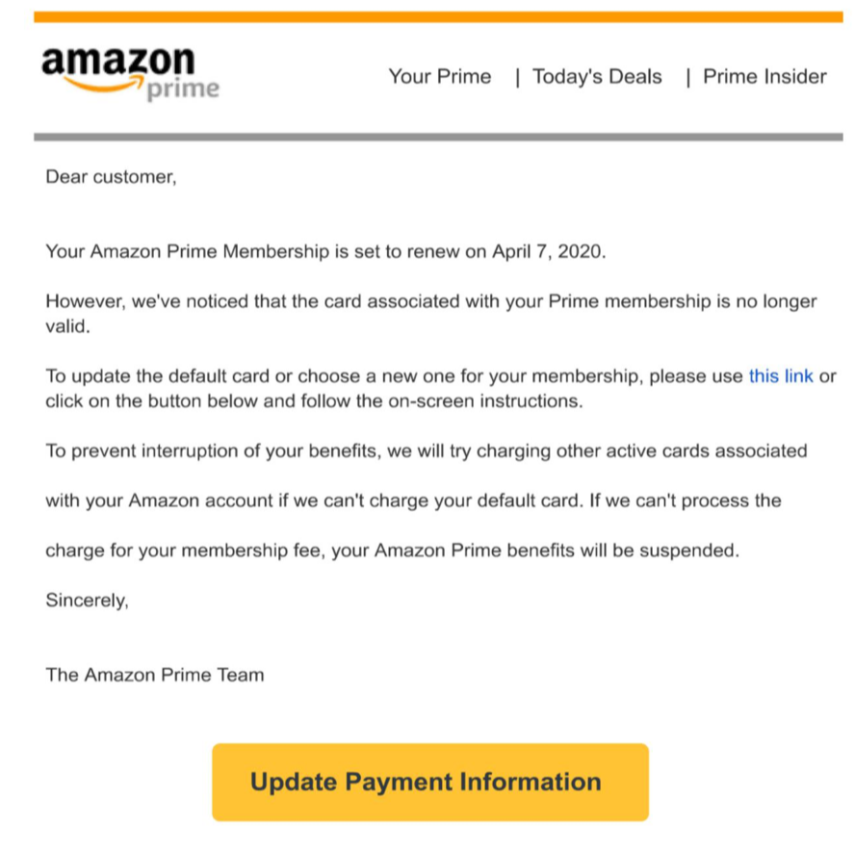

5.電子商務

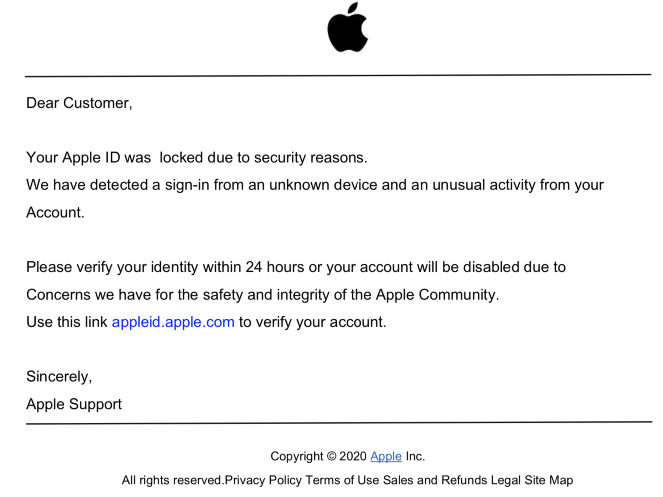

以電子商務為主題的釣魚郵件中并不是什么新鮮事,但在整體數量上呈上升趨勢。圖13顯示了一個釣魚PDF文件示例,內容是通知用戶其信用卡不再有效,需要“更新付款信息”才能不中斷其Amazon Prime權益。圖14類似,告知用戶需要單擊鏈接來更新信息,否則將其Apple ID帳戶暫停。

圖13.通知用戶信用卡不再有效的釣魚PDF文件示例

圖14.告知用戶需要單擊鏈接來更新信息的釣魚PDF文件示例

這些以電子商務為主題的PDF文件大多數都使用https://t.umblr[.]com/進行重定向。

假驗證碼分析

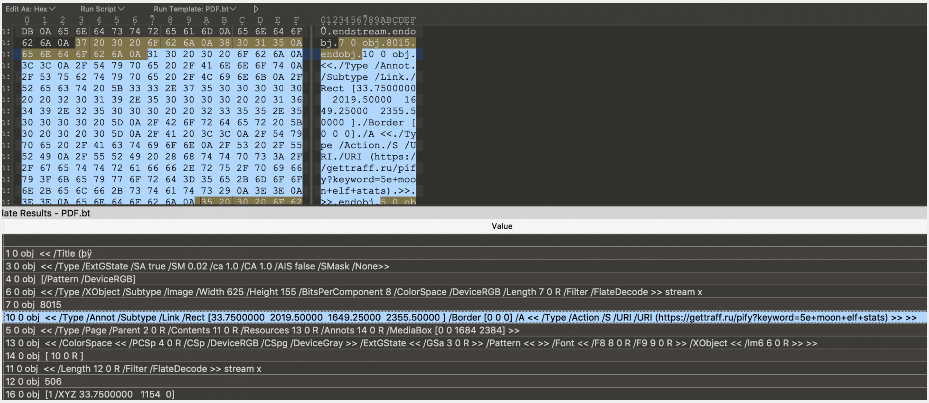

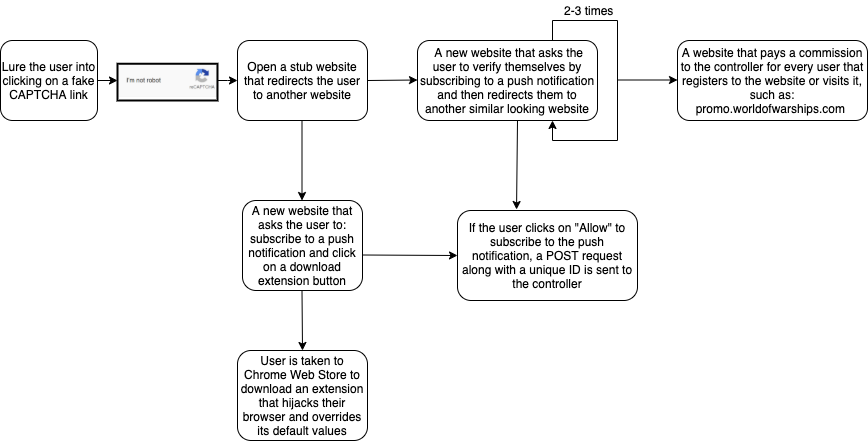

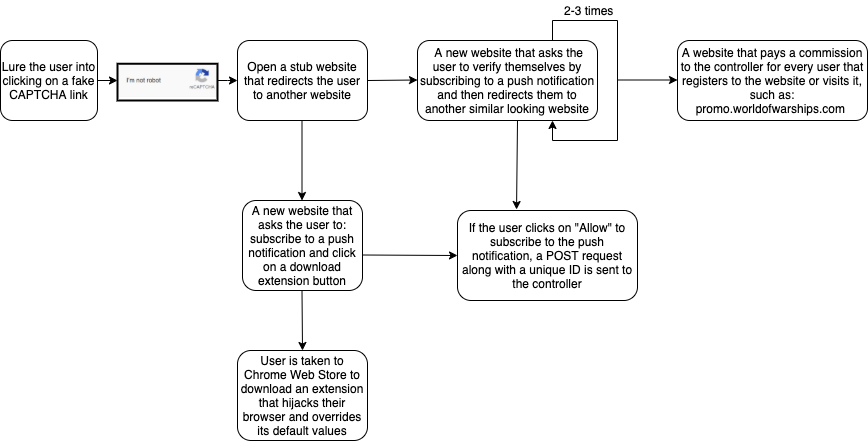

在2020年的網絡釣魚PDF文件中,有近40%屬于偽造的驗證碼類別。圖15顯示了偽造的驗證碼樣本(SHA256:21f225942de6aab545736f5d2cc516376776d3f3080de21fcb06aa71749fc18f)的十六進制內容。可以看到PDF文件具有一個嵌入式的統一資源標識符(URI),該標識符指向https://ggtraff[.]ru/pify?keyword=download+limbo+apk+full+game的流量重定向器。如前所述,流量重定向網站并不指向一個固定的網站,它們經常將用戶重定向到不同的網站。

圖15.假驗證碼示例中的嵌入式URL

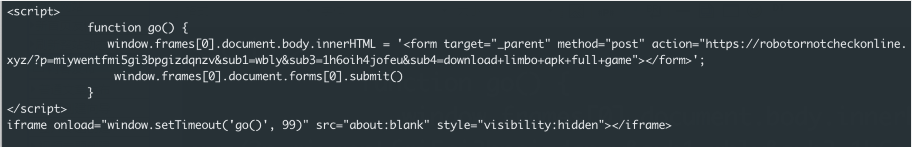

圖16是我們在一次嘗試中從上述URI獲得的HTTP響應主體。重定向器返回的響應是一個小的JavaScript代碼存根,可再次重定向用戶,但這一次是: https://robotornotcheckonline[.]xyz/?p=miywentfmi5gi3bpgizdqnzv&sub1=wbly&sub3=1h6oih4jofeu&sub4=download+limbo+apk+full+game。

圖16.將用戶重定向到robotornotcheckonline.xyz的URL

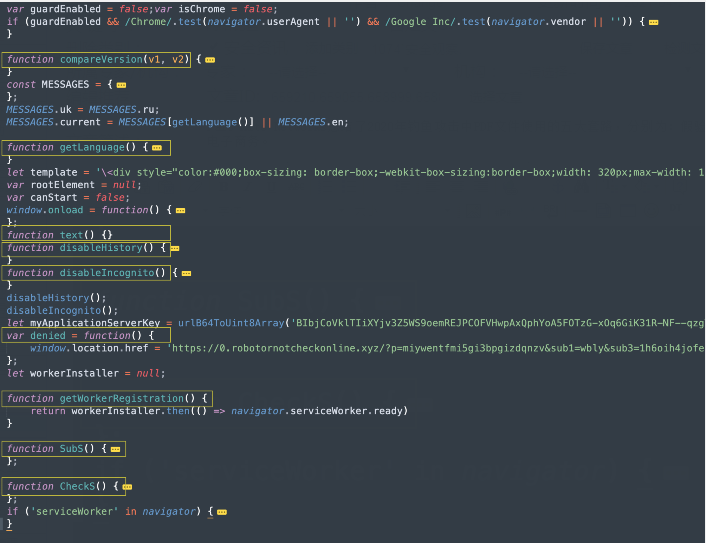

圖16中的鏈接響應是一個多功能JavaScript代碼,如圖17所示。

圖17.要求用戶訂閱推送通知的JavaScript代碼

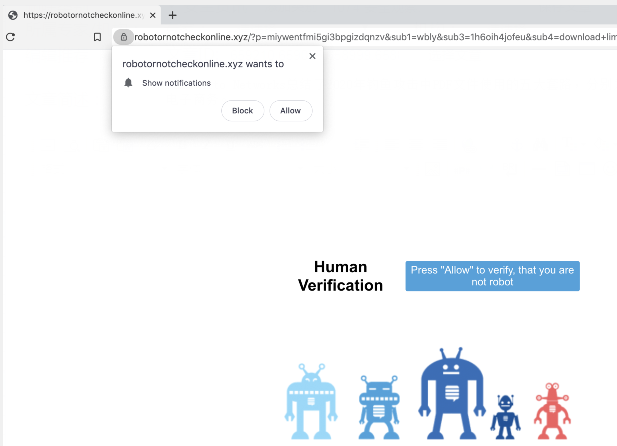

上面列出的代碼注冊了瀏覽器推送通知。Mozilla對瀏覽器推送通知的描述如下:“ Notifications API允許網頁或應用發送在系統級別顯示在頁面外的通知;這樣一來,即使應用程序處于空閑狀態或在后臺,Web應用程序也可以將信息發送給用戶。”圖18顯示了在瀏覽器中訪問網站時的許可請求。

圖18. robotornotcheckonline [.] xyz要求用戶訂閱其推送通知

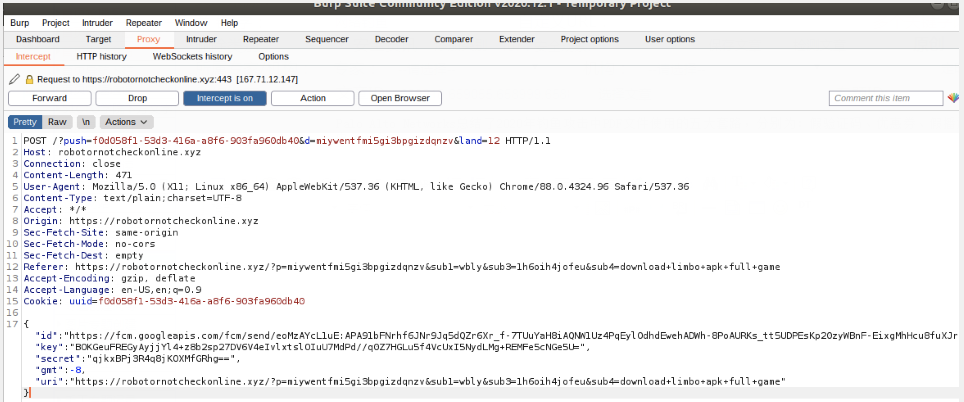

單擊“允許”,用戶被重定向到另一個網站,要求他們訂閱另一個推送通知。當用戶同意并訂閱推送通知時,將調用圖17中的函數SubS(),函數發送POST請求讓控制器知道用戶已訂閱。圖19顯示了特定的POST請求。可以看到,有一些參數具有唯一的值,如“key”和“secret”。

圖19. POST請求通知控制器用戶已訂閱通知

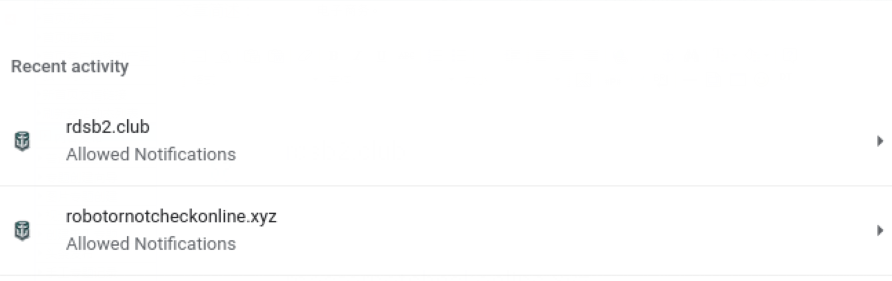

這種循環可以持續幾次,需要注意的是,該站點并不一定要在瀏覽器中打開才能彈出通知。攻擊鏈完成后,我們注意到瀏覽器中注冊了兩個推送通知,如圖20所示,用于未來彈出廣告網站和擴展安裝。

圖20.假驗證碼樣本注冊了兩個推送通知

最后,我們登陸了一個在線游戲網站。使用了以下HTTP GET請求:

https://promo[.]???.com/glows-27628/na-en/?pub_id=1374&xid=600889fbf85ac2000110370d&xid_param1=3047954&xid_param_2=&sid=SIDQVeAYOu1UbRxwVV690c-yVM5sWOOfDAb7-h_jd_AIcFGJbFBhqkUXwCszxjNr_9eJ1uoX1OdKr3vILRvqtbg9mcdeMNy5zbavbbqOxtJwEYgn1l5htPFMCsWv3Ft45e5BLHmpA0DQLcy&enctid=c8o8xirbufyh&lpsn=WOWS+TMPLT1+CODE+BOOM+global&foris=1&utm_source=wlap&utm_medium=affiliate&utm_campaign=qmk1qpm1&utm_content=1374

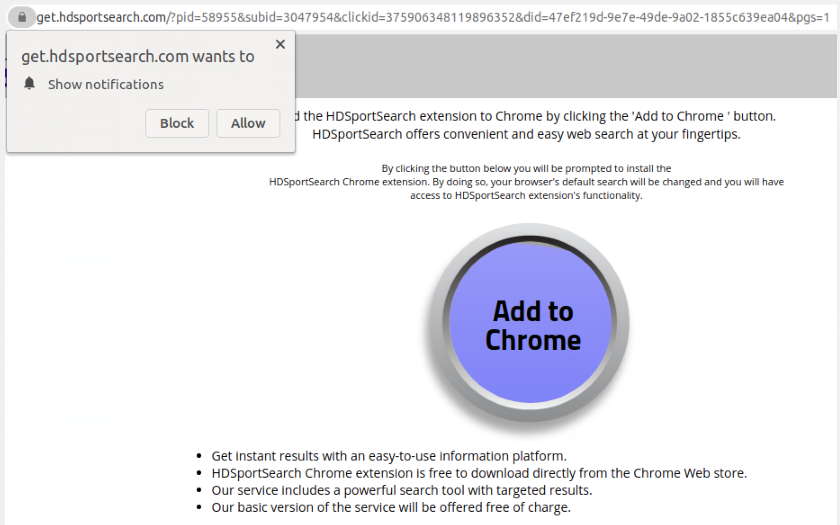

上述GET請求涉及很多參數,我們假設攻擊者就是通過這種方式產生收入的。這些標識符能告訴網站所有者用戶的到達路徑,攻擊者則從中獲得相應傭金。Urchin跟蹤模塊參數也用于評估這種“營銷”方法的有效性。為了保持收入流,而不是一次性點擊,攻擊者使用通知機制欺騙訂閱用戶點擊更多鏈接,從而產生更多收入。如前所述,假驗證碼釣魚樣本具有的嵌入鏈接指向流量重定向網站,在每次訪問時將用戶重定向到其他網站。為了更好地了解這些釣魚文件還能將我們引向何處,我們多訪問了幾次。在其中一個案例中,有一個頁面要求訂閱推送通知,還被要求下載谷歌Chrome擴展,如圖21所示。

圖21.重定向網站要求訂閱用戶推送通知并下載Chrome擴展程序

單擊“添加到Chrome”后,跳轉到了Chrome網上應用店(CWS)。圖22顯示了CWS上的擴展,下載量超過一千。

圖22. HDSportSearch插件,在Chrome網上應用店的下載次數超過1000

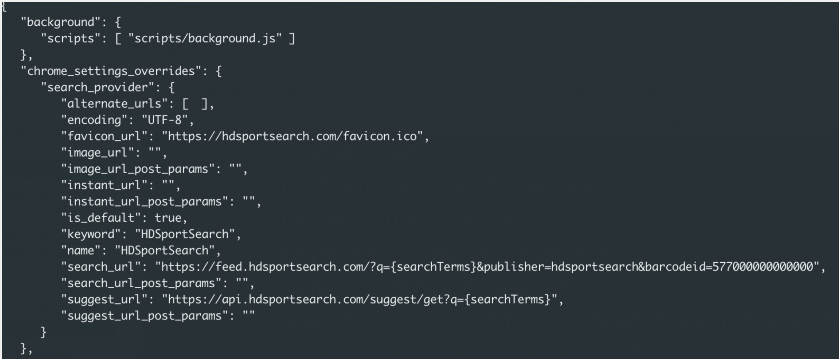

下載并分析了擴展程序后,捆綁在擴展程序包中的manifest.json文件表明,HDSportSearch擴展程序是一個搜索引擎劫持者,它覆蓋了瀏覽器的搜索引擎默認值,如圖23所示。

圖23. HDSportSearch插件的manifest.json會覆蓋Chrome的設置

圖24總結了我們能夠使用偽造的驗證碼查找PDF仿冒文件的路徑。

圖24.帶有假驗證碼的PDF可以采取的路徑和操作

結論

我們介紹了2020年最常見的基于PDF的網絡釣魚活動及其分發情況。近年來的數據表明,網絡釣魚攻擊的數量持續增加,社交工程是攻擊者利用用戶的主要媒介。先前的研究表明,大型網絡釣魚活動的點擊率最高可達8%。因此,用戶需要提高警惕,仔細驗證意外收到的文件,哪怕這些文件打著知名網站的旗號也是如此。

本文翻譯自:https://unit42.paloaltonetworks.com/phishing-trends-with-pdf-files/如若轉載,請注明原文地址。