惡意軟件用 Rust 進行重寫后變得更難被發現

Proofpoint 研究人員在發現了通過偽裝成發貨通知的電子郵件分發的 Buer 惡意軟件加載程序的一個新變種。Buer 是一個在地下市場上出售的下載程序,首次出現于 2019 年。它被用作受感染網絡中的立足點,以分發包括勒索軟件在內的其他惡意軟件。

Proofpoint 網絡安全研究人員發現的 Buer 新變體,采用了一種與原始惡意軟件完全不同的編碼語言編寫。這是一種很不尋常的變化方式,但卻有助于新的活動在針對 Windows 系統的攻擊中保持不被發現。起初的 Buer 是采用 C 語言編寫的,而新的變種則是用 Rust 編程語言編寫,因此研究人員將新的變種命名為 RustyBuer。

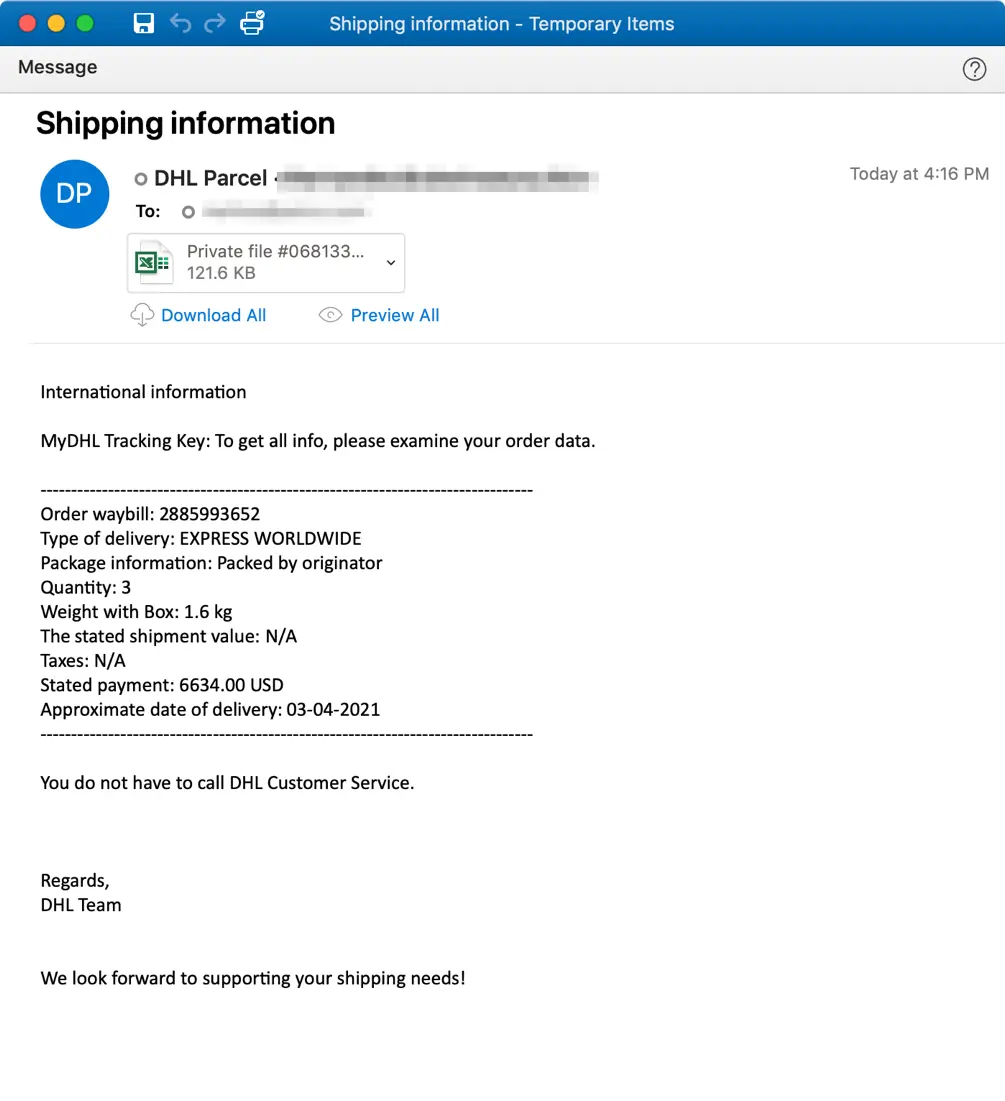

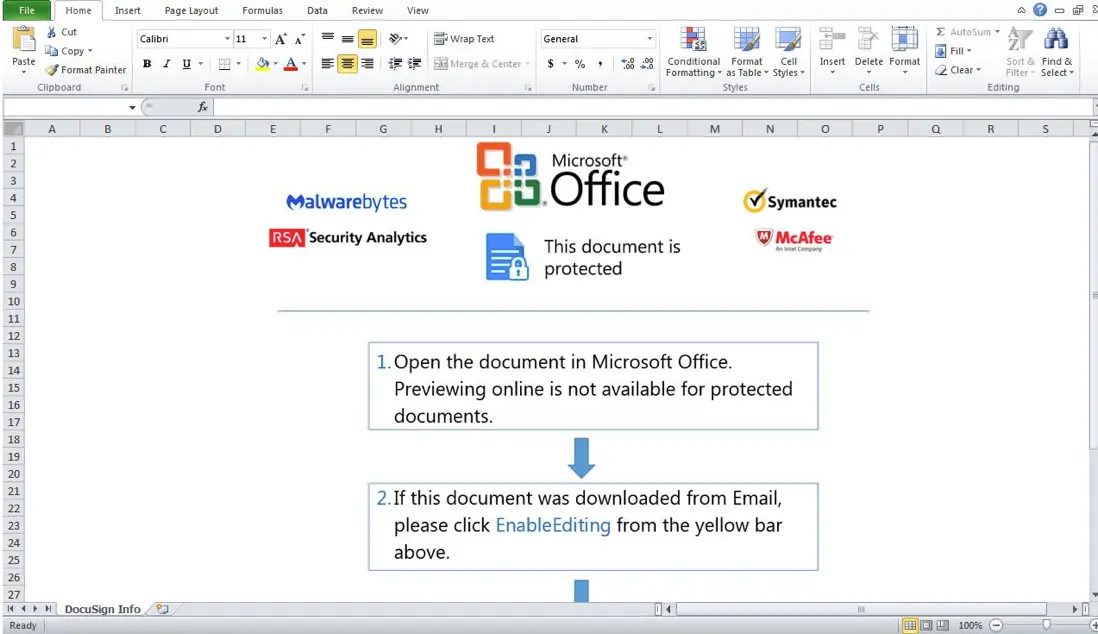

RustyBuer 通常通過釣魚郵件傳遞。在相關的活動中,這些電子郵件被設計成來自快遞公司 DHL。它們包含一個鏈接到惡意的 Microsoft Word 或 Excel 文檔下載,使用 macros 來投放新的惡意軟件變體。這些電子郵件影響了 50 多個行業的 200 多家組織。

還有一些發現包括:

- 用 Rust 重寫惡意軟件可以使威脅參與者更好地逃避現有的 Buer 檢測功能。

- Proofpoint 觀察到 RustyBuer 活動在一些活動中把 Cobalt Strike Beacon 作為第二級的有效載荷。

研究人員評估稱,一些威脅行為者可能正在利用 Buer loader 建立一個立足點,然后向其他威脅行為者出售訪問權。這就是所謂的"access-as-a-service"。

研究人員稱,重寫的惡意軟件以及試圖表現出更多合法性的新型誘餌的使用,表明利用 RustyBuer 的威脅者正在以多種方式發展技術,以逃避檢測并試圖提高成功點擊率。并預計,根據觀察到的 RustyBuer 活動頻率,將來還會出現新的變體。

詳情可查看:https://www.proofpoint.com/us/blog/threat-insight/new-variant-buer-loader-written-rust

本文轉自OSCHINA

本文標題:惡意軟件用 Rust 進行重寫后變得更難被發現

本文地址:https://www.oschina.net/news/140125/buer-malware-rust-rewritten