Docker敏感信息防泄露實(shí)踐

云時(shí)代流行的今天,云和容器成了日常工作的一部分。這樣就涉及一個(gè)安全問(wèn)題,在容器使用過(guò)程中常常要構(gòu)建鏡像,在構(gòu)建進(jìn)行并push到公共存儲(chǔ)(私有項(xiàng)目不要存儲(chǔ)大公共注冊(cè)表),其中可能會(huì)涉及有些敏感信息和機(jī)密數(shù)據(jù)泄露。比如IP地址,密碼,私鑰等信息。本文我們就來(lái)說(shuō)說(shuō)在實(shí)踐中如何避免敏感信息的泄露。

概述

容器和Docker讓我們的日常更加便捷,但是同時(shí)也會(huì)很容易將一些信息不小心泄露給公眾造成安全問(wèn)題。密碼,云憑證和SSH私鑰,如果配置不當(dāng),一不小心就會(huì)泄露。除非建立一套安全事件策略,綜合防護(hù),一些案例:

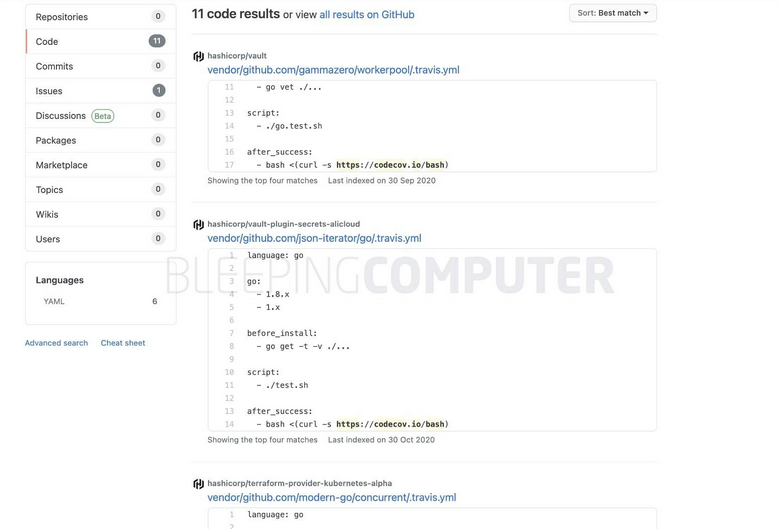

Codecov供應(yīng)鏈攻擊:

2021年4月1日,由于Codecov一個(gè)Docker文件配置失誤,攻擊者可以竊取憑據(jù)并修改客戶使用的Bash Uploader腳本。通過(guò)惡意代碼修改Bash Uploaders,并將環(huán)境變量和從一些客戶的CI/CD環(huán)境中收集的密鑰泄露給了一個(gè)受攻擊者控制的服務(wù)器。

受到該事件影響,HashiCorp用于發(fā)布簽名和驗(yàn)證的GPG密鑰被泄露,目前已經(jīng)采用輪換機(jī)制定期更換私鑰。

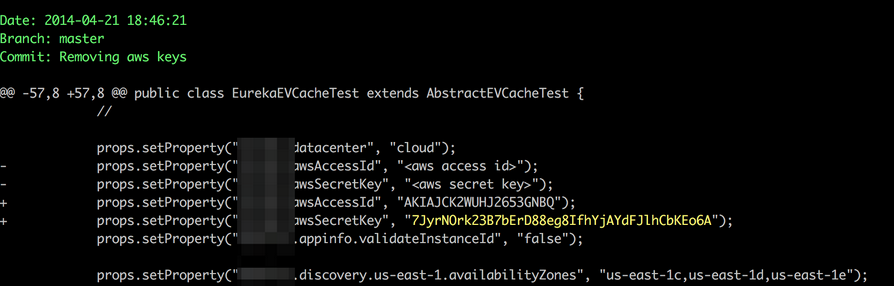

其他由于Docker Hub公共鏡像導(dǎo)致的泄露還包括(不限于):

AWS賬戶和憑據(jù),SSH私鑰,Azure密鑰,.npmrc令牌,Docker Hub賬戶,PyPI存儲(chǔ)庫(kù)密鑰,SMTP服務(wù)器認(rèn)證信息,eCAPTCHA密碼,Twitter API密鑰,Jira密鑰,Slack密鑰以及其他一些密鑰等。

COPY方法

DockerFile語(yǔ)法中常見(jiàn)的一個(gè)COPY方法:

- FROM debian:buster

- COPY . /app

默認(rèn)情況下,該語(yǔ)句會(huì)將當(dāng)前目錄中所有內(nèi)容的復(fù)制到鏡像中。這些內(nèi)容中可能會(huì)包含敏感信息的文件:例如站點(diǎn).env。

一旦敏感信息,被放到Docker鏡像中,則任何可以訪問(wèn)該鏡像的用戶都可以看到這些信息。為了防止由于COPY導(dǎo)致的敏感信息泄露:

- 限制復(fù)制內(nèi)容:只復(fù)制必須的特定文件或目錄。 例如,

- COPY setup.py myapp/app。

- NOTICE

- README.md

- LICENSE

- AUTHORS.md

- CONTRIBUTING.md

- .vscode/

- vendor/

- env/

- ENV/

- build/

- dist/

- target/

- downloads/

- eggs/

- .eggs/

- lib/

- lib64/

- parts/

- sdist/

- var/

- Dockerfile

- .git

- .editorconfig

- *.egg-info/

- .installed.cfg

- *.egg

- *.manifest

- *.spec

- .gcloudignore

- .gitignore

- .tox/

- .dockerignore

- .coverage

- .coverage.*

- .cache

- htmlcov/

- nosetests.xml

- coverage.xml

- *,cover

- .hypothesis/

- ssh/

- id_rsa

- .git-credentials

- config.*

鏡像編譯

有時(shí)需要在構(gòu)建Docker鏡像時(shí)使用機(jī)密,例如訪問(wèn)私有軟件包存儲(chǔ)庫(kù)的密碼。

- FROM python:3.9

- RUN pip install \

- --extra-index-url User:pass@priveapk.example \

- package privatepackage

直接在URL包含了用戶名和密碼會(huì)直接導(dǎo)致其泄露。可以使用環(huán)境變量形式來(lái)應(yīng)用:

- export MYSECRET=secretpassword

- export DOCKER_BUILDKIT=1

- docker build --secret --secret id=mysecret,env=MYSECRET .

運(yùn)行時(shí)

有些密碼是需要在容器運(yùn)行時(shí)候需要訪問(wèn)的,比如訪問(wèn)數(shù)據(jù)庫(kù)的憑據(jù)。同樣的運(yùn)行時(shí)機(jī)密也不能直接存儲(chǔ)在鏡像中。

除了鏡像內(nèi)容導(dǎo)致意外泄露,這種存儲(chǔ)在鏡像中的配置也綁定了環(huán)境,不便于鏡像靈活運(yùn)行。在運(yùn)行容器時(shí)可以通過(guò)多種方法將機(jī)密傳遞給容器:

- 使用環(huán)境變量。

- 與綁定機(jī)密文件的卷。

- 編排系統(tǒng)(如K8S)的密碼管理機(jī)制。

- 在公有云環(huán)境中,可以使用云環(huán)境變量和授權(quán)。比如AWS 的IAM角色管理。

- 外部密鑰庫(kù)。

通過(guò)以上這些機(jī)制,可以避免運(yùn)行時(shí)敏感信息存儲(chǔ)在鏡像本身中。

安全掃描

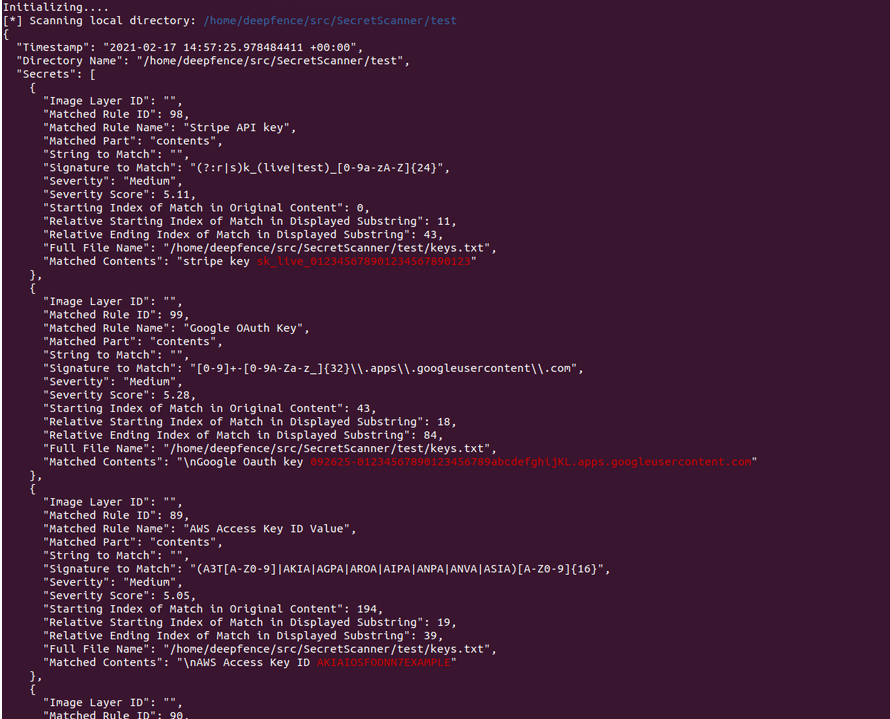

除了上面一些管理方面策略外,還有一個(gè)主動(dòng)方法就是自動(dòng)地進(jìn)行安全掃描。市面上有很多密碼掃描工具,可以掃描目錄或者Git倉(cāng)庫(kù),如果包含敏感信息則會(huì)直接告警。比如detect-secrets,trufflehog

也有對(duì)鏡像掃描的工具,比如pentester可以掃描Docker Hub鏡像,發(fā)現(xiàn)問(wèn)題。

總結(jié)

本文我們討論了容器敏感信息防泄露的一些安全方法,包括基本語(yǔ)法,鏡像編譯,運(yùn)行時(shí)以及安全掃描等方法。綜合使用這些方法和策略,可以有效地防止容器使用時(shí)候的敏感信息泄露,從而提高安全。