研究者揭示早期Wi-Fi標(biāo)準(zhǔn)設(shè)計(jì)中存在的一系列“碎片攻擊”漏洞

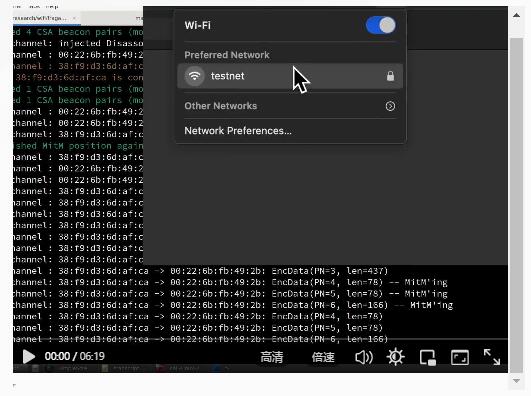

一位比利時(shí)安全研究人員,剛剛發(fā)現(xiàn)了一系列印象 Wi-Fi 標(biāo)準(zhǔn)的漏洞,其中一些甚至可以追溯到 1997 年,意味著過(guò)去 24 年內(nèi)銷(xiāo)售的設(shè)備都會(huì)受到影響。據(jù)悉,此類(lèi)“碎片攻擊”(Frag Attacks)使得 Wi-Fi 信號(hào)覆蓋范圍內(nèi)的攻擊者能夠收集用戶的信息,并運(yùn)行惡意代碼來(lái)破壞設(shè)備(比如聯(lián)網(wǎng)的計(jì)算機(jī)、手機(jī)或其它智能設(shè)備)。

糟糕的是,由于缺陷存在于 Wi-Fi 標(biāo)準(zhǔn)本身,即使激活了 WEP 或 WPA 等標(biāo)準(zhǔn)安全協(xié)議,設(shè)備仍然很容易受到攻擊。

發(fā)現(xiàn) Frag Attacks 的比利時(shí)學(xué)術(shù)與安全研究人員 Mathy Vanhoef 表示:“有三個(gè)漏洞源于 Wi-Fi 標(biāo)準(zhǔn)的設(shè)計(jì)缺陷,因而會(huì)影響大多數(shù)設(shè)備,其余漏洞則是由 W-Fi 產(chǎn)品標(biāo)準(zhǔn)實(shí)施中廣泛存在的編程錯(cuò)誤引起的”。

實(shí)驗(yàn)表明,每款 Wi-Fi 產(chǎn)品都至少受到一個(gè)漏洞的影響,且大多數(shù)產(chǎn)品都受到多個(gè)漏洞的影響。至于更多細(xì)節(jié),Mathy Vanhoef 打算在今年 8 月下旬舉辦的 USENIX 安全會(huì)議上作深入探討。

此前,這位研究人員披露過(guò) KRACK 和 Dragonblood 攻擊,為 Wi-Fi 標(biāo)準(zhǔn)的安全改進(jìn)做出了實(shí)質(zhì)性的貢獻(xiàn)。

然而近日披露的 Frag Attacks 碎片攻擊,卻面臨著更加尷尬的局面。因?yàn)樾掳l(fā)現(xiàn)的漏洞位于 Wi-Fi 協(xié)議的較早部分,現(xiàn)實(shí)世界中已持續(xù)部署了 20 年,行業(yè)慣性導(dǎo)致修補(bǔ)措施很難溯及過(guò)往。

Mathy Vanhoef 說(shuō)到:“這些漏洞的發(fā)現(xiàn)讓人很是驚訝,因?yàn)樵谶^(guò)去的幾年時(shí)間里,Wi-Fi 的安全性其實(shí)已經(jīng)得到了極大的改善”。

與此前披露的兩個(gè)漏洞一樣,Mathy Vanhoef 已經(jīng)及時(shí)地向 Wi-Fi 聯(lián)盟報(bào)告了他的相關(guān)發(fā)現(xiàn)(PDF)。過(guò)去九個(gè)月時(shí)間里,該組織一直在努力糾正其標(biāo)準(zhǔn)和準(zhǔn)則,并與設(shè)備制造商攜手發(fā)布固件升級(jí)補(bǔ)丁。

有顧慮的朋友,可查閱自家設(shè)備的固件變更日志中是否包含如下 CVE 標(biāo)識(shí)符,以確認(rèn)是否受到 12 種碎片攻擊中的一種多多重影響。首先是 Wi-Fi 標(biāo)準(zhǔn)設(shè)計(jì)方面的三個(gè)缺陷:

● CVE-2020-24588:聚合攻擊 -- 接受非 SPP 的 A-MSDU 幀。

● CVE-2020-24587:混合密鑰攻擊 -- 重組使用不同密鑰加密的片段。

● CVE-2020-24586:碎片緩存攻擊 --(重新)連接到網(wǎng)絡(luò)時(shí),不從內(nèi)存中清除碎片。

FragAttacks Demonstration of Flaws in WPA23(via)

其次是 Wi-Fi 標(biāo)準(zhǔn)實(shí)施方面的四個(gè)缺陷:

● CVE-2020-26145:(在加密網(wǎng)絡(luò)中)接受純文本廣播片段作為完整幀。

● CVE-2020-26144:(在加密網(wǎng)絡(luò)中)接受 EtherType EAPOL / RFC1042 為標(biāo)頭的純文本 A-MSDU 幀。

● CVE-2020-26140:(在受保護(hù)的網(wǎng)絡(luò)中)接受純文本數(shù)據(jù)幀。

● CVE-2020-26143:(在受保護(hù)的網(wǎng)絡(luò)中)接受碎片化的純文本數(shù)據(jù)幀。

最后是其它五項(xiàng) Wi-Fi 標(biāo)準(zhǔn)實(shí)施缺陷:

● CVE-2020-26139:即使發(fā)信人尚未通過(guò)身份驗(yàn)證,依然轉(zhuǎn)發(fā) EAPOL 幀(或僅影響 AP 部署)。

● CVE-2020-26146:重組具有非連續(xù)數(shù)據(jù)包編號(hào)的加密片段。

● CVE-2020-26147:重組混合加密 / 純文本片段。

● CVE-2020-26142:將碎片幀作為完整幀進(jìn)行處理。

● CVE-2020-26141:不驗(yàn)證碎片幀的 TKIP MIC 。

如果不清楚設(shè)備網(wǎng)絡(luò)是否已經(jīng)打上了補(bǔ)丁,亦可參考 Mathy Vanhoef 列出的一系列緩解措施,以保護(hù)用戶免受碎片攻擊。不過(guò)最簡(jiǎn)單的防御措施,還是盡量啟用網(wǎng)站的安全超文本傳輸協(xié)議(即 HTTPs)。

最后,微軟已在 2021 年 5 月的星期二補(bǔ)丁(Patch Tuesday)中通報(bào)了 Frag Attacks,目前這家軟件巨頭已經(jīng)修復(fù)了 12 個(gè)影響 Windows 操作系統(tǒng)的相關(guān)漏洞的其中 3 個(gè)。