量子計算時代的物聯網安全防護

互聯網安全、隱私和身份驗證不是新出現的問題,但物聯網提出了獨特的安全挑戰。

隨著工業應用推進物聯網(IoT)下一重大發展階段,人們越來越關注如何創建、驗證、保護、傳輸、共享和分析物聯網生態系統中的數據流。加密是解決這些問題的基礎,但很多供應商只注重通過削減成本來構建市場份額,而不是踏踏實實做好安全。因此,許多物聯網設備不足以抵御黑客攻擊,物聯網生態系統及其連接的其他網絡都面臨安全威脅。

首先,很多物聯網設備處理能力和內存有限,而健壯的加密涉及大量算力,且需要內存來存儲臨時或永久加密密鑰。

一種解決方案是通過不同晶圓制造過程所致硅芯片之間的微觀物理差異,推導出唯一且不可復制的標識符,并賦予每個物聯網設備,可以用此類標識符替代存儲的加密密鑰,節省內存。

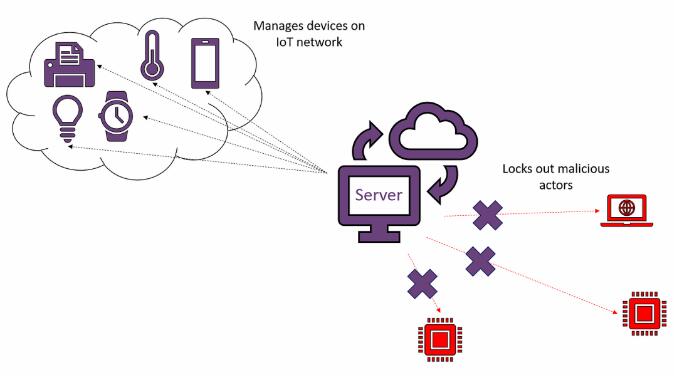

具有唯一標識符的物聯網設備,可以與物聯網生態系統中執行數據分析和決策的云服務器安全通信。然而,設備和服務器都必須能夠驗證自己與之通信的是生態系統中的合法成員。這一身份驗證過程通常采用數字簽名和公鑰基礎設施完成。

圖:中央服務器保護物聯網網絡安全

數字簽名還可以抵御拒絕服務(DoS)攻擊。拒絕服務攻擊中,惡意黑客創建虛假服務器攔截設備發送的信號,或者利用虛假設備發布虛假請求令服務器過載,從而導致設備無法正常運行。由于物聯網網絡含有大量設備,對于拒絕服務攻擊的抗性十分薄弱。

物聯網設備分布廣泛,難以抵御物理攻擊,其中就包括邊信道攻擊。邊信道攻擊試圖分析安全算法的執行方式,從而獲悉關于加密密鑰的保密信息。例如,計時攻擊可能會利用密鑰生成算法的執行時間取決于所生成密鑰值的事實。密鑰生成算法向內存寫入“1”的耗時可能比寫入“0”更長,所以分析分析密鑰存儲時間耗時可以獲得密鑰中“0”和“1”的相對數量信息。電量分析是另一個選項。如果向內存中寫入“1”所消耗的電量比寫入“0”多,也可能會泄露保密信息。

物聯網碎片化的特性令保護這一生態更加困難。芯片供應商必須能夠訪問并管理需嵌入每個芯片中的信息,從而使其能夠查找和訪問目標物聯網網絡。使用這些芯片的設備制造商須確保正確執行加密任務。物聯網集線器制造商和集成商必須提供用于管理、整理和解析設備所獲數據的軟件。這些提供商還可能需要負責管理身份驗證。

物聯網生態及其間流動的數據可被多方訪問,但沒有任何一方全權負責安全。只要任務范圍缺乏清晰定義,雇傭第三方專家負責物聯網安全的做法就行不通。

即將到來的量子計算機可能動搖或無效化當今加密方法的顧慮,推動大量工作向前邁進。這些后量子密碼(PQC)策略可能也具有實現物聯網安全的寶貴屬性。

量子計算時代,處理長度足以為內存、能源和通信資源有限的設備提供良好安全的加密密鑰和數字簽名,不啻為一種挑戰。

數字簽名是設備和服務器間身份驗證的關鍵。美國國家標準與技術研究院(NIST)正在探索能夠替代當今數字簽名技術的新技術。與當下標準方法ECDSA的比較,暴露出了其問題所在:為傳輸具有128位安全性的簽名,ECDSA必須發送256位的公鑰和約576位的簽名。NIST分析中最緊湊的后量子密碼數字簽名策略使用896字節的公鑰和690字節的簽名。換句話說,數字簽名的后量子密碼實現所需要的帶寬比ECDSA高15倍,更別說還要更多的算力和更大的加密密鑰存儲內存了。

所需帶寬與ECDSA相同的其他后量子密碼數字簽名方案可能也會出現。如果沒出現,物聯網設備就不得不依賴其他方式驗證服務器,例如更多地使用密鑰封裝機制和預共享密鑰。NIST還在找尋天生比現有算法更扛得住物理攻擊的后量子密碼。

物聯網安全從業人員需關注標準化進程,找出哪種后量子密碼策略適用于物聯網設備的受限資源。NIST正在研究新算法抵御邊信道攻擊的健壯性,解決后量子計算世界中與數字簽名所需帶寬相關的問題。今天的簽名方案太過笨重,但現行工作應該有助于在即將到來的量子計算時代確保物聯網的安全。