23個APP開發人員錯誤配置第三方服務致1億用戶數據泄露

Check Point研究人員發現移動APP開發人員錯誤配置第三方服務,致使超過1億用戶數據泄露。

Check Point研究人員發現過去幾個月手機應用開發者在配置和融入第三方云服務時沒有遵循最佳實踐導致開發者內部資源數據和用戶個人數據處于危險中。

錯誤配置實時數據庫

實時數據庫可以讓應用開發者在云端保存數據,確保與每個連接的客戶端實時同步。該服務可以解決應用開發過程中的許多問題,確保數據庫支持所有的客戶端平臺。但研究人員發現許多應用開發者并沒有配置實時數據庫的基本功能——認證。

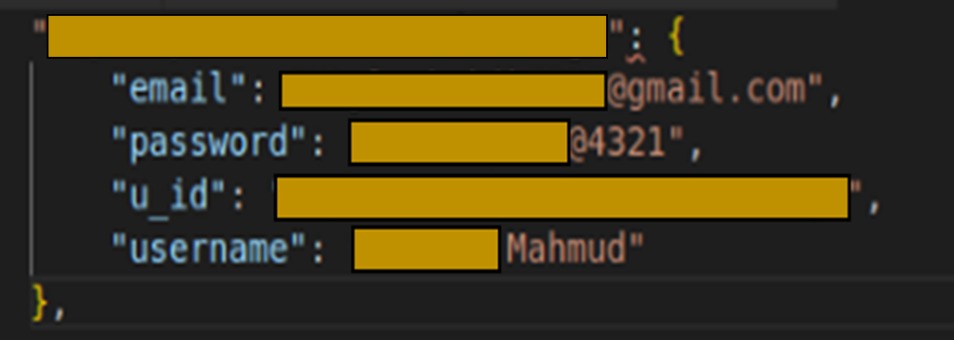

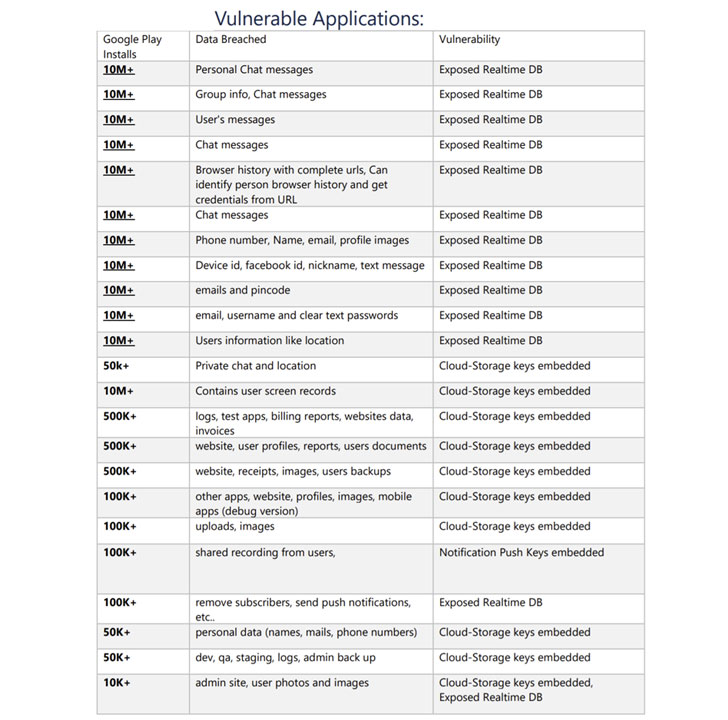

圖1 – 谷歌play中使用開放實時數據庫的APP

研究人員發現從這些開放的數據庫中可以恢復出郵件地址、密碼、隱私會話、設備位置、用戶id等敏感信息。如果惡意攻擊者獲得了這些數據的訪問權限,就可能引發欺詐、身份竊取等惡意行為。

圖2 – logo maker用戶的郵件地址、用戶名、密碼

推送通知

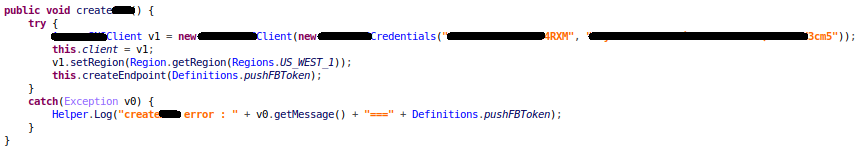

推送通知管理器是移動應用中廣泛使用的服務。開發者需要發送推動的通知給用戶。許多推送通知服務都需要一個key來識別請求提交者的身份。研究人員發現有些應用將這些key嵌入在應用文件中。

圖3 – 推送通知服務的憑證嵌入在應用中

推送通知服務的數據一般并不敏感,但攻擊者可能更加關注用開發者的身份去推送通知的能力,比如用來推送惡意信息。

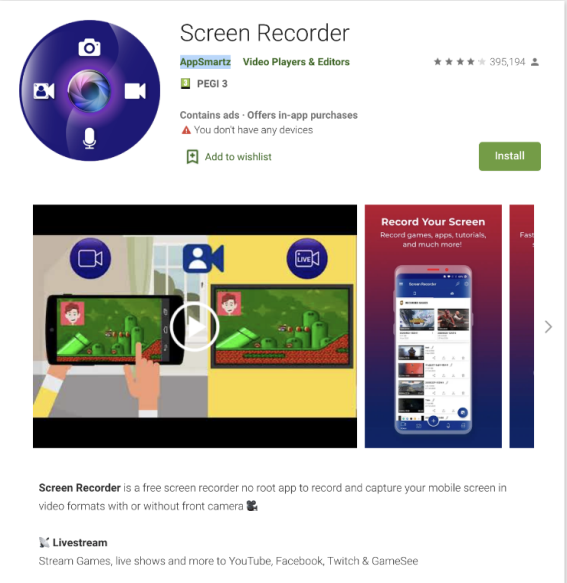

云服務

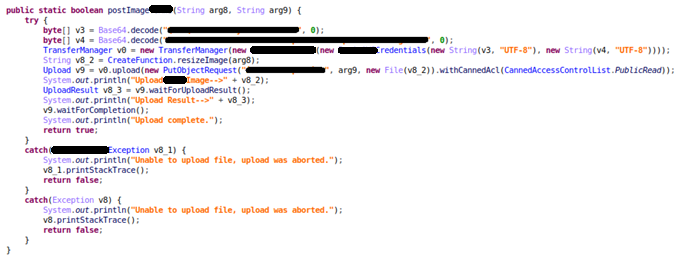

云服務是開發者或安裝的應用用來分享文件的一種很好的解決方案。比如,兩個APP可以通過云服務共享截圖信息。但如果開發者將密鑰和訪問密鑰嵌入到服務中,那么通過云服務共享數據也可能會引發風險。研究人員分析發現,通過應用的文件,可以恢復出授予云服務文件訪問權限的密鑰。

iFax APP不僅將云存儲密鑰嵌入在APP中,還保存了所有的傳真傳輸。研究人員分析該APP后發現可以訪問超過50萬用戶發送的所有文件。

圖4 – 谷歌play中暴露云存儲密鑰的應用

圖5 –iFax app上傳的文件

許多開發者也知道在應用中存儲云服務秘鑰是不安全的。研究人員分析多個APP發現,許多開發者嘗試通過一些方法來進行補救,但是并沒有修復密鑰存儲的問題。比如,Jadx應用用base64編碼來隱藏密鑰,但是base64解碼非常容易,此外甚至不需要解碼,只需要復制base64編碼的秘鑰就可以訪問對應的內容。

總結

研究人員分析發現一共有23個APP存在云存儲密鑰嵌入和暴露實時數據庫的配置錯誤問題,大多數APP下載量超過1000萬,累計有超過1億用戶數據泄露,包括郵件地址、密碼、隱私會話、設備位置、用戶id等敏感信息。

本文翻譯自:

https://research.checkpoint.com/2021/mobile-app-developers-misconfiguration-of-third-party-services-leave-personal-data-of-over-100-million-exposed/