惡意軟件可以使用此技巧繞過反病毒解決方案中的勒索軟件防御

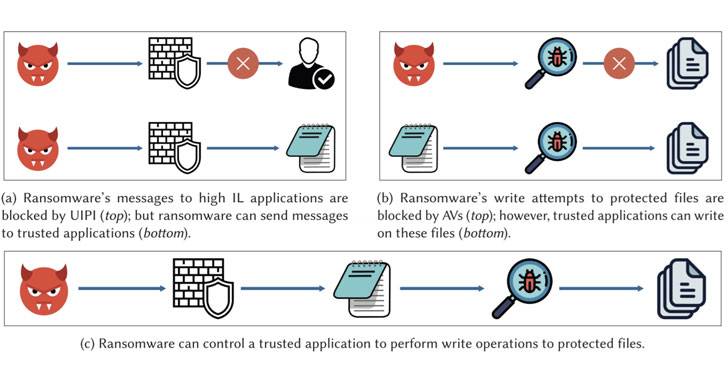

研究人員已經披露了流行軟件應用程序中的重大安全漏洞,這些漏洞可能被濫用以停用其保護并控制允許列出的應用程序,以惡意軟件的名義執行惡意操作,使用此技巧繞過反病毒解決方案中的勒索軟件防御。

盧森堡大學和倫敦大學的學者詳細介紹了這兩次攻擊https://dl.acm.org/doi/10.1145/3431286,目的是繞過反病毒程序提供的受保護文件夾功能來加密文件(又名“剪切和鼠標”)并禁用它們的實時保護通過模擬鼠標“點擊”事件(又名“幽靈控制”)。

盧森堡大學安全、可靠性和信任跨學科中心首席科學家 Gabriele Lenzini 教授說:

| 反病毒軟件提供商始終提供高水平的安全性,它們是日常打擊黑客的重要組成部分。但他們現在正在與擁有越來越多的資源、技術對抗能力的黑客對抗。 |

換句話說,惡意軟件緩解軟件的漏洞不僅會允許未經授權的代碼關閉其保護功能,反病毒供應商提供的受保護文件夾解決方案中的設計漏洞可能會被勒索軟件濫用,以使用已配置的應用程序更改文件的內容對文件夾進行寫入訪問并加密用戶數據,或使用擦除軟件來徹底地銷毀受害者的個人文件。

受保護文件夾允許用戶指定需要針對破壞性軟件的附加保護層的文件夾,從而可能阻止對受保護文件夾的任何不安全訪問。

研究人員說:

| 少數被列入白名單的應用程序被授予了寫入受保護文件夾的特權。然而,被列入白名單的應用程序本身并不能避免被其他應用程序濫用。因此,這種信任是不合理的,因為惡意軟件可以通過使用白名單應用程序作為中介,對受保護的文件夾執行操作。 |

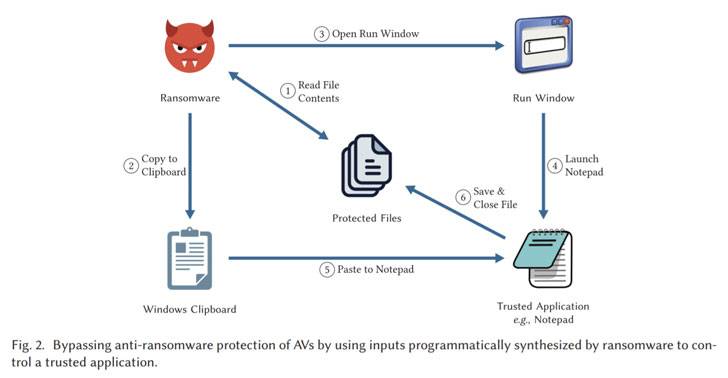

研究人員設計的一個攻擊場景顯示,惡意代碼可以用來控制一個可信的應用程序,比如Notepad,來執行寫操作,并加密存儲在受保護文件夾中的受害者文件。為此,勒索軟件讀取文件夾中的文件,在內存中對它們進行加密,并將它們復制到系統剪貼板中,隨后,勒索軟件啟動記事本,用剪貼板數據覆蓋文件夾內容。

更糟糕的是,通過利用Paint作為可信的應用程序,研究人員發現上述攻擊序列可以被用來用隨機生成的圖像覆蓋用戶的文件,從而永久地破壞它們。

另一方面,Ghost Control 攻擊本身可能會產生嚴重后果,因為通過模擬在反病毒解決方案的用戶界面上執行的合法用戶操作來關閉實時惡意軟件保護可能允許攻擊者刪除和執行任何流氓程序從他們控制的遠程服務器。

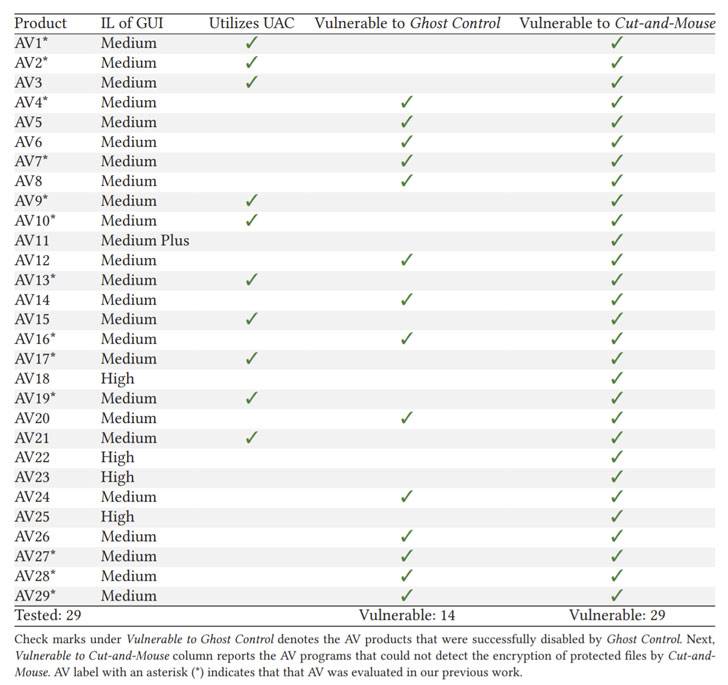

在研究期間評估的29個反病毒解決方案中,14個被發現容易受到Ghost Control攻擊,而所有29個被測試的反病毒程序都被發現有受到上述“剪切-鼠標”攻擊的風險。研究人員沒有透露受影響的供應商的名字。

如果有什么區別的話,這些發現提醒我們,那些明確旨在保護數字資產免受惡意軟件攻擊的安全解決方案本身可能存在弱點,從而違背了它們的目的。即使反病毒軟件提供商繼續加強防御,惡意軟件的作者已經通過規避和混淆戰術偷偷地越過這些障礙,更不用說通過中毒攻擊使用對抗性輸入繞過他們的行為檢測了。

研究人員說:

| 安全可組合性是安全工程中的一個眾所周知的問題。當單獨考慮時,提供某個已知攻擊面的組件在集成到系統中時確實會產生更廣泛的攻擊面。組件之間以及與系統其他部分的交互會創建了一個動態,攻擊者也可以以設計師無法預見的方式與之交互。 |

本文翻譯自:https://thehackernews.com/2021/06/malware-can-use-this-trick-to-bypass.html