勒索家族新成員BlackCocaine攻擊印度銀行,尚未得知感染媒介

最近,Cyble網絡安全人員調查了印度銀行和金融服務行業IT公司Nucleus Software于2021年5月30日遭受的一次攻擊。調查發現,對該公司實施網絡攻擊的是BlackCocaine團伙。和其他勒索軟件團伙一樣,BlackCocaine 勒索軟件團伙也經營著自己的網站(hxxp://blackcocaine[.]top),該網站是該組織最近開始運作時注冊。

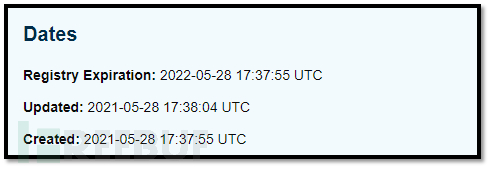

根據調查,域名的WHOIS信息顯示BlackCocaine 勒索軟件的域是在2021年5月28日注冊的,由此可以判斷,Nucleus Software是BlackCocaine勒索軟件組織的第一個受害者。

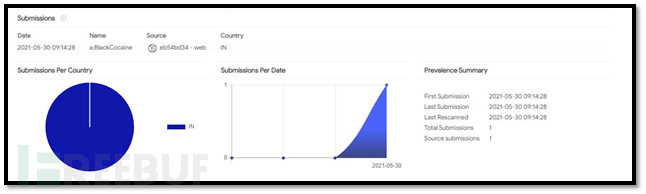

研究人員報告稱,一份名為a.BlackCocaine的文件最近被提交到不同的公共沙箱。

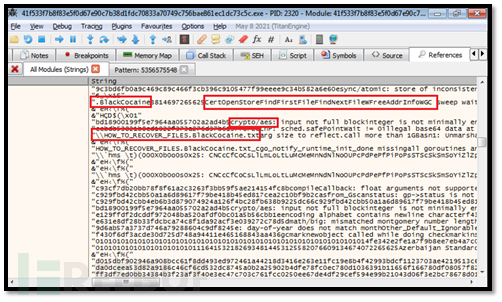

勒索軟件在加密受害者文件的同時執行文件系統枚舉,然后將擴展名“ .BlackCocaine ”附加到加密文件的文件名。研究顯示,勒索軟件使用的是AES和RSA加密方法。

一旦文件被加密后,勒索軟件就會向受害者機器發送文件名為:

“HOW_TO_RECOVER_FILES.BlackCocaine.txt”的勒索字條。

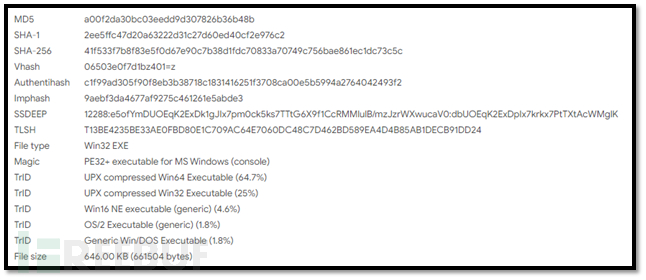

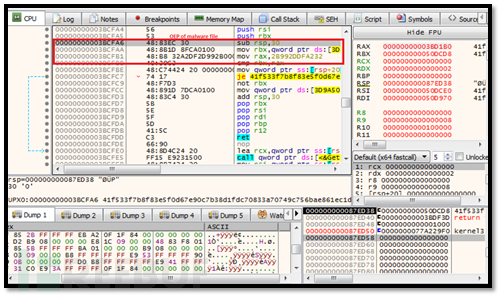

BlackCocaine勒索軟件是用Go語言編寫的,并使用 MinGW工具進行編譯。有效負載文件是一個UPX打包的64位Windows可執行文件。

勒索軟件payload編譯于2021年5月29日。該勒索軟件實現了多種反虛擬機和反調試技術,以保護自身免受自動分析工具的分析和捕獲。

報告最后稱,BlackCocaine 是勒索軟件組織中的最新成員,似乎是最復雜和最活躍的惡意軟件之一,這個勒索軟件家族采用了相同的服務器端加密模式來鎖定用戶文件并索要贖金。但目前,還未確定 BlackCocaine 的初始感染媒介。

安全團隊建議:

- 使用共享的 IoCs來監控和阻止惡意軟件感染。

- 使用靜態代碼安全檢測工具提升軟件源代碼原生安全。

- 盡可能使用強密碼并強制執行多因素身份驗證。

- 盡可能打開計算機、移動設備和其他電子產品的軟件自動更新功能。

- 在設備(包括 PC、筆記本電腦和移動設備)上使用知名的防病毒和 Internet 安全軟件包。

- 在確認其真實性前,避免打開不可信的電子郵件附件和鏈接。

勒索軟件致使全球網絡安全問題加劇

盡管網絡安全防御手段在不斷提升,但勒索軟件技術也在發展并不斷涌現出新的組織。Check Point Research顯示,與2020年5月相比,亞太地區(APAC)的網絡攻擊數量同比增長168%。2021年4月至5月期間,亞太地區的網絡攻擊增加53%。增幅最大的惡意軟件類型是勒索軟件和遠程訪問木馬 (RAT),與今年早些時候相比,這兩種軟件在 2021年5月都增加了26%。

前段時間,日本最受歡迎的約會應用程序Omiai遭遇了服務器黑客攻擊,暴露超170萬人數據,其中包括用戶提交的用于驗證年齡的駕照和護照圖像。印度今年早些時候暴露1.8 億用戶數據的網絡攻擊之后,多米諾印度客戶的數據被發在暗網上。

勒索軟件不僅影響了亞太地區,上個月美國遭受重大網絡攻擊后,美國總統拜登緊急簽署網絡安全新行政令,鑒于勒索軟件造成的損害日益嚴重,美國司法部正在將勒索軟件攻擊的調查提升到與恐怖主義類似的優先級。

勒索軟件一般盯住系統安全漏洞實施網絡安全攻擊,而這些系統漏洞一方面由源代碼安全缺陷產生,另一方面殺毒軟件并不能完全防御,因此給網絡攻擊者以可乘之機。

參考鏈接:

https://cybleinc.com/2021/06/03/nucleus-software-becomes-victim-of-the-blackcocaine-ransomware/