假冒黑客應聘勒索團伙,竟發現其洗錢通道

勒索軟件在短短幾年迅猛成為網絡犯罪中最賺錢的生意,勒索軟件即服務(RaaS)的擴展使得勒索軟件運營商也缺人手,勒索軟件的運營商也會在黑客論壇上招兵買馬。

在勒索團伙吸納黑客的同時,CyberNews的研究人員趁此機會披上惡意黑客的“馬甲”,打入敵方內部,與勒索軟件運營商斗智斗勇,一來一往之間獲取大量內部情報。

注:以下信息披露于CyberNews

在2020年6月時,我們發現一個勒索軟件運營商在黑客論壇上發布了招聘廣告,我們決定冒充俄羅斯網絡犯罪分子參與招聘。

我們被邀請到私密qTox聊天室進行面試,攻擊者聲稱自己運營勒索軟件已經超過10年了。

Cartel 在尋找合作伙伴

2020年6月,名為“Unknown”的用戶在一個受歡迎的俄羅斯黑客論壇上發布了會員招聘計劃。而在廣告中,攻擊者聲稱它是REvil(也被稱為Sodinokibi)的運營方,而REvil是世界上最臭名昭著的勒索軟件組織。

REvil是第一個使用“雙重勒索”的攻擊組織,該組織將數據加密后還會將竊取的數據出售或拍賣給其他網絡犯罪團伙。

有趣的是,2020年6月,REvil首次采用“雙重勒索”,它開始拍賣從一家加拿大農業公司竊取而來的數據,而該公司拒絕支付贖金。

交易

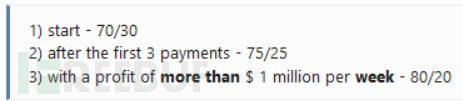

根據廣告,如果加入會員計劃,將會獲得贖金的70%到80%,而REvil自己保留剩下的20%到30%贖金。

這個價錢太誘人了,誰能知道這不是個騙子呢?或者是執法機構在釣魚執法呢?

攻擊者表示,為了證明是真心要招聘合作伙伴,已經將100萬美元的比特幣存入了論壇錢包中作為證明。

偽造身份

因為攻擊者堅持要求,潛在的合作伙伴必須是說俄語的。為了分辨出冒名頂替的人,攻擊者會詢問有關俄羅斯的細微小事來確定候選人的身份,例如俄羅斯和烏克蘭的歷史,還有那些不能用谷歌搜索得到的民間/街頭知識。

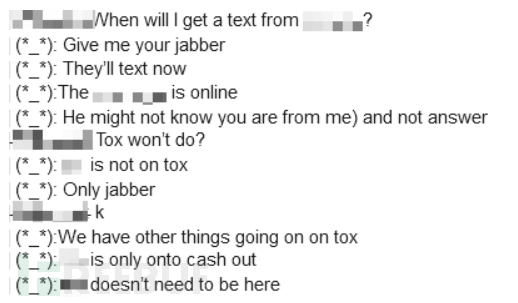

與攻擊者的交流也全部由俄語完成,利用qTox聊天軟件通過Tor進行聊天。

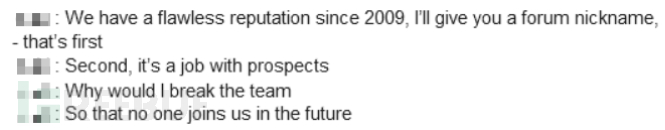

加上了好友后,被拉入了一個多人聊天室。一共有兩個攻擊者在場,攻擊者使用的都是含糊不清、無法辨認的昵稱,甚至是表情符號。這是為了盡少地透露背后的人的信息,網絡犯罪分子也要保全自己。

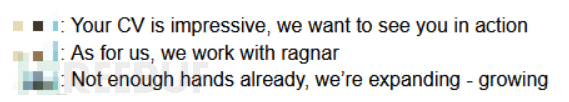

隨后的溝通中,可見攻擊者隸屬于REvil和Ragnar Locker攻擊組織。

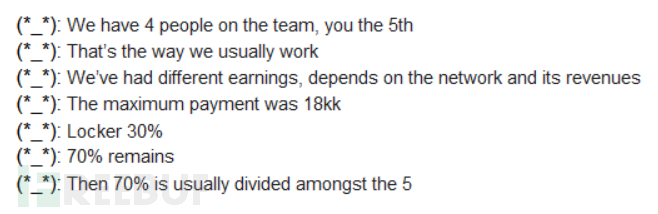

攻擊者表示,他們正在使用Ragnar Locker(流行的勒索軟件工具包,針對Windows設備進行攻擊)。該團隊已經有四個活躍成員,加入后便是第五個成員。

攻擊者吹噓他們收到最大的一筆贖金是1800萬美元,Ragnar Locker留下30%的贖金后,剩余七成的贖金每個成員可分到250萬美元。

另一位攻擊者表示,該組織已經在11年中積累了完美的聲譽。

贖金

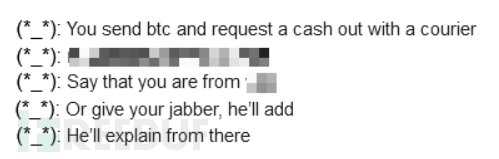

與攻擊者就如何獲得贖金進行了溝通。很顯然,這些犯罪分子與加密貨幣交易所的內部人士有很深的關系,會幫助這些犯罪分子將貨幣匿名化并安全地兌現,也就是幫助犯罪分子洗錢。

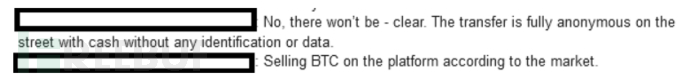

在加密貨幣交易所開設一個賬戶,贖金會打在該賬戶中,隨后化整為零分批兌現。這樣避免引起懷疑,也避免引起加密貨幣的價格波動,大手筆拋售可能會導致市場恐慌。

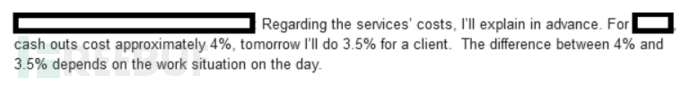

贖金轉換為現金后就可以匿名交付到自行選擇的地點,需要收取4%的費用。

攻擊者建議每次提現不要超過100萬美元,他們認為如果更多就會超過10kg,不僅難以運輸也并不安全。

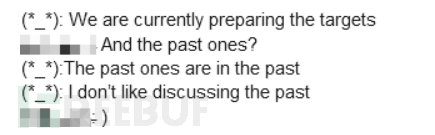

攻擊者對攻擊目標守口如瓶,不肯透露分毫。

綜合各種情況,攻擊者應該說的是真話,就是通過加密貨幣交易所進行洗錢的。

后續

攻擊者表示現在有幾個攻擊的目標,可以立刻就干一票(當然我們是不可能這么干的)。在結束交流后,我們還梳理了該團伙的幾個攻擊習慣:

一般來說,他們會花很長時間選擇目標,優先考慮那些對日常業務影響最大的公司。攻擊前做好充足的準備,研究受害者的經濟狀況,以衡量贖金的多少。攻擊者通常在周五下班后開始攻擊,持續一整個周末,由于缺乏相關人員,被檢測的可能性大大降低。