微軟為PrintNightmare漏洞提供進一步的緩解措施 將其評級為“高嚴重性”

幾天前,我們了解到一個名為 "PrintNightmare"的新漏洞幾乎影響到所有的Windows設備。它利用Windows Print Spooler服務的未受保護的功能來觸發遠程代碼執行(RCE)。美國網絡安全和基礎設施安全局(CISA)強調它是一個關鍵漏洞,微軟正在積極調查修復。現在,微軟公司就此事提供了更多信息。

PrintNightmare,在漏洞代號CVE-2021-34527下被追蹤,現在已被授予通用漏洞評分系統(CVSS)基本評級為8.8。值得注意的是,CVSS v3.0規范文件將其定義為 "高嚴重性"漏洞,但它非常接近從9.0開始的"危急"評級。目前的時間緊迫性得分是8.2,時間分是根據一些因素來衡量一個漏洞的當前可利用性。

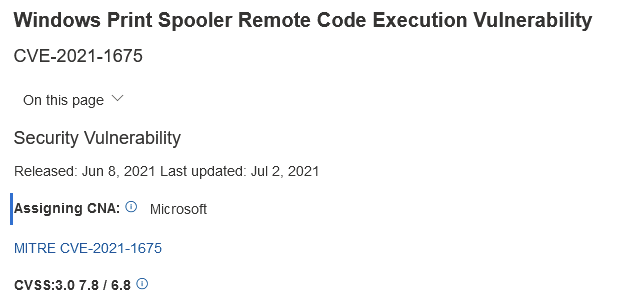

值得注意的是,一個類似的漏洞在6月的 "補丁星期二"更新中被修復,但它的CVSS基礎分是7.8。

基礎分被定為8.8分是因為微軟已經確定該攻擊載體是在網絡層面,需要較低的攻擊復雜性和權限,不涉及用戶互動,并可能導致組織資源的保密性、完整性和可用性 "完全喪失"。同時,時間分是8.2分是因為功能上的漏洞代碼在互聯網上很容易獲得,并且適用于所有版本的Windows,存在關于它的詳細報告,并且有一些官方的補救方法被建議。

我們已經知道,微軟建議禁用Windows Print Spooler服務,或至少通過組策略禁用入站遠程打印,隨后還建議檢查一些實體成員和包含權限的嵌套組成員。該公司建議,操作系統中遠程權限成員的數量應盡可能地少,最好是在可能的情況下為零。盡管如此,該公司提醒說,從其中一些組中刪除成員可能導致兼容性問題。

這些受影響的群組如下:

- 管理員

- 域控制器

- 只讀域控制器

- 企業只讀域控制器

- 證書管理員

- 模式管理員

- 企業管理員

- 組策略管理員

- 超級用戶

- 系統操作人員

- 打印操作人員

- 備份操作人員

- RAS服務器

- 兼容Windows 2000的訪問

- 網絡配置操作程序組對象

- 加密操作者組對象

- 本地賬戶和Administrators組的成員

微軟強調將盡快提供修復方案,但與此同時,它建議企業利用Microsoft Defender 365等工具來監測潛在的惡意活動。雖然 "Print and Point"與這個漏洞沒有直接關系,但微軟仍然建議編輯一些注冊表值以加強組織的本地安全基礎設施,并表示客戶端使用的打印服務器應明確列出。