警惕!原來iOS Wi-Fi低風(fēng)險命名漏洞也可以遠(yuǎn)程入侵iPhone手機(jī)

7月19日,最新研究發(fā)現(xiàn),Wi-Fi網(wǎng)絡(luò)名稱漏洞可完全禁用iPhone網(wǎng)絡(luò)功能,且可實施遠(yuǎn)程代碼執(zhí)行,但今年早些時候蘋果公司已經(jīng)悄悄修復(fù)。

這個拒絕服務(wù)漏洞在上個月曝光,在iOS處理與SSID輸入相關(guān)的字符串格式中被發(fā)現(xiàn)。這會導(dǎo)致任何連接到名稱中帶有百分號(如"%p%s%s%s%n")的無線接入點的最新版本iPhone出現(xiàn)崩潰現(xiàn)象。

安全研究員Carl Schou發(fā)現(xiàn)了這個問題,他發(fā)現(xiàn)手機(jī)的Wi-Fi功能在加入一個名稱為"%p%s%s%s%s%n "的不尋常的Wi-Fi網(wǎng)絡(luò)后被永久禁用,即使在重啟手機(jī)或改變網(wǎng)絡(luò)名稱(即服務(wù)集標(biāo)識符或SSID)后也是如此。

這個漏洞可能會產(chǎn)生嚴(yán)重的影響,因為不良分子可以利用該漏洞,植入欺詐性的Wi-Fi熱點名稱,以破壞設(shè)備的無線網(wǎng)絡(luò)功能。

盡管這個問題可以通過重置網(wǎng)絡(luò)設(shè)置(設(shè)置>通用>重置>重置網(wǎng)絡(luò)設(shè)置)來修復(fù),但蘋果預(yù)計也會在其iOS 14.7更新中發(fā)布漏洞補(bǔ)丁,該更新目前已提供給開發(fā)者和公共測試者。

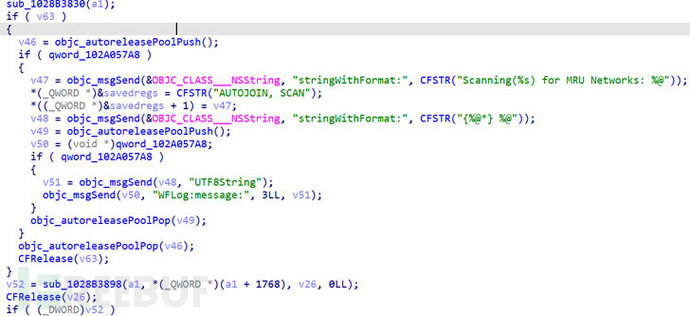

來自移動安全自動化公司ZecOps的研究人員發(fā)現(xiàn),在可能產(chǎn)生深遠(yuǎn)影響的情況下,通過將字符串模式"%@"附加到Wi-Fi熱點的名稱上,利用同一漏洞在目標(biāo)設(shè)備上將實現(xiàn)遠(yuǎn)程代碼執(zhí)行(RCE)。

ZecOps將這一攻擊命名為"WiFiDemon",這也是一個零點擊漏洞。雖然需要啟用自動加入Wi-Fi網(wǎng)絡(luò)的設(shè)置(默認(rèn)情況下是這樣),但是攻擊者通過該漏洞無需和任何用戶交互即可感染設(shè)備。

研究人員指出:"只要Wi-Fi被打開,這個漏洞就可以被觸發(fā)。如果用戶連接到一個現(xiàn)有的Wi-Fi網(wǎng)絡(luò),攻擊者可以發(fā)起另一個攻擊以斷開或取消設(shè)備的連接,然后發(fā)起這個零點擊攻擊。"

該研究公司補(bǔ)充道:"這個零點擊漏洞影響危害很大。如果惡意接入點有密碼保護(hù),而用戶從未加入過Wi-Fi,那么任何東西都不會被保存到磁盤上。關(guān)閉惡意接入點后,用戶的Wi-Fi功能將正常。用戶幾乎不可能注意到他們是否受到了攻擊"。

蘋果在2021年1月 “悄悄地”修補(bǔ)了這個問題,作為iOS 14.4更新的一部分。研究發(fā)現(xiàn),該漏洞波及范圍從iOS 14.0到iOS 14.3之間的所有iOS版本,都容易遭受黑客攻擊,且該漏洞并沒有CVE標(biāo)識符的編號。

雖然是低風(fēng)險漏洞,但是因為該漏洞的可利用性,還是強(qiáng)烈建議iPhone和iPad用戶將其設(shè)備更新到最新的iOS版本,以避免遭遇與該漏洞相關(guān)的風(fēng)險。

參考來源:Turns Out That Low-Risk iOS Wi-Fi Naming Bug Can Hack iPhones Remotely