CEO誘惑”內部人員“部署勒索軟件,獲取資金資助其公司

根據Bleeping Computer 8月19日報道,一名尼日利亞初創公司的首席執行官(CEO)試圖招募“內部人員”部署勒索軟件,以獲取贖金為公司注入資金。

報道稱該CEO可能是受 LockBit 勒索軟件團伙啟發,試圖用100萬美元,招募相關公司內部人員引爆公司服務器上的勒索軟件負載。

一百萬美元的報價

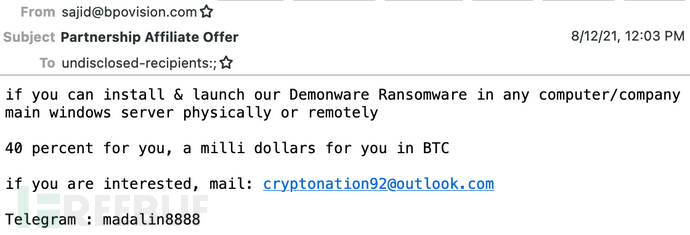

研究人員注意到電子郵件安全平臺( Abnormal Security) 收件箱里出現異常了郵件。郵件信息出現的Demonware(也稱為 Black Kingdom)是 GitHub 上可用的開源勒索軟件項目,除此之外,郵件信息還顯示,發件人支付100萬美金,用于收件人在其公司部署惡意勒索軟件的報酬。

Abnormal Security 威脅情報總監 Crane Hassold 在博客中闡述,研究人員通過偽裝成一名想要輕松賺錢的員公,接受了攻擊者的聊天邀請,在對勒索行為分工后,攻擊者卻不斷降低報酬,先是 250,000 美元,然后是120,000美元,這直觀地表明他們不熟悉勒索軟件游戲的玩法。

研究人員在開始與攻擊者交談之前,通過在線查找相關數據和分析其透露的人信息發現,攻擊者作為一家位于尼日利亞的社交網絡初創公司首席執行官,希望通過勒索軟件獲取資金支持自己公司的運行。

攻擊者分享方法" src="https://image.3001.net/images/20210820/1629448080_611f6790a20c8b3b64841.png!small" width="1200" height="939">

“借鑒”勒索方法

據BleepingComputer 報道稱,LockBit 勒索軟件團伙正在尋找企業內部人員幫助破解和加密其公司網絡,支付數百萬美元,作為員工提供允許訪問網絡的RDP、VPN 或公司電子郵件憑據的報酬。試想一下,在試圖通過網絡釣魚破壞電子郵件賬戶未成功后,這位尼日利亞攻擊者似乎無法想出一個更具有效的實施方法,于是LockBit 勒索軟件團伙的方法就成了不二選擇。

眾所周知,尼日利亞作為商業電子郵件入侵 (BEC) 詐騙者的搖籃,社交工程是該國網絡犯罪分子實施詐騙行為的常見策略,但當騙子選擇了錯誤的目標時,往往計劃適得其反,暴露出他們技術和經驗的不足。