LemonDuck木馬進化,危害性更強

根據Microsoft 365 Defender Threat Intelligence團隊的說法,LemonDuck已經從Monero cryptominer演變為LemonCat,這是一種專門從事后門安裝、盜竊憑證和數據以及惡意軟件交付的特洛伊木馬。該團隊在Microsoft安全博客上發表了一篇分為[1]、[2]兩個部分的文章,其中解釋了他們的發現。

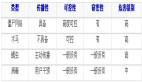

LemonDuck

Trojan.LemonDuck是一種先進的加密礦工,正在積極更新新的漏洞利用和混淆技巧,它的目標是通過其無文件礦工來逃避檢測。LemonDuck對企業的威脅還在于它是一種跨平臺威脅。它是為數不多的針對Linux系統和Windows設備的有文檔記錄在案的bot系列之一。Trojan.LemonDuck使用多種方法進行初始感染和跨網絡傳播:

- Malspam:電子郵件通常包含兩個文件,一個利用CVE-2017-8570的Word文檔和一個帶有惡意JavaScript的zip存檔。

- 服務器消息塊(SMB)漏洞:Trojan.LemonDuck利用EternalBlue和SMBGhost漏洞來破壞主機并傳播到網絡中的其他計算機。

- RDP暴力破解:Trojan.LemonDuck的RDP模塊掃描端口3389上偵聽的服務器,并嘗試從密碼列表中以用戶“管理員”身份登錄。

- SSH暴力破解:Trojan.LemonDuck掃描偵在端口22上偵聽的計算機,并使用密碼列表和“root”用戶名執行暴力攻擊。

- LNK漏洞:通過包含惡意.LNK文件的USB可移動驅動器利用漏洞CVE-2017-8464。

- ProxyLogon:一種針對Exchange服務器的漏洞利用,允許未經身份驗證的攻擊者在易受攻擊的服務器上執行任意命令。

LemonDuck不僅限于新的或流行的漏洞。它繼續利用一些傳統的漏洞,當重點轉移到修補流行漏洞而不是調查妥協時,這有時會使攻擊者受益。值得注意的是,LemonDuck通過清除競爭性惡意軟件并通過修補用于獲取訪問權限的相同漏洞來防止任何新感染,從而將其他攻擊者從受感染設備中移除。

歷史

關于LemonDuck的最早記錄來自其2019年5月的加密貨幣活動。它以其在一個PowerShell腳本中使用的變量“Lemon_Duck”命名,該腳本使用了計劃任務啟動的其他腳本。該任務用于引入PCASTLE工具以實現以下幾個目標:濫用EternalBlue SMB漏洞,以及使用暴力或傳遞哈希橫向移動并再次開始操作。今天,在LemonDuck的活動中仍然可以觀察到許多這樣的行為。

進化

2021年,LemonDuck活動開始使用更多樣化的命令和控制(C2)基礎設施和工具。此更新支持手動入侵后參與的顯著增加,這取決于受感染設備對攻擊者的感知價值。這并不意味著它停止使用基于防彈托管服務提供商的舊基礎設施,即使它們被報告有惡意行為,它們也不太可能使LemonDuck基礎設施的任何部分脫機。這使得LemonDuck能夠持續存在并繼續構成威脅。

LemonCat

LemonCat的名字來源于LemonDuck于2021年1月開始使用的兩個帶有“cat”一詞的域(sqlnetcat[.]com、netcatkit[.]com)。包含這些域的基礎結構被用于攻擊Microsoft Exchange Server中的漏洞。這些攻擊通常會導致后門安裝、憑據和數據被盜以及惡意軟件傳播。大家經常看到它傳播惡意軟件Ramnit。

一旦進入帶有Outlook郵箱的系統,LemonDuck就會嘗試運行一個利用設備上存在的憑據的腳本。該腳本指示郵箱向所有聯系人發送帶有預設郵件和附件的網絡釣魚郵件副本。這繞過了許多電子郵件安全策略,例如那些放棄掃描內部郵件或確定電子郵件是否來自可疑或未知發件人的策略。發送電子郵件后,惡意軟件會刪除此類活動的所有痕跡,使用戶覺得好像什么都沒有發送過。這種自我傳播方法會在任何具有郵箱的受影響設備上嘗試,無論它是否是Exchange服務器。

人工和自動滲透

自動感染,如來自惡意垃圾郵件的感染,會啟動一個PowerShell腳本,從C&C服務器中提取額外的腳本。一旦病毒獲得持久性,它的第一步是禁用或刪除一系列安全產品,如Microsoft Defender for Endpoint、Eset、Kaspersky、Avast、Norton Security和Malwarebytes。他們還嘗試卸載名稱中帶有“Security”和“AntiVirus”的任何產品。

從這里開始,根據目標吸引力的不用,方法也有所不同。LemonDuck利用了大量的免費和開源滲透測試工具。LemonDuck在安裝時使用腳本,在安裝后反復使用腳本掃描端口并執行網絡偵察。然后它嘗試登錄到相鄰設備以推送初始的LemonDuck執行腳本。在此橫向移動組件中使用的另一個工具是捆綁的Mimikatz,它位于與“Cat”和“Duck”基礎架構相關的mimi.dat文件中。此工具的功能是為了便于憑據盜竊以進行其他操作。感染腳本最常見的名稱是IF.Bin。結合憑據盜竊,IF.Bin會刪除額外的.BIN文件以利用常見的服務漏洞,例如CVE-2017-8464從而增加特權。

在安裝過程中及之后,LemonDuck會不遺余力地從設備中刪除所有其他僵尸網絡、礦工和競爭對手的惡意軟件。它通過一個名為KR.Bin的腳本來實現這一點。該腳本試圖通過計劃任務從數十個競爭對手的惡意軟件中刪除服務、網絡連接和其他證據。它還關閉了著名的挖礦端口,并刪除了流行的挖礦服務以保護系統資源,甚至還刪除了它打算使用的挖礦服務,然后使用自己的配置重新安裝它。

緩解

一些特定且更通用的緩解技術:

- 禁止在敏感端點上使用可移動存儲設備或至少禁用自動運行。

- 確保您的系統已完全修補并受到保護,以防止針對SMB、SSH、RDP、SQL等流行服務的暴力攻擊。

- 啟用防篡改保護,以便惡意軟件無法禁用或卸載您的反惡意軟件。

- 不要禁用對潛在有害程序(PUP)的檢測,因為一些反惡意軟件將加密礦工分類為潛在有害程序。

- 阻止與已知惡意域和IP地址的連接。

- 查看基于允許的發件人地址的電子郵件掃描規則,因為此惡意軟件可以使用受信任的發件人地址。

大家注意安全!

本文翻譯自:https://blog.malwarebytes.com/botnets/2021/07/lemonduck-no-longer-settles-for-breadcrumbs/如若轉載,請注明原文地址。