BCS2021盛大啟幕,網絡安全應急響應典型案例集重磅發布

8月26日,由奇安信主辦的2021年北京網絡安全大會(BCS 2021)正式召開,大會以“經營安全 安全經營”為主題,吸引到了來自全球各國網絡安全頂級學者、專家共襄盛舉。會上,《網絡安全應急響應典型案例集(2021)》重磅發布,旨在為政企機構的日常安全建設提供參考。

此次發布的《網絡安全應急響應典型案例集(2021)》,主要由2021年最新發生的應急響應事件數據分析,以及涵蓋10大類、共計50個典型案例介紹組成。其意義在于,一方面通過網絡安全應急響應事件來分析機構的安全隱患,另一方面也通過應急響應案例來為更多企業的事件響應和安全建設提供參考。應急響應事件頻發,日常安全運營工作仍有待提升

2021年1月至6月,奇安信集團安服團隊共參與和處置了全國范圍內590起網絡安全應急響應事件。在事件發生的第一時間,奇安信協助政企機構處理安全事故,確保了政企機構門戶網站、數據庫和重要業務系統的持續安全穩定運行。

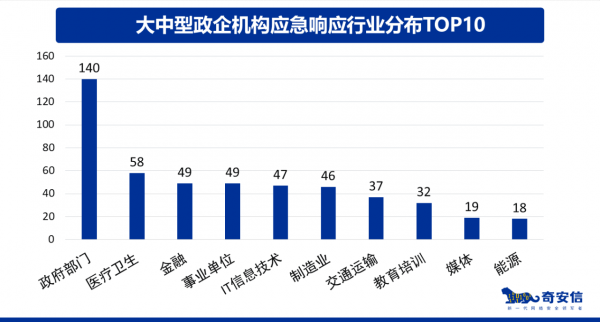

數據顯示,受害者行業分布排名前幾位的分別為政府部門(140起)、醫療衛生行業(58起)以及金融行業(49起)和事業單位(49起),事件處置數分別占上半年應急處置事件的23.7%、9.8%、8.3%和8.3%。

大中型政企機構應急響應行業分布

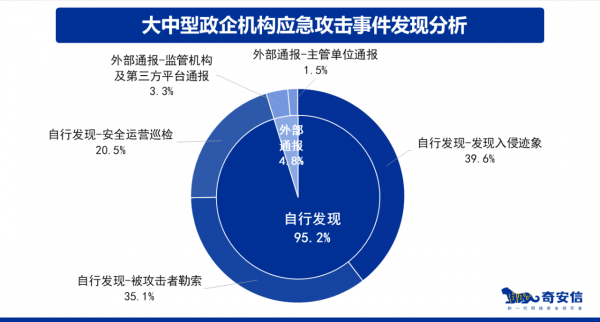

在這590起網絡安全應急響應事件當中,由行業單位自行發現的攻擊事件占95.2%,其中發現入侵跡象的事件占比39.6%,被攻擊者勒索后發現的攻擊占35.1%,安全運營巡檢發現的事件占比20.5%。另外還有4.8%的攻擊事件,是在得到監管機構及第三方平臺的通報后,政企機構才得知自己已被攻擊。

大中型政企機構應急攻擊事件發現分析

從中不難看出,盡管企業自行發現的安全事件占比已達95%以上,但大多數是在表現出具體入侵特征后才發現,而在日常安全運營工作中發現的入侵行為僅占比20.5%,因此安全運營建設亟待加強。

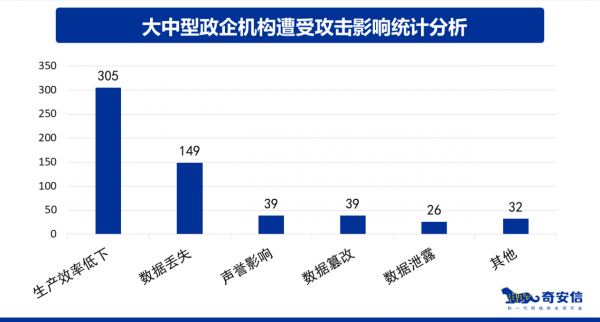

生產效率降低、數據丟失是網絡攻擊的主要影響

2021年上半年,從大中型政企機構遭受攻擊產生的影響來看,攻擊者對系統的攻擊所產生的影響主要表現為生產效率降低、數據丟失、聲譽影響等。下圖為大中型政企機構遭受攻擊后的影響分布。

大中型政企機構遭受攻擊影響統計分析

在上述數據中,有305起應急響應事件導致生產效率低下,占比51.7%,攻擊者主要通過挖礦、蠕蟲、木馬等攻擊手段使服務器CPU占用率異常高,造成生產效率降低。

有149起應急響應事件導致數據丟失,占比25.3%,攻擊者通過對大中型政企機構重要服務器及數據庫進行攻擊,導致數據被破壞或丟失。

還有39起應急響應事件導致聲譽受到影響占比6.6%。同時,數據被篡改、數據泄露等也是政企機構被攻擊后產生的結果,造成的后果也是非常嚴重的。

奇安信推出應急響應工具箱,為政企安防牢筑高墻

通過近6年的應急響應工作,奇安信安服團隊總結出了以下幾個典型特點:

第一,勒索挖礦攻擊愈演愈烈,包括在國外發生的多起重大事件,國內也不斷有相關攻擊案例的發生;

第二,政企機構在網絡安全建設中網絡安全防護存在短板,常見如:弱口令、永恒之藍漏洞補丁下載不及時、員工缺乏安全意識等問題尤其明顯;

第三,應急響應事件受影響范圍主要集中在業務專網,平均占比可達60%以上,其次是辦公終端;

第四,敲詐勒索、黑產活動是攻擊者攻擊政企機構的主要原因,而對政企機構所產生的后果也尤為嚴重,主要表現為導致生產效率低下,數據丟失等,對政企機構日常工作和運營造成了較大影響;

第五,攻擊者除利用病毒和木馬攻擊外,利用漏洞攻擊和釣魚郵件攻擊的事件也在不斷增多,常見漏洞如永恒之藍漏洞、任意文件上傳、weblogic反序列化漏洞;

第六,政企機構單位自行發現能力雖逐年上升,然而,其中被攻擊者勒索后才發現事件的占比卻高于政企機構日常安全運營巡檢發現入侵跡象的占比,這說明國內政企機構的日常安全運營建設水平仍有待大幅提高。

為解決應急響應人效低、應急處置標準化程度低、處置人員能力不足等痛點,奇安信安服團隊和應急響應專家,共同研發了一款集成奇安信安全情報及專家分析經驗的自動化應急響應工具,從實戰中來,到實戰中去,真正解決了政企機構客戶們的痛點。

依托奇安信行業領先的攻防研究能力,該應急響應工具箱內置了威脅情報、專家知識庫、分析模型,和包括日志關聯分析工具、APT檢查工具、惡意代碼檢查工具、Webshell后門檢查工具、漏洞檢查工具、暗鏈檢查工具等在內的眾多檢測工具,保障了檢測、分析的效率和準確度。應急響應工具箱不僅擁有超強的自動化分析能力,還具有高集成化的特點,同時操作簡便,更具規范化。

對此奇安信希望,通過應急響應數據和典型案例為政企機構的日常安全建設提供參考,用專業與恒心不斷打磨安全產品,降低應急響應事件發生頻次,提升響應速度,將損失降至最低。未來,奇安信也將持續深耕,幫助更多客戶遠離網絡安全問題困擾。