如何使用DNSrr剖析DNS記錄中的“寶藏”

作者:Alpha_h4ck

DNSrr采用Bash開發,可以幫助廣大研究人員從DNS記錄中枚舉出所有有價值的內容,該工具使用了很多不同的技術。

關于DNSrr

DNSrr采用Bash開發,可以幫助廣大研究人員從DNS記錄中枚舉出所有有價值的內容,該工具使用了很多不同的技術,其中個包括:

- DNS轉發爆破;

- DNS反向爆破;

- DNS緩存偵聽;

- DNS區域轉移;

上述技術,可以幫助我們從一臺目標DNS服務器中盡可能多地收集到對我們有價值的信息。

我們將會在之后的版本中添加以下功能:

- 添加新的技術,更好地從DNS記錄中枚舉出有效數據。

- 報告漏洞;

- 添加其他增強功能;

工具安裝

廣大研究人員可以使用下列命令將該項目源碼克隆至本地:

- git clone https://github.com/A3h1nt/Dnsrr

接下來,我們需要在命令行終端中切換到項目根目錄,然后運行下列命令使用該工具:

- ./dnsrr.sh --help

工具使用

- ------------------- USAGE ------------------

- -z : Attempt Zone Transfer

- Syntax: ./dns.sh -z [Nameserver] [Domain Name]

- -fb : Forward Lookup Bruteforce

- Syntax: ./dns.sh [Domain Name]

- Syntax: ./dns.sh [Domain Name] [Wordlist]

- -rb : Reverse Lookup Bruteforce

- Syntax: ./dns.sh [Domain Name]

- -cs : Perform DNS Cache Snooping

- Syntax: ./dns.sh [Name Server] [Wordlist]

- -x : Explain A Particular Option

- Syntax: ./dns.sh -x [Option_Name]

- ------------------------------------------------

DNSrr支持五種不同的參數選項,如果你不知道每一個特定選項的實際作用,你可以直接使用“-x”選項來了解其背后的技術細節。

使用樣例:

- # To explain zone transfer

- ./dnsrr -x z

工具演示

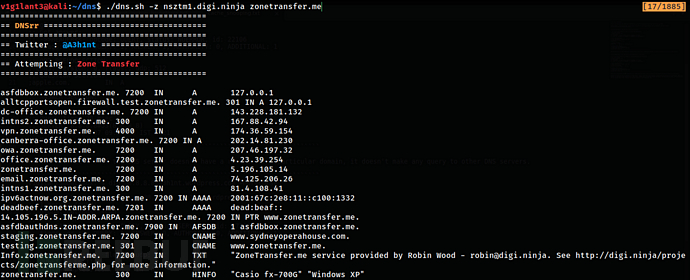

DNS區域轉移:

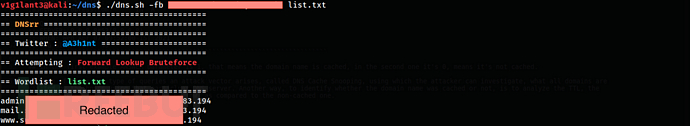

轉發查詢爆破:

項目地址

Dnsrr:【GitHub傳送門】

責任編輯:趙寧寧

來源:

FreeBuf