美國關基保護搞了波反向操作

9月1日三項立法及規定同時施行,我國安全行業配套立法與規范體系開始逐漸完善。在《數據安全法》《關鍵信息基礎設施安全保護條例》和《網絡安全產品漏洞管理規定》中,對于關基保護是本人一直關注的。之前的關保條例解讀中也有介紹,一系列關基相關標準正在起草和編制中。

那么,在這些要求出臺之前,我們不妨來看看國外在關基保護方面的一些實踐。

有人關注Bad Practice了

最近,CISA(美國網絡安全與基礎設施安全局)反其道行之,搞了一個項目叫做不良安全實踐,不是關注最佳實踐,而是關注那些做得很差的事件案例,而且還開放了官方討論。

(官方鏈接:www.cisa.gov/BadPractices)

不過目前評論較少,有興趣的可以去留言,說說自己見過哪些離譜的安全實踐。

目前評論中涉及口令安全、安全訪問、零信任、復雜流程等問題。

(官方鏈接:github.com/cisagov/bad-practices/discussions)

針對關鍵基礎設施的網絡攻擊將會對政府和企業的關鍵能力造成重大影響。所有組織,尤其是那些支持特定關鍵基礎設施或國家關鍵能力(NCF)的組織,都應實施有效的網絡安全計劃,來防范網絡威脅和管理網絡風險。

CISA 正在開發一個風險極高的不良實踐目錄,尤其是在支持CI或NCF的組織中。在支持CI或NCF的組織中存在這些不良做法非常危險,會增加CI的風險,從而影響國家安全、經濟穩定以及公眾的生命、健康和安全。

CISA暫時列出三種典型不良實踐做法:

- 在關鍵基礎設施和國家關鍵能力服務中使用不受支持(或停產)的軟件屬于危險做法,并且會顯著增加國家安全、經濟穩定以及國家公共衛生和安全的風險。

- 在關鍵基礎設施和國家關鍵能力服務中使用固定/默認密碼和憑證屬于危險做法,并且顯著增加國家安全、經濟穩定以及國家公共衛生和安全的風險。

- 使用單因素身份驗證對支持關鍵基礎設施和國家關鍵能力的系統進行遠程或管理訪問屬于危險做法,并且會顯著增加國家安全、經濟穩定以及國家公共衛生和安全的風險。

以上危險做法在可訪問互聯網的技術中尤為嚴重。

但是官方又補充解釋,應該是針對某些遺留系統,不得不在以上的環境中運行的。雖然這些做法對關鍵基礎設施和NCF來說很危險,但 CISA 鼓勵所有組織參與必要的行動和關鍵對話來解決這些不良做法。

美國國家關鍵能力

國內企業現在對于如何認定關鍵基礎設施還是比較疑惑,目前也沒有特別明確的說明和實踐。我們可以參考一下美國是怎么做的,也就是上文提到的NCF(National Critical Function).

國家關鍵能力 (NCF) 是政府和私營部門的能力,對美國至關重要,一旦遭受破壞、影響或功能障礙會對國家安全、國家經濟、國家公共衛生或安全產生削弱作用。

CISA 通過國家風險管理中心(NRMC)將私營部門、政府機構和其他主要利益相關者聚集起來,以識別、分析、排序和管理最主要風險(如網絡、物理、供應鏈等)的能力。

2019 年 4 月,CISA 發布初版NCF Set,此后對每項能力的定義進行了補充。與全部16 個關鍵基礎設施部門相關的政府和行業合作伙伴、州、地方以及其他利益相關者合作,確定這些關鍵能力。

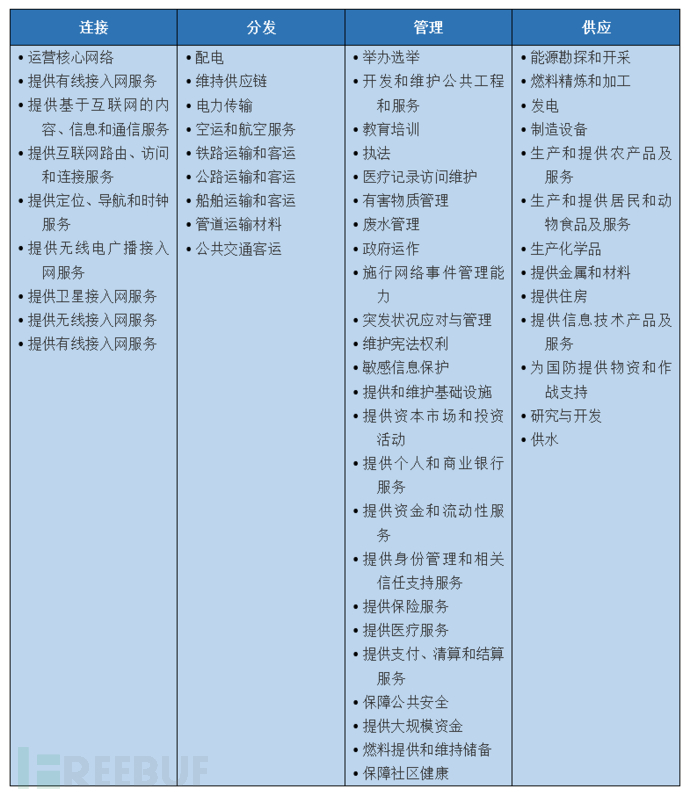

NCF包括四個領域——連接、分發、管理和供應:

- 連接技術,利用重要通信和能力來發送和接收數據(例如,互聯網連接)

- 允許商品、人員和公用事業在美國境內外流轉的分配方法(例如,電力分配或貨物運輸)

- 管理確保國家安全和公共衛生安全的流程(例如,危險材料或國家緊急情況的管理)

- 保障貿易材料、商品和服務供應(例如,飲用水、住房和科研)

NCF允許對關鍵基礎設施進行更穩健的優先級排序,并為相應的風險管理活動提供更系統的方法。雖然傳統方法幾乎完全側重于實體的風險管理而非關鍵結果,但NCF方法可以更深入地了解實體如何聯合起來產生關鍵能力,以及哪些資產、系統、網絡和技術支持這些能力。

從功能角度看待風險,最終可以以更有針對性、更優先和戰略性的方式在關鍵基礎設施生態系統中增加彈性并強化系統。可以更全面地發現可能在部門內和跨部門產生連鎖影響的交叉風險和相關的依賴關系。

NCF實踐效果

NCF在網絡安全和關鍵基礎設施風險管理的聯邦政策原則中得到有效利用。在《國家網絡戰略》《國土安全部網絡安全戰略》和《保障 5G 國家戰略》中都有涉及。

NCF 已被用于支持針對特定災害的應急響應和恢復。最突出的是借助NCF,應對COVID-19風險管理需求,以及圍繞地緣政治緊張局勢加劇的安全需求,以及為即將到來的颶風做好應對。

對于 COVID-19,國家風險管理中心使用NCF框架創建關鍵基礎設施的風險登記簿,圍繞驅動要素的潛在退化情況來組織應對,例如商品問題、勞動力問題、需求沖擊和網絡風險態勢的變化。這將成為國家風險管理中心通過利益相關者參與機制開展更廣泛工作的模板,最終創建一個更完備的NCF風險登記簿。

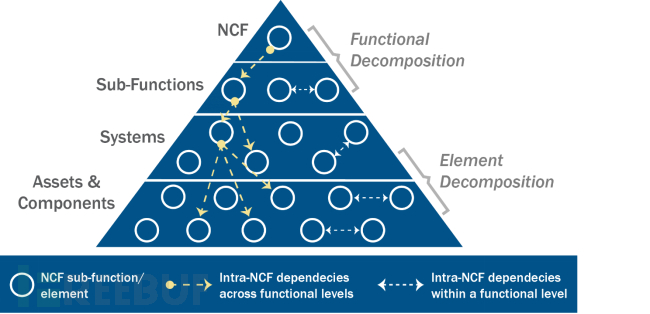

每項NCF的準備都涉及子功能和依賴項組成的一系列復雜過程。NCF風險框架構建這種關系。以此,可以了解支持這些流程的關鍵資產、網絡和系統,以及支持該流程的底層軟硬件和其他技術。還可以識別作為流程和功能要素的關鍵提供者的實體——無論是企業還是政府。該架構依賴于流程和工程圖,以及對業務和功能治理的理解,以針對一系列場景進行風險分析。

圖:分解NCF 以詳細了解其配置(來源:CISA官網)

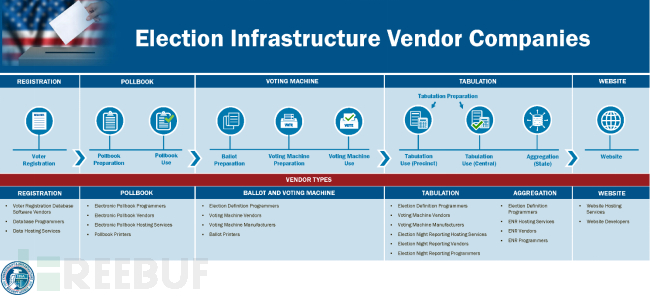

以下是美國大選NCF的樣本分解:

國建關鍵能力集

最后,是CISA給出的國家關鍵能力集,可以將其看做是關鍵基礎設施的認定和分類,目前最新版本于2019年4月更新。

官方下載:www.cisa.gov/publication/national-critical-functions-resources)

本文來源:https://mp.weixin.qq.com/s/UuQbh2DITBJylO7cE-U7Yw