Turla APT組織使用新后門攻擊阿富汗、德國和美國

與俄羅斯有關的網絡間諜組織Turla,再次成為新聞焦點,該APT組織在最近一波攻擊中采用了一個新的后門。

Turla APT組織使用新后門攻擊阿富汗、德國和美國

9月22日,security affair網站披露,思科Talos團隊(Cisco Talos)研究人員發現,至少從2020年開始,俄羅斯Turla APT組織使用了一個名為TinyTurla的新后門,對美國、德國和阿富汗進行了一系列攻擊。

在塔利班接管該國政府以及美國及其盟國的所有軍隊撤出之前,威脅者攻擊了阿富汗實體,因此Talos推測,此次攻擊目標可能是阿富汗政府。

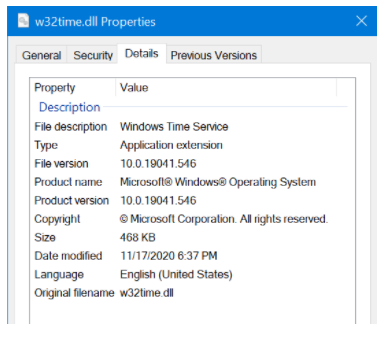

研究人員發現TinyTurla能夠實現多種功能,例如上傳和執行文件和有效載荷,創建子進程,以及滲出數據。攻擊者使用一個.bat文件來傳遞后門,該文件以一個名為w64time.dll的服務DLL形式出現,但尚未發現TinyTurla后門是如何安裝在受害者系統上。

Talos研究人員在發表的分析報告中稱,攻擊者將后門作為一項服務安裝在受感染的機器上,他們試圖通過將該服務命名為"Windows Time Service",像現有的Windows服務一樣,在雷達下運作。

以前未被發現的后門可能被用作第二次攻擊的后門,以防備主要的Turla惡意軟件被刪除。該后門允許攻擊者保持對受感染系統的持續訪問。

Turla APT組織過往戰績”顯赫“

Turla APT組織(又名Snake、Uroburos、Waterbug、Venomous Bear和KRYPTON)至少自2004年以來,一直活躍在中東、亞洲、歐洲、北美、南美以及前蘇聯集團國家的外交和政府組織及私營企業中。

之前被Turla APT組織攻擊的機構名單包括五角大樓、瑞士國防公司RUAG、美國國務院、歐洲政府實體和美國中央司令部。

Talos檢測到了許多復雜的Turla操作,例如,攻擊者經常使用和重新使用被破壞的服務器進行操作,通過SSH訪問這些服務器。

Talos稱:將這個后門和Turla聯系在一起的依據是,他們使用的基礎設施與以往Turla APT組織攻擊所使用的基礎設施相同。

參考文章:

https://securityaffairs.co/wordpress/122437/apt/turla-apt-new-backdoor-afghanistan.html