iCloud私人中繼服務被曝泄露用戶IP地址

APPLE最新版操作系統iOS設備中,iCloud Private Relay(iCloud私人中繼) 功能中存在一個尚未修復的新漏洞,可能泄露用戶的真實IP地址。

9月23日, iOS15測試版正式發布,其中iCloud Private Relay功能是通過采用雙跳架構,有效地屏蔽用戶的IP地址、位置和來自網站、網絡服務提供商的DNS請求,從而提高網絡上的隱蔽性。

通過將用戶在Safari瀏覽器上的互聯網流量通過兩個路由進行代理,以掩蓋瀏覽和數據的來源,這可以被視為簡化版的Tor(瀏覽器)。

FingerprintJS(瀏覽器指紋庫)研究員Mostsevenko稱:如果從服務器收到的HTTP請求中讀取 IP 地址,能夠獲得出口代理的IP地址,也可以直接通過 WebRTC 獲取真實的客戶端IP。

WebRTC 是 Web Real-Time Communication 的縮寫,是一項開源計劃,旨在通過API,為Web瀏覽器和移動應用程序提供實時通信,這些API支持點對點音頻和視頻通信,且無需安裝專用插件或應用。

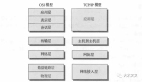

兩個端點之間實時媒體交換,通過信號傳遞的發現并建立協商過程,該過程使用交互式連接建立 (ICE) 框架,該框架詳細說明了兩個對等端可以使用的方法(又名candidates),無論網絡拓撲如何,都可以相互查找并建立連接。

FingerprintJS發現的漏洞與“服務器反射候選”的特定candidates有關,當來自端點的數據需要通過 NAT(網絡地址轉換器)傳輸時,STUN 服務器會生成candidates。 STUN(即 NAT 會話遍歷實用程序)是一種用于檢索位于 NAT 后面IP 地址和端口號的工具。

具體來講,該漏洞源于此類STUN請求未通過 iCloud Private Relay 進行代理,導致在信號傳遞過程中交換 ICE candidates時暴露客戶端的真實 IP 地址。

FingerprintJS表示已經這個問題反饋給蘋果公司,蘋果已經在最新的macOS Monterey測試版中推出了修復程序。 但在iOS 15上使用 Cloud Private Relay 時,泄露問題仍未修復。

漏洞事件表明 iCloud Private Relay 永遠無法替代虛擬專用網,擔心IP地址泄露的用戶應該使用真正的虛擬專用網或通過Tor網絡瀏覽互聯網,并完全禁用Safari瀏覽器的JavaScript,關閉WebRTC相關功能。