軟件供應鏈安全令人驚異的六項統計數據

2020年底爆發SolarWinds黑客事件,相關新聞和分析文章為有關軟件供應鏈安全的討論定下了基調。攻擊者總是尋找阻力最小的入侵路徑,而且他們逐漸發現,跟在軟件供應商大型數據泄露事件后面可以更輕松地獲得這些供應商眾多客戶的訪問權限。

以下統計數據反映出了供應鏈攻擊增長、攻擊成本和影響,以及受軟件供應鏈不安全因素沖擊的企業所表現出的關注程度。

2021年的供應鏈攻擊數量預計是2020年的4倍

統計數據來源:ENISA《供應鏈攻擊威脅態勢》,歐盟網絡安全局(ENISA),2021年

根據歐盟網絡安全局(ENISA)編撰的供應鏈攻擊研究報告,2021年的供應鏈攻擊數量將增加至上一年的四倍之多。該機構報告稱,在過去幾年觀察到的攻擊中,一半以上是高級持續性威脅(APT)組織或知名網絡攻擊團伙實施的。

報告解釋稱:“隨著直接攻擊防護良好的企業所需要的成本增高,攻擊者更愿意攻擊這些企業的供應鏈,這樣更有可能產生潛在的大規模跨界影響。”

45%的企業承認其軟件供應鏈安全工作只完成了一半

統計數據來源:《全球首席級高管安全調查》,Cloudbees,2021年

最近一項針對500名首席級高管進行的企業軟件供應鏈狀況調查顯示,大約45%的受訪者認為,在通過代碼簽名、工件管理和限制僅依賴可信注冊機構等措施保護軟件供應鏈方面,他們的工作只完成了一半。

這項由Regina Corso Consulting接受CloudBees委托進行的研究還表明,假設受訪企業的軟件供應鏈受到攻擊,64%的高管不知道該首先求助于誰。考慮到93%的受訪者表示他們已經準備好應對供應鏈上的網絡攻擊,這些坦率的調查結果很有意思:可能意味著企業對軟件供應鏈安全問題的認知存在一定程度的偏差。

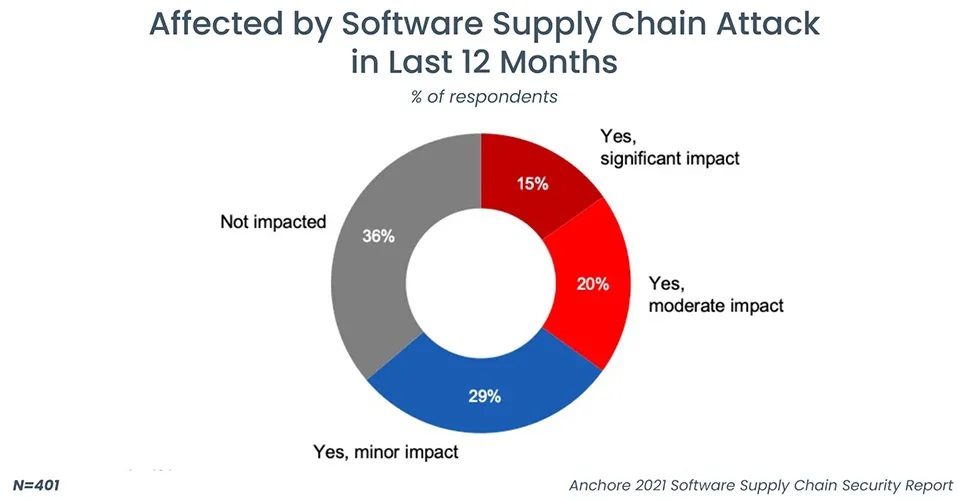

64%的企業在過去12個月內受到供應鏈攻擊的影響

統計數據來源:Anchore 《2021年軟件供應鏈安全報告》

Anchore年中報告顯示,425名大型企業的IT、安全和DevOps主管中,超過三分之二的人報告稱去年受到了供應鏈攻擊的影響。這些攻擊獲得了其所在企業的關注,因為受訪主管中絕大多數(80%)如今報告稱,軟件供應鏈安全現在至少某種程度上是企業的關注重點之一了。大約60%的受訪主管表示,軟件供應鏈安全是其工作的重中之重。

企業在保護其軟件供應鏈方面最常提到的三個挑戰是保護開源軟件容器、保護企業編寫的代碼,以及了解運行軟件所需完整軟件材料清單——包括開源庫和源代碼等。

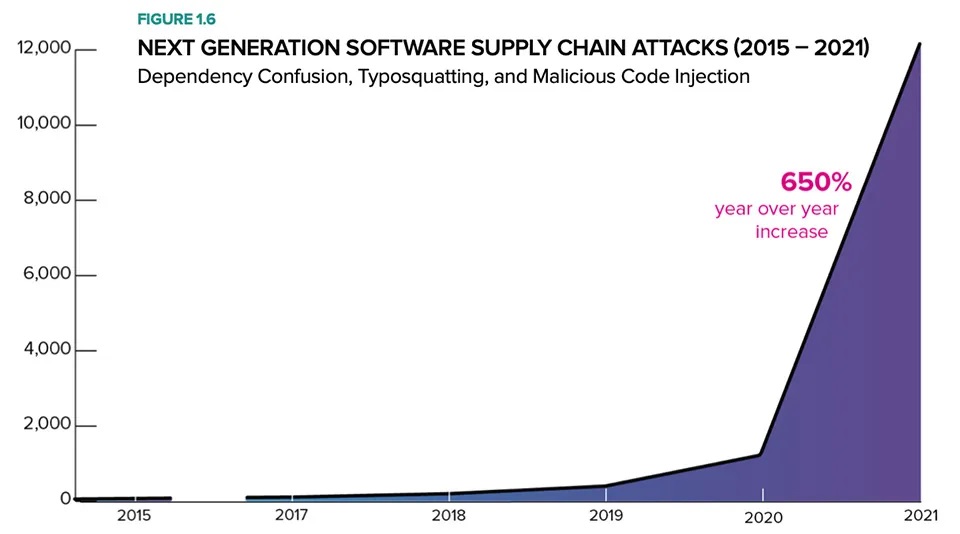

向開源項目中注入新漏洞的“下一代”供應鏈攻擊去年間暴增650%

統計數據來源:《2021年軟件供應鏈狀況報告》,Sonatype

企業要擔心的不僅僅是盯上未修復已知開源漏洞的老舊軟件供應鏈漏洞利用程序。現在,惡意黑客開始通過在軟件中插入他們自己的漏洞和后門來采取主動了,SolarWinds的崩潰就證明了這一點。根據Sonatype的一份報告,此類下一代軟件供應鏈攻擊正在急劇增長,在過去一年中增長了650%。

下一代供應鏈攻擊中幾種最常見的類型是依賴或命名空間混淆攻擊、域名搶注攻擊和惡意源代碼注入。

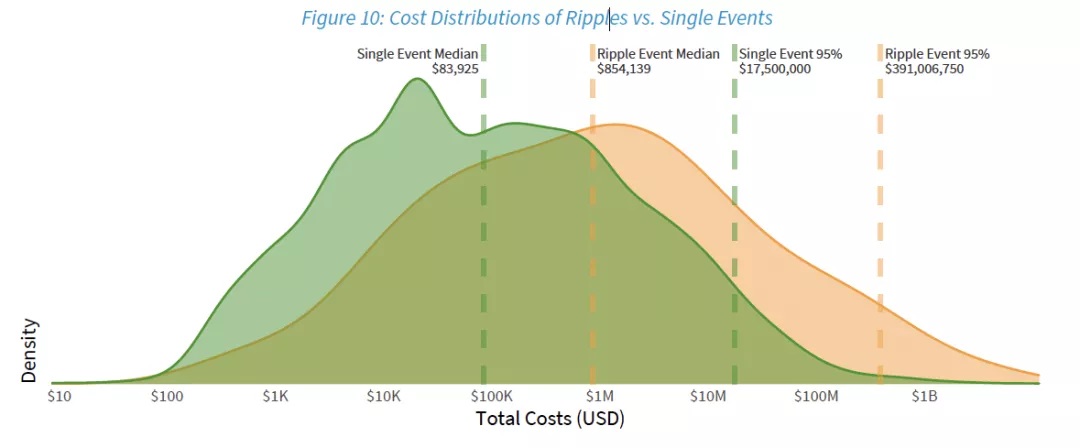

包括供應鏈數據泄露在內的多方“漣漪”安全事件的成本是傳統數據泄露的10倍

統計數據來源:《2021年風險面漣漪》,RiskRecon/Cyentia Institute

Cyentia Institute最近受RiskRecon委托進行的一項研究調查了自2008年以來的897起多方數據泄露事件(也稱為漣漪事件)。這些漣漪事件是因單一事件(包括供應鏈事件)而影響了三家或更多公司的安全事件。研究表明,同是中等規模,漣漪數據泄露事件造成的經濟損失是傳統單方數據泄露事件的10倍,最嚴重的情況下,漣漪數據泄露事件比傳統數據泄露造成的損失高出26倍。

Cyentia的研究表明,典型漣漪數據泄露事件的影響可能需要很長時間(379 天)才能波及到75%的下游受害者。

自SolarWinds事件以來,69%的高管并未就安全問題多加質詢軟件供應商

統計數據來源:《2021年高管調查》,Venafi

即使在看到SolarWinds供應鏈安全事件的后果和對其下游影響的分析之后,大多數企業仍未必汲取這些經驗教訓而采取行動。Venafi對1000多名IT和開發人員進行的一項研究表明,自SolarWinds供應鏈攻擊事件發生以來,69%的受訪者并未就軟件安全保障過程和代碼驗證流程向其軟件提供商提出更多問題。

此外,55%的受訪者表示,SolarWinds黑客事件對他們購買軟件時考慮的問題幾乎沒有影響。這意味著,盡管對供應鏈攻擊的擔憂居高不下,但實際上還沒人真正對供應商施加壓力。