NUCLEUS 13:Nucleus TCP/IP棧13個安全漏洞

Forescout研究人員在Nucleus TCP/IP棧匯中發現13個關鍵安全漏洞。

漏洞概述

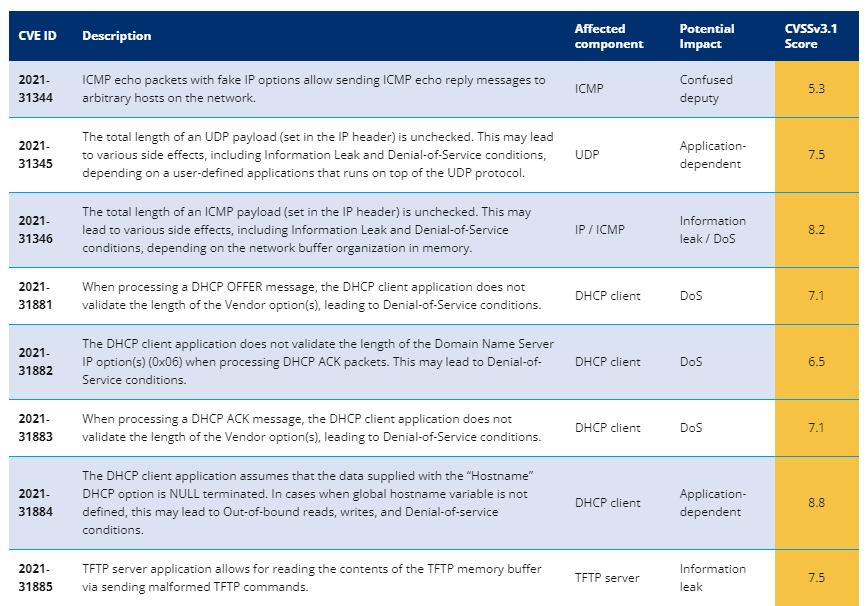

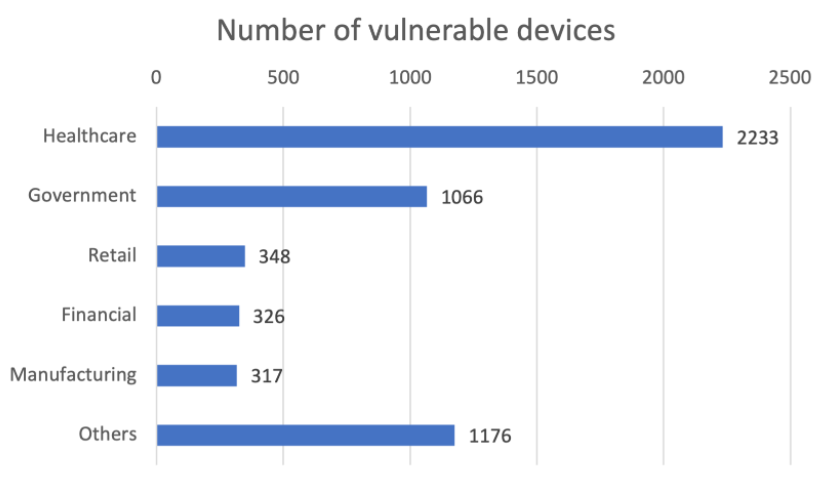

Nucleus主要用于麻醉機、患者監護儀和其他醫療設備中,Forescout研究人員在Nucleus TCP/IP棧中發現了13個安全漏洞,攻擊者利用漏洞可以實現遠程代碼執行、DoS、信息泄露等。這13個漏洞分別是:

其中最嚴重的漏洞是一個影響FTP服務器組件的遠程代碼執行漏洞——CVE-2021-31886,CVSS評分為9.8分。該漏洞產生的原因是FTP服務器沒有合理驗證USER命令的長度,會引發基于棧的緩存溢出,攻擊者利用該漏洞可以實現遠程代碼執行和DoS攻擊。

CVE-2021-31886漏洞的PoC視頻參見:https://youtu.be/xwbL0yGKV80

漏洞影響

Nucleus NET是Nucleus RTOS(實時操作系統)的TCP/IP協議棧,最早開發時間是1993年,從發布到現在已經有28年的時間。根據Nucleus官網的數據,RTOS部署超過30億設備,涉及醫療、IT和導航等系統。

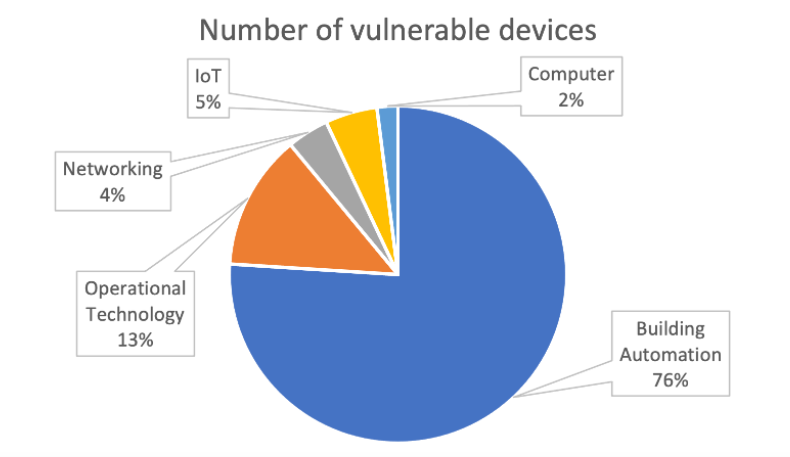

研究人員通過Shodan查詢數據發現了運行Nucleus FTP和RTOS的設備超過2200個。

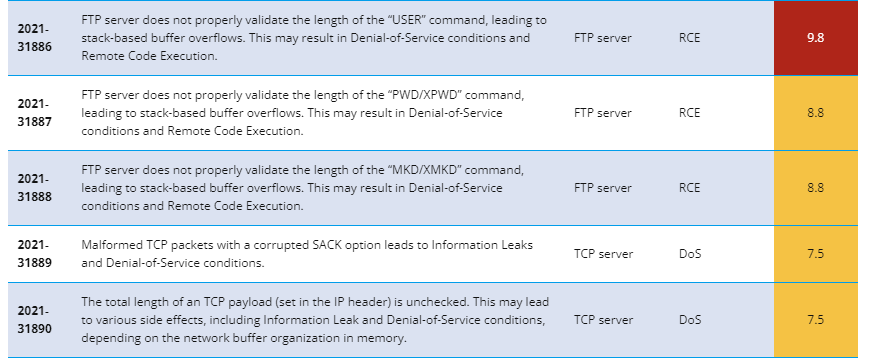

根據Forescout設備云的數據,有超過1300萬設備監控信息,有來自16個廠商的5500個設備。

運行Nucleus的設備(Forescout設備云)

運行Nucleus的設備按行業分(Forescout設備云)

完整技術報告參見:https://www.forescout.com/resources/nucleus13-research-report-dissecting-the-nucleus-tcpip-stack/

本文翻譯自:https://www.forescout.com/blog/new-critical-vulnerabilities-found-on-nucleus-tcp-ip-stack/如若轉載,請注明原文地址。