微軟又雙叒被曝光漏洞啦?

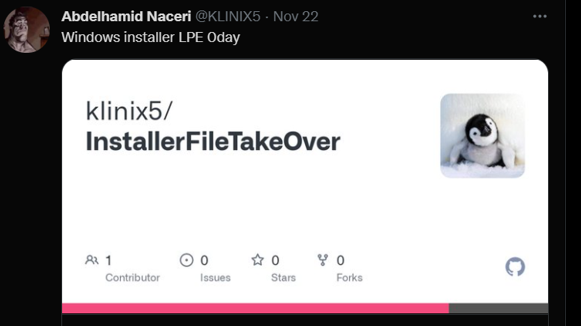

2021年 11 月22日,微軟修復(fù)了一個“Windows 安裝程序特權(quán)提升漏洞”漏洞,該漏洞編號為 CVE-2021-41379。安全研究員 Abdelhamid Naceri在檢查該漏洞修復(fù)情況后,發(fā)現(xiàn)了一個補丁繞過漏洞和一個更強大的新零日特權(quán)提升漏洞。并在推特公開披露了后者的漏洞利用代碼項目,該漏洞可在 Windows 10、Windows 11 和 Windows Server系統(tǒng)上直接提權(quán)到system最高權(quán)限。

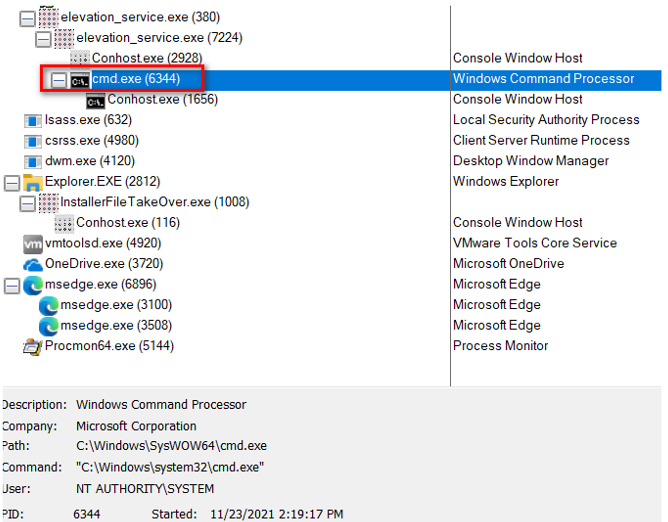

Naceri 在GitHub上發(fā)布了新的0day漏洞的概念驗證,并表示該漏洞適用于所有受支持的 Windows 版本,且目前暫未被修復(fù)。使用此漏洞,只需幾秒就可從具有“標(biāo)準(zhǔn)”權(quán)限的測試帳戶獲得 SYSTEM 權(quán)限。

將作者公開的項目編譯成x86版本,直接雙擊exe,可以在最新版Windows 10 20H2,Windows 10 21H1,Windows 11系統(tǒng)上直接提權(quán)到system最高權(quán)限。

Naceri表示,他公開披露該零日漏洞是因為微軟自2020年4月以來減少了其漏洞賞金計劃的支出,在2020年4月以前,該類型的漏洞價值20000刀,而削減之后變成2000刀。Naceri還警告稱,不建議通過嘗試修補二進制文件來修復(fù)該漏洞,因為它可能會破壞安裝程序。

如果這家軟件巨頭沒有下調(diào)賞金價值,以 Abdelhamid Naceri 為代表的安全研究人員,也不會怒而曝光零日漏洞。其他安全研究人員附和道:Naceri 披露的漏洞,很容易讓普通用戶提取并獲得 SYSTEM 系統(tǒng)權(quán)限。更讓人感到震驚的是,該漏洞利用是基于微軟的補丁而開發(fā)的。

目前的最佳解決方法是等待微軟發(fā)布安全補丁。