美國大學遭受到針對Office 365賬戶的釣魚攻擊

據BleepingComputer網站報道,一些網絡釣魚攻擊者正通過假冒美國大學網站登錄頁面,騙取學生和教職人員的Office 365賬號密碼。

據信,釣魚行為最早開始于今年10月,有多名攻擊者參與實施。安全機構Proofpoint分享了有關網絡釣魚攻擊中使用的策略、技術和程序 (TTP) 的詳細信息。根據Proofpoint 共享的 URL,包括中央密蘇里大學、范德比爾特大學、阿肯色州立大學、普渡大學、奧本大學、西弗吉尼亞大學和威斯康星大學奧什科什分校在內的多所美國高校受到了攻擊。

這些釣魚活動始于一封電子郵件,攻擊者充分利用了疫情環境下人們的焦慮情緒,偽裝成有關最新奧密克戎(Omicron)變體、COVID-19 測試結果等信息,利用受害者點擊郵件中的HTM附件,將他們引導至由攻擊者精心準備的虛假學校網站登錄頁面。

帶有HTM 附件的網絡釣魚電子郵件,來源:Proofpoint

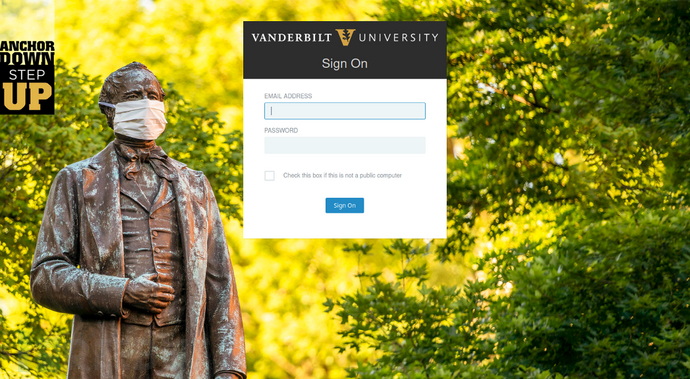

根據公布的樣本來看,這些虛假頁面堪稱真實頁面的克隆版,不僅外觀幾乎一樣,URL也使用類似的命名模式,比如采用教育機構單位使用的.edu后綴。

虛假大學網站登錄頁面,來源:Proofpoint

HTM附件在最近網絡釣魚中被頻繁使用,攻擊者能夠以此偷偷地將惡意軟件安裝到目標設備上。但在此次針對美國大學的系列攻擊事件中,HTM包含指向能夠竊取憑證站點的網站鏈接。有時這些網站會是合法的WordPress站點,只是被攻擊者入侵并利用,因此當受害者登陸時,安全軟件或電子郵件保護工具不會發出警報。

為了繞過目標大學登錄頁面上的 MFA(多因素身份驗證)保護,攻擊者還創建了欺騙雙重MFA頁面的虛假頁面,以騙取發送給受害者的手機驗證碼。一旦完成上述操作,攻擊者就能成功獲得受害者賬戶的控制權。

在獲取受害者的Office 365賬戶后,攻擊者可訪問相應的電子郵件賬戶,向其他人發送消息,以進一步進行網絡釣魚。此外,攻擊者還可訪問相關聯的OneDrive和SharePoint文件夾中的個人敏感信息,并由此引發勒索危機。

由于HTM 文件要在瀏覽器中打開,因此從技術上講,即使最后沒有上當受騙,但從點擊的那一刻起就已經存在安全隱患,最好的辦法,就是對這種未經充分認證且來歷不明的郵件直接刪除。

參考來源:

https://www.bleepingcomputer.com/news/security/us-universities-targeted-by-office-365-phishing-attacks/