如何開啟你的安全上云之旅

譯文? ??

??

【51CTO.com快譯】當你開始構建云基礎架構時,安全問題在你心目中的地位可能遠不如項目的啟動與運行那樣重要。這會讓你推遲對安全問題的考慮,并導致你的項目在很長一段時間內暴露在一個不安全的云環境之中。對安全問題的處理拖得越久,想要解決這個問題就會越困難也越昂貴。

更糟糕的是,如果在這期間你的項目真的受到了攻擊,你將不得不花費更多的金錢和精力來應對這些威脅。在面對某些特殊情況時,你甚至需要引入專業的應急響應團隊來進行特殊問題的處理,而讓他們來完成這項工作的話,所花費的成本會在原有的基礎上繼續翻倍。本文將幫助你了解如何在構建云基礎設施的早期階段,通過一些基本步驟來改善云安全的狀況。

云安全的重點關注方向:

- 威脅模型分析

- 安全配置錯誤修復

- 網絡訪問控制

- 云資源訪問管理

- IAM策略保障

- 日志記錄監測

1.威脅模型分析

威脅模型分析指尋找系統潛在威脅以建立對抗的策略,以建立安全的系統的過程。這適用于包括云服務架構、應用程序、物聯網設備等絕大多數系統。

建立威脅模型的步驟

- 構建架構圖

- 識別威脅

- 減輕威脅

- 驗證

建立威脅模型的第一步是構建系統的架構圖。這涉及到在系統中構建資產列表,因為你無法保護你看不到的東西。我們可以使用CloudMapper等工具來構建AWS云環境的架構圖。大部分云服務提供商也有類似的威脅建模工具,例如Cartography。

當你擁有了架構圖和資產列表,你就可以開始識別可能對系統產生的威脅。你可以使用像STRIDE或PASTA這樣的威脅建模方法來實現這一點。

這里舉一個例子:如果開發人員的云憑證被泄露,你需要確定系統受到攻擊的可能性有多大,以及哪些管控措施可以將損失降至最低。

管控措施的實施將能夠有效的對你的系統進行保護。

2.安全配置錯誤修復

主要的云安全漏洞之一就是安全配置錯誤。據報告,超過95%的云安全漏洞與云錯誤配置有關,但想要實時了解系統的云環境情況是非常困難的。因此,我們可以從常見的錯誤配置入手,其中較為典型的就是過于寬松的防火墻規則與安全審核。

Prowler

Prowler是一個開源的安全審計工具,它可以幫助我們識別適用于AWS的云安全配置錯誤,幫助你進行AWS安全評估、審計、加固和問題響應。它遵循AWS的CIS基準,還可以協助GDPR、HIPAA、PCI-DSS、ISO27001、SOC2等。

Prowler將給出云帳戶中的安全漏洞列表。您可以導出HTML、CSV、JSON或json-ASFF格式的結果。

與安全中心的集成

Prowler集成了AWS安全中心。借助Security Hub,你可以設置單個位置,對來自多個AWS服務(如AWS GuardDuty、Inspector、Macie等)的安全警報或檢測結果進行聚合、組織和設置優先級。你還可以使用自動合規性檢查持續監控你的云環境。

3.網絡訪問控制

構建網絡圖

我們需要一個網絡圖來評估云環境的架構。但對于開發團隊來說,獲取實時更新的網絡圖也是比較困難的,而且在前文中也曾提到,由于云的動態特性,你通常無法知道你的云環境在每時每刻的情況。因此,云資源常常會在不可見性的情況下被泄露出去,這是我們很難有效控制的問題。

出于這些原因,這里建議使用像CloudMapper這樣的工具來可視化云環境的當前布局。

CloudMapper

CloudMapper可以幫助你分析你的Amazon Web Services (AWS)環境。它能夠構建網絡圖并在瀏覽器中進行顯示。

網絡切割

通過實現網絡切割可以減少入侵者可用的攻擊選項,我們應放棄故障打開并采用故障安全的網絡訪問方法。對于所需的應用程序,應允許顯式網絡訪問。可以通過對容器工作負載使用Kubernetes網絡策略來實現微觀分割,像分段、開發和生產這樣的復雜環境應駐留在分段的網絡或不同的帳戶中,并應針對不同的業務單元、工作負載、日志、監控、身份等使用不同的云帳戶,以進一步減少可被攻擊面。

4.云資源訪問管理

與云資源的連接應該具有安全且私有的訪問權限。可以通過虛擬網絡設置到bastion/jump box來實現這一點,或者利用中央認證系統,比如Keycloak或Teleport。你可以將這些系統與Okta或任何其他類似的身份驗證機制集成以實現單點登錄。還有一種方法是使用會話管理器,這能夠減少中央身份驗證系統的管理開銷。

5.IAM策略保障

用戶訪問策略(IAM策略)是另一個可以幫助你保護云基礎設施的核心策略。使用IAM策略進行權限管理,可以減少攻擊者在出現漏洞時造成廣泛損害的可能性。

一些可應用于新項目的低限度的安全控制方案:

- 使用訪問秘鑰進行云賬戶登錄

- 創建獨立的IAM用戶

- 使用用戶組為IAM用戶分配權限

- 授予最小特權

- 為用戶配置強密碼策略

- 啟用MFA

- 使用角色委派權限

- 不共享訪問密鑰

- 定期更換憑證

- 刪除不必要的憑證

- 監控云帳戶中的活動

你可以使用Policy_Sentry創建最小權限的IAM策略。

6.日志記錄監測

安全日志的記錄和監測是云安全體系的重要組成部分。這將幫助你識別云環境中的漏洞所在,也是發現惡意事件的一種重要方法。

首先,你可以在所有模塊中啟用CloudTRAIL,并將其配置到云存儲空間中。接下來,你需要為多次身份驗證失敗或權限提升失敗等常見的安全用例設置警報。

最后,為長期存儲建立一個單獨的日志帳戶以及一個集中檢測帳戶。記錄API調用日志(CloudTRAIL)、DNS日志(Route 53)、網絡訪問日志(VPC Flow logs)、云存儲日志(S3)、安全服務日志(如Security Hub、GuardTask、WAF logs、application logs),并將數據傳送到數據分析平臺中(如ElasticSearch)以構建相應的檢測規則。

7.結語

通過執行上述步驟,你可以為你的項目構建一個較為安全的云環境,這能夠有效幫助你節約后期的運維成本。

對企業來說,解決云安全挑戰是一項持續不斷的工作,這需要我們的重視與長期警惕。

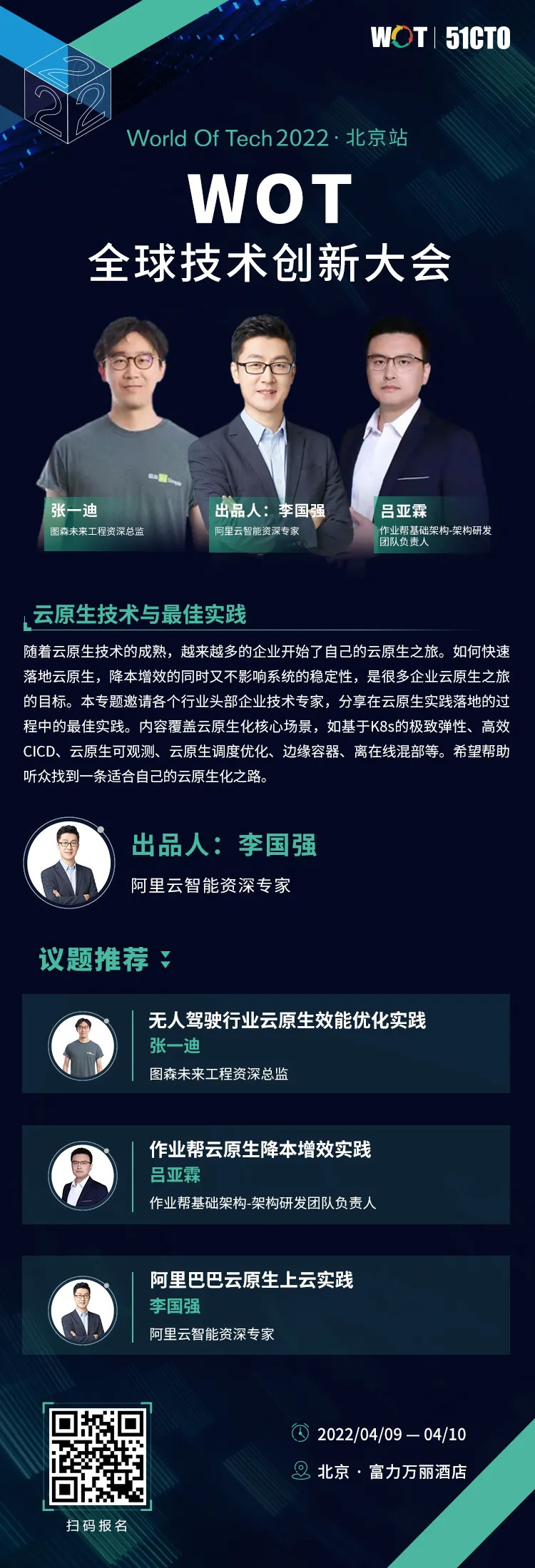

活動推薦:云原生是一個較為廣義的概念。對于云原生,不同的企業有著不同的理解。如何判斷項目是否到了云原生上云的階段,云原生上云的方式該怎樣抉擇,想要把云原生技術發揮到極致又需要考慮哪些因素?面對諸如此類問題,如何選擇最優“路線”完成自己的云原生上云之旅,是當下各企業所面對的共性問題。為了給大家提供更多的借鑒和思考,在本屆WOT全球技術創新大會“云原生技術最佳實踐”專題中,我們邀請到了來自阿里云、作業幫及圖森未來的資深技術專家,為大家分享相關經驗與解決方案。

? ??

??

WOT全球技術創新大會2022,早鳥票6折優惠搶購中!購票立減2320元,團購可享受更多優惠。活動詳情咨詢添加小助手微信-秋秋:cto-kol,??進入活動官網查看活動詳情??。

【51CTO譯稿,合作站點轉載請注明原文譯者和出處為51CTO.com】