覆蓋面太大 Log4j漏洞彌補工作十分艱難

Log4j漏洞所藏身的組件并不總是易于檢測,且該組件的使用范圍遠不止企業自己的網絡和系統。

如果想要緩解公司的Log4j漏洞暴露問題,安全團隊需要克服很多難題,比如確定暴露的全部范圍,找出變通方法堵上無補丁系統的漏洞,以及確保第三方產品和服務有所防護。

安全專家本周表示,對于許多人來說,由于需要持續監測攻擊者試圖利用漏洞的跡象,或者監測自身可能已經遭到入侵的指標,這項任務會變得更加復雜。

Log4j是一種日志工具,幾乎存在于所有Java應用中。從2.0-beta9到2.14.1的多個Log4j版本中存在關鍵遠程代碼執行漏洞(CVE-2021-44228),攻擊者可利用該漏洞完全控制易受攻擊的系統。上周,Apache基金會發布了該工具的更新版本 (Apache Log4j 2.15.0),但由于原始補丁未能完全防止拒絕服務(DoS)攻擊和數據盜竊,本周二又發布了第二次更新。

很多人都覺得這個漏洞是近期最危險的漏洞之一,因為實在是太容易被利用了,而且普遍存在于每個IT環境中。舉個例子,Veracode就發現其客戶中88%都在使用某個版本的Log4j,而58%的客戶環境中存在帶漏洞的版本。

自上周該漏洞首次披露以來,世界各地的攻擊者一直在嘗試利用這個漏洞。多家安全供應商觀測到攻擊者試圖利用該漏洞投放加密貨幣挖礦機、勒索軟件、遠程訪問木馬、Web shell和僵尸網絡惡意軟件。12月15日,Armis報告稱,其客戶中大約35%正遭受經由該漏洞發起的主動攻擊,31%則面臨托管設備上的Log4j漏洞相關威脅。這家安全供應商表示,針對其客戶的漏洞利用攻擊嘗試次數高達3萬次之多。其他幾家供應商也報告了類似的活動。

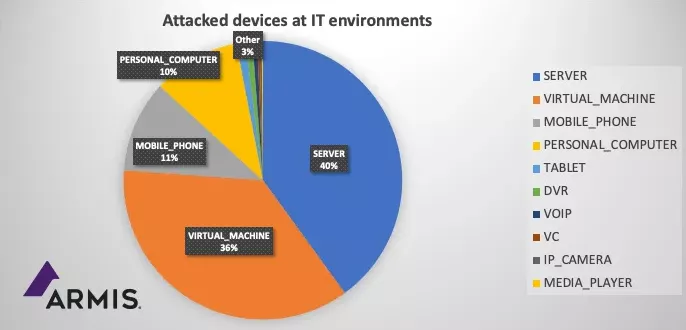

Armis發現,迄今為止,IT環境中最容易被攻擊者盯上的資產是服務器、虛擬機和移動設備。而在OT網絡中,49%的被黑設備都是虛擬機,43%是服務器。OT網絡中的其他目標設備還有聯網攝像頭、人機界面(HMI)和數據采集與監視控制(SCADA)系統。

界定問題范圍

安全專家表示,在防御針對Log4j漏洞的攻擊時,企業面臨的一項主要挑戰是摸清自身的整個暴露面。該漏洞不僅存在于企業面向互聯網的資產中,還廣泛存在于內部與后端系統、網絡交換機、安全信息與事件管理(SIEM)及其他日志記錄系統、內部開發應用與第三方應用、軟件即服務(SaaS)和云服務,以及自身甚至可能毫無所覺的環境中。而且,不同應用和組件之間存在相互依賴,這意味著即使組件不直接存在漏洞,也仍然可能受到漏洞影響。

Noname Security表示,Java程序包打包機制通常會增加受影響應用的識別難度。例如,Java存檔(JAR)文件可能包含特定組件的所有依賴項,包括Log4j庫。但JAR文件還可能包含其他JAR文件(該JAR文件可能又包含另一個JAR文件)。基本上,這個漏洞可能嵌套了很多層。

Netskope威脅研究工程師Gustavo Palazolo表示:“企業在緩解Log4j漏洞時面臨的主要挑戰之一,是識別所有受損資產。”他補充道,基Log4j Apache Java的日志庫非常流行,許多應用,還有物聯網設備和為了向后兼容而維護的老舊系統,都在使用此類日志庫。

即使發現應用存在漏洞,更新應用也可能很困難,因為企業可能無法承受宕機的代價,或者缺乏合適的補丁管理控制措施。

Palazolo稱:“因此,在某些情況下,識別所有受損系統和修復問題之間的耗時可能會很長。”

API和第三方風險

應用還不是唯一的問題。Log4j漏洞也會影響應用編程接口(API)環境。Noname Security表示,包含該漏洞的API服務器提供了誘人的攻擊渠道,因為許多企業其實對其API清單和API行為的可見性有限。沒使用Log4j日志框架的公司可能在用含有Log4j漏洞的受信第三方API,同樣面臨Log4j漏洞利用風險。

Noname Security技術副總裁 Aner Morag表示:“對于企業而言,想要最大限度地降低遭遇API型[Log4j漏洞]利用的風險,需要采取幾個步驟。”這些步驟包括:映射使用任何Java服務提供API的所有服務器,不允許任何用戶輸入接觸到API服務器上的日志消息,使用代理或其他機制來控制后端服務可以連接到哪些服務器,并將API置于API網關或負載均衡器之后。

企業面臨的另一個Log4j漏洞緩解挑戰是,要確保他們使用的所有第三方產品和服務都打上了合適的補丁,或者設置了針對該漏洞的緩解措施。

Alert Logic安全運營副總裁Tom Gorup稱:“許多供應商產品受到影響,[并且]受影響供應商的數量每天都在增加。不是所有供應商都有補丁可用。”

Gorup建議安全團隊檢查其供應商的網站,或者直接與供應商聯系,好了解他們的產品是否受到影響。供應商可能易受此漏洞影響,但已發布緩解措施來保護其客戶。

Gorup指出:“至少,你得清楚怎么驗證自己的資產已經接收到更新了。”他還建議安全團隊檢查過去幾天公布出來的易受攻擊產品列表,比如GitHub上發布的那個(URL:https://github.com/NCSC-NL/log4shell/tree/main/software)。

Gorup表示:“對此漏洞的回應可能是,‘我們不使用Java’。盡管情況可能真是這樣,但你的第三方軟件或許早已嵌入了Java,導致你的漏洞掃描壓根兒沒顯示出這一[威脅]。”