引爆全球的 Log4j2 核彈級漏洞,Jndi 到底是個什么鬼?

背景

前段時間,Log4j2, Logback 日志框架頻頻爆雷:

炸了!Log4j2 再爆漏洞,v2.17.1 橫空出世。。。

Logback 也爆雷了,驚爆了。。。

究其原因,很大一部分就是因為 JNDI 這個玩意。。。

JNDI

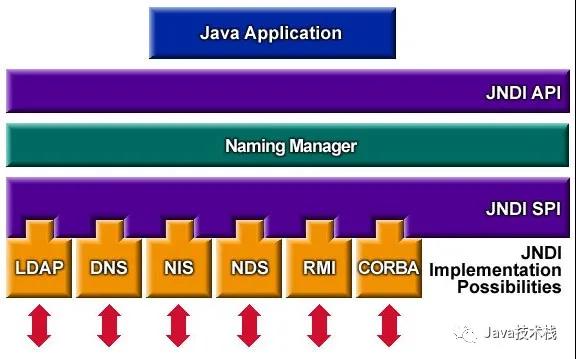

JNDI:Java Naming and Directory Interface,即:Java 命名和目錄接口,它專為 Java 應用程序提供命名和目錄功能。

JNDI 架構圖:

如圖,JNDI 包含以下兩部分:

1)JNDI API:

Java 應用程序即是通過 JNDI API 來訪問各種命名和目錄服務的。

2)JNDI SPI(服務提供接口)

Java 應用程序通過 JNDI SPI 插入各種命名和目錄服務的,然后通過 JNDI API 進行訪問。

比如,沒用 JNDI 之前,你可能要在 Java 代碼中寫死一些 JDBC 的數據庫配置,有了 JNDI,就可以把數據源定義一種資源,然后通過名稱進行查找,示例代碼如下:

- Connection conn = null;

- try {

- Context ctx = new InitialContext();

- DataSource ds = (Datasource) ctx.lookup("java:MysqlDataSource");

- conn = ds.getConnection();

- ...

- } catch(Exception e) {

- ...

- } finally {

- ...

- }

當然,數據源及配置現在都是 Spring 進行管理了,這里只是介紹 JNDI 的一種用法。

說白了,JNDI 就是 Java 的一套規范,相當于把某個資源進行注冊,再根據資源名稱來查找定位資源。

要使用 JNDI,必須要有一個 JDNI 類,以及 1 個或者多個服務提供者(SPI),比如,在 JDK 中就包含以下幾個服務提供者:

- 輕量級目錄訪問協議 (LDAP)

- 通用對象請求代理體系結構 (CORBA)

- 通用對象服務命名服務 (COS)

- Java 遠程方法調用 (RMI)

- 域名服務 (DNS)

這里的 LDAP 協議正是頻頻爆漏洞的根源,攻擊者屢試不爽。

Log4j2 漏洞回顧

網上很多復現的示例,為了不造成更大影響,這里就不實戰演示了,示例代碼如下:

- /**

- * 作者:棧長

- * 來源公眾號:Java技術棧

- */

- public class Test {

- public static final Logger logger = LogManager.getLogger();

- public static void main(String[] args) {

- logger.info("${jndi:ldap://localhost:8080/dangerious}");

- }

- }

這就是 Log4j2 核彈級漏洞的主因!

LDAP 協議在上面有提到,它是一個開放的應用協議,也是 JDK JNDI 下面的一個服務提供者,用于提供目錄信息訪問控制。

漏洞正是利用了 JDNI 中的 ldap 協議,以上代碼中的 localhost 如果是攻擊者的地址,就會造成遠程代碼執行漏洞,后果就不堪設想。。

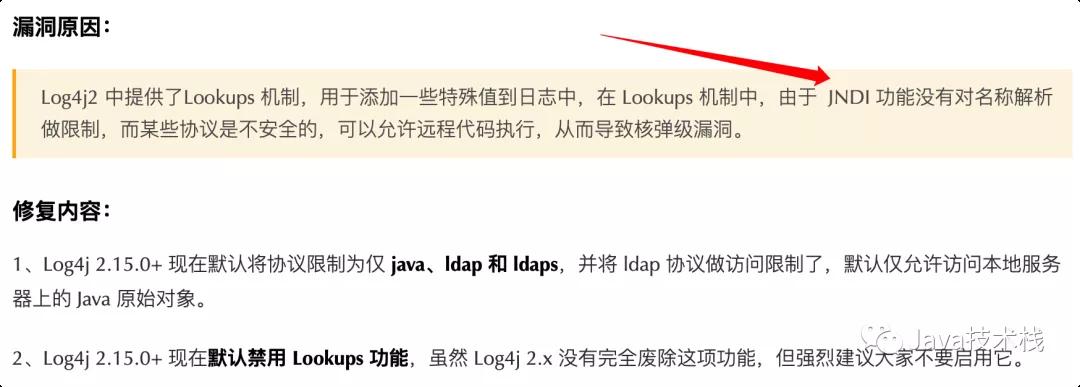

這是因為 Log4j2 有一個 Lookups 功能,它提供了一種向 Log4j 配置中添加值的方法,也就是通過一些方法、協議去讀取特定環境中的信息,Jndi Lookup 就是其中一種:

經過一系列的版本修復再調整,從 Log4j v2.17.0 開始,JNDI 操作需要通過以下參數主動開啟:

- log4j2.enableJndiLookup=true

現在這種 jndi:ldap 協議查找方式也被 Log4j2 Lookups 干掉了,僅支持 java 協議或者沒有協議這種查找方式了。

Log4j2 漏洞的后續進展,棧長也會持續跟進,關注公眾號Java技術棧,公眾號第一時間推送。

結語

Log4j2 Lookups 引發的漏洞真不少,這陣子一直在爆雷,這還真是個雞肋功能,有幾個人用到了?

當然,這陣子的漏洞不全是因為 JNDI 造成的,JNDI 它只是提供了一套規范,用得不好總不能怪它吧?所以,我們也不能把責任全推到 JNDI 身上,Log4j2 Lookups 功能脫不了干系,既然提供了 Jndi Lookup 功能,但對其影響面考慮的太少了。。

一個日志框架,最主要的目的是記錄日志,雖然提供了許多其他豐富的功能,但如果沒有考慮到位,反而會引發嚴重后果,畢竟安全第一,但也沒辦法,用開源就得接受開源的利弊。

還有人說,自己開發,這可能是氣話了。主流開源的有很多公司在用,爆漏洞還有大廠反饋,能第一時間感知,自己開發的,啥時候爆雷了,爆在哪了,怎么死的都不知道,能不能做好一款產品和持續維護還是另外一回事。

參考文檔:

https://docs.oracle.com/javase/jndi/tutorial/getStarted/overview/index.html

https://logging.apache.org/log4j/2.x/manual/lookups.html

本文轉載自微信公眾號「Java技術棧」,可以通過以下二維碼關注。轉載本文請聯系Java技術棧公眾號。