2021年五大威脅帖子

2021年已經結束了,COVID-19大流行持續蔓延,現在是時候調查一下今年每個月發布的內容中吸引了超過100萬的訪問者的帖子,同時對一些熱門趨勢進行簡單的總結(通過查看在Threatpost網站上閱讀量最多的帖子)。

2020年一整年的內容幾乎都是圍繞在家工作的安全、以COVID-19為主題的社會工程和游戲(所有這些都是由大流行第一年的社會變化推動的),但2021年的重點發生了明顯的轉變。數據不安全、代碼存儲庫惡意軟件、主要的0day漏洞和新的勒索軟件策略占據了最常閱讀的列表——這或許表明,隨著我們工作方式的“新常態”變得更加穩定,人們更加關注網絡犯罪創新。

跳轉:

數據泄露

主要0day漏洞

代碼庫惡意軟件

4. 勒索軟件創新

5. 游戲攻擊

6. 獎金!十二生肖殺手密碼破解

1.2021年閱讀量最多的帖子:Experian泄露了用戶的信用評分

顯然有一些重大新聞在這一年占據了頭條新聞:Log4Shell;Colonial Pipeline;Kaseya;ProxyLogon/ProxyShell;SolarWinds。但從文章流量來看,讀者最感興趣的是Experian的數據泄露。

今年4月,羅徹斯特理工學院大二學生比爾·德米爾卡皮(Bill Demirkapi)發現,幾乎每個美國人的信用評分都被Experian信貸局使用的API工具披露出來。他說,該工具在貸方網站上保持開放狀態,甚至沒有基本的安全保護。

該工具稱為Experian Connect API,允許貸方自動執行FICO評分查詢。Demirkapi說他能夠構建一個命令行工具,讓他可以自動查找幾乎任何人的任何信用評分,即使在出生日期字段中輸入全零之后。他將其命名為“Bill's Cool credit score Lookup Utility”。

除了原始信用評分外,該大學生表示,他能夠使用API連接從Experian獲取“風險因素”,這些因素解釋了一個人信用記錄中的潛在缺陷,例如“消費者金融公司賬戶過多”。

就Experian而言,它解決了該問題,并駁斥了安全社區對該問題可能是系統性的擔憂。

Experian并不是唯一一個因數據不安全而引起讀者關注的公司:LinkedIn數據在暗網上出售是今年另一個非常熱門的故事。

LinkedIn數據抓取

在4月份的一次數據抓取事件中,5億LinkedIn會員受到影響后,該事件在6月份再次發生。一個自稱為“上帝用戶TomLiner”的黑客在熱門網絡論壇RaidForums上發布了一個包含7億條LinkedIn待售記錄的帖子,其中包含100萬條記錄樣本作為“證據”。

Privacy Sharks檢查了免費樣本,發現記錄包括全名、性別、電子郵件地址、電話號碼和行業信息。目前尚不清楚數據的來源是什么——但它們可能是從公開資料中抓取的。據LinkedIn稱,沒有發生任何網絡泄露事件。

研究人員表示,即便如此,安全后果也很嚴重,研究人員表示,因為緩存可以暴力破解帳戶密碼、電子郵件和電話詐騙、網絡釣魚、身份盜竊,最后,數據可能成為社會工程的金礦。當然,攻擊者可以簡單地訪問公共資料以鎖定某人,但是在一個地方擁有如此多的記錄將會讓使用有關用戶的工作和性別的信息以及其他詳細信息自動進行針對性攻擊成為可能。

2.主要0day漏洞

這是一個非常吸引讀者的話題,2021年有一些有趣的事情,讓我們從Log4Shell開始。

Log4Shell基本上威脅到所有現存的Web服務器

Log4Shell漏洞是無處不在的Java日志庫Apache Log4j中的一個容易被利用的漏洞,它可能允許未經身份驗證的遠程代碼執行(RCE)和完全的服務器接管——并且它仍然在野外被積極利用。

該漏洞(CVE-2021-44228)首次出現在迎合世界上最受歡迎的游戲《我的世界》的用戶的網站上。Apache匆忙發布了一個補丁,但在一兩天內,由于威脅行為者試圖利用新漏洞,攻擊變得猖獗起來。從那時開始,讀者的興趣就開始集中于額外漏洞利用媒介、第二漏洞、各種真實世界攻擊以及威脅面(日志庫基本上無處不在)等相關的新聞上。

NSO Group的Apple零點擊漏洞

9月,研究人員發現了一個名為ForcedEntry be的零點擊0day漏洞,影響了蘋果的所有設備:iPhone、iPad、Mac和Apple Watch。事實證明,它被NSO Group用來安裝臭名昭著的Pegasus間諜軟件。

Apple推出了緊急修復程序,但Citizen Lab已經觀察到,該漏洞的目標是iMessage。據網絡安全監管機構稱,該漏洞被用于利用通過NSO公司開發的Pegasus間諜軟件非法監視巴林激進分子。

ForcedEntry漏洞相當引人注目,因為它成功部署在最新的iOS版本-14.4和14.6上,突破了蘋果新的BlastDoor沙盒功能,以在巴林激進分子的iPhone上安裝間諜軟件。

Palo Alto安全設備中的巨大0day漏洞

另一個引起廣大讀者興趣的0day項目是,有消息稱來自Randori的研究人員開發了一種有效漏洞利用,通過關鍵漏洞CVE 2021-3064在Palo Alto Networks的GlobalProtect防火墻上獲得遠程代碼執行(RCE)。

Randori研究人員表示,如果攻擊者成功利用該漏洞,他們可以在目標系統上獲得shell,訪問敏感配置數據,提取憑據等。之后,攻擊者可以跨越目標組織,他們說:“一旦攻擊者控制了防火墻,他們就可以看到內部網絡,并可以繼續橫向移動。”

Palo Alto Networks在披露當天修補了該漏洞。

谷歌內存0day漏洞

今年3月,谷歌緊急修復了Chrome瀏覽器中的一個漏洞,該漏洞正受到主動攻擊。如果被利用,該漏洞可能允許對受影響的系統進行遠程代碼執行和拒絕服務攻擊。這則報道受到了讀者的廣泛關注。

該漏洞是一個釋放后使用漏洞,特別存在于Blink中,Blink是作為Chromium項目的一部分開發的Chrome瀏覽器引擎。瀏覽器引擎將HTML文檔和其他網頁資源轉換為最終用戶可以查看的視覺表現形式。

根據IBM X-Force對該漏洞的報告,“通過引誘受害者訪問特制網站,遠程攻擊者可以利用此漏洞執行任意代碼或在系統上造成拒絕服務條件。”

戴爾內核權限漏洞

今年早些時候,在自2009年以來出貨的所有戴爾PC、平板電腦和筆記本電腦中都發現了五個隱藏了12年的嚴重安全漏洞。據SentinelLabs稱,它們允許繞過安全產品、執行代碼并轉移到其他部分,用于橫向移動的網絡。

研究人員表示,這些漏洞潛伏在戴爾的固件更新驅動程序中,可能會影響數億臺戴爾臺式機、筆記本電腦和平板電腦。

自2009年以來一直在使用的固件更新驅動程序版本2.3(dbutil_2_3.sys)模塊中存在多個本地權限提升(LPE)漏洞。驅動程序組件通過戴爾BIOS實用程序處理戴爾固件更新,并且它預先安裝在大多數運行Windows的戴爾機器上。

3.代碼庫和軟件供應鏈

軟件供應鏈以開源代碼存儲庫為基礎,開發人員可以上傳軟件包,供開發人員構建各種應用程序、服務和其他項目。它們包括GitHub,以及更專業的存儲庫,如用于Java的Node.js包管理器(npm)代碼存儲庫;用于Ruby編程語言的RubyGems;用于Python的Python包索引(PyPI)等等。

這些包管理器代表了一種供應鏈威脅,因為任何人都可以向他們上傳代碼,而代碼又可能在不知不覺中用作各種應用程序的構建塊。任何被惡意代碼破壞的應用程序都可以攻擊程序的用戶。

為了啟動,一個惡意包可以被加入多個不同的項目中——用加密礦工、信息竊取者等感染它們,并大大提高了修復過程的難度。

網絡犯罪分子蜂擁而至這個攻擊面,這引起了讀者極大的關注。

例如,12月,在npm中發現了17個的惡意包,它們都是針對Discord構建的,Discord是一個擁有3.5億用戶的虛擬會議平臺,支持通過語音通話、視頻通話、短信和文件進行通信。這些惡意寶主要用來偷取Discord token從而進行賬戶接管。

同樣在本月,托管在PyPI代碼存儲庫中的三個惡意軟件包被發現,它們總共有超過12,000次的下載量,并且可能潛入各種應用程序的安裝中。這些軟件包包括一個用于在受害者機器上建立后門的木馬程序和兩個信息竊取程序。

研究人員上周還發現,Maven Central生態系統中有17,000個未打補丁的Log4j Java包,這使得Log4Shell漏洞利用帶來了巨大的供應鏈風險。根據谷歌的安全團隊,整個生態系統可能需要數年才能完全修復。

使用惡意軟件包作為網絡攻擊媒介也是今年早些時候的一個常見主題。以下是其他近期發現的概述:

- 一月份,在三個npm包中發現了其他竊取Discord的惡意軟件。其一是“an0n-chat-lib”,它沒有合法的“孿生”包,但另外兩個則利用品牌劫持和域名搶注來試圖使開發人員認為他們是合法的。“discord-fix”惡意組件的名稱與合法的“discord-XP”類似,后者是一個用于Discord機器人的XP框架。“sonatype”包同時使用了純粹的品牌劫持。

- 今年3月,研究人員在npm公共代碼存儲庫中發現了針對Amazon、Lyft、Slack和Zillow(以及其他公司)內部應用程序的惡意包,所有這些軟件包都包含了敏感信息。

- 3月的那次攻擊是基于安全研究員Alex Birsan的研究,他發現可以將惡意代碼注入到開發人員項目中安裝依賴項的常用工具中。此類項目通常使用來自GitHub等站點的公共存儲庫。然后,惡意代碼可以使用這些依賴項通過目標公司的內部應用程序和系統傳播惡意軟件。通過利用公共的開源開發人員工具,這種新穎的供應鏈攻擊(在道德上)被用來破壞超過35家技術公司的系統,包括Microsoft、Apple、PayPal、Shopify、Netflix、Tesla和Uber。

- 6月,一群加密礦工被發現已滲透到了PyPI。研究人員發現六個不同的惡意軟件包隱藏在那里,總共有5,000次下載。

- 7月,在npm中發現了一個使用Google Chrome網絡瀏覽器中合法密碼恢復工具的憑據竊取包。研究人員在Windows系統上抓到了從Chrome竊取憑據的惡意軟件。密碼竊取器是多功能的:它還可以偵聽來自攻擊者的命令和控制(C2)服務器的傳入命令,可以上傳文件、從受害者的屏幕和相機進行記錄以及執行shell命令。

4.有趣的勒索軟件變體

勒索軟件流行在2021年日趨成熟,用于鎖定文件的實際惡意軟件的進展不僅僅是簡單地在目標文件夾上打一個擴展名。讀者開始加大對惡意軟件分析報道的關注,這些報道涵蓋了勒索軟件種類的進展,包括以下三大發現。

HelloKitty的Linux變體以虛擬機為目標

今年6月,研究人員首次公開發現了一種Linux加密器——被HelloKitty勒索軟件團伙使用。

HelloKitty是2月份對視頻游戲開發商CD Projekt Red發起的攻擊的幕后黑手,它開發了許多Linux ELF-64版本的勒索軟件,用于攻擊在其上運行的VMware ESXi服務器和虛擬機(VM)。

VMware ESXi,以前稱為ESX,是一種裸機管理程序,可以輕松安裝到服務器上,并將它們劃分為多個VM。雖然這使得多個VM可以輕松共享相同的硬盤驅動器存儲,但它使系統成為攻擊的“一站式購物點”,因為攻擊者可以加密用于存儲來自多個虛擬機的數據的集中式虛擬硬盤。。

New Net Technologies(NNT)的Dirk Schrader告訴Threatpost,除了ESXi服務器作為目標的吸引力之外,“將Linux作為許多虛擬化平臺的起源添加到[惡意軟件]功能中”還將帶來一個副作用,即能夠在任何Linux機器上啟用攻擊。

MosesStaff:沒有可用的解密

去年11月,一個名為MosesStaff的政治組織使得整個以色列癱瘓了,它沒有任何財務目標,也無意交出解密密鑰。它的目標是使用勒索軟件進行具有政治動機的破壞性攻擊,希望造成盡可能大的破壞。

MosesStaff加密網絡并竊取信息,無意索要贖金。該組織還保持活躍的社交媒體影響力,通過其渠道發布挑釁性信息和視頻,并不隱瞞其意圖。

Exchange服務器成為Epsilon Red的攻擊目標

6月份,有人看到攻擊者在一組PowerShell腳本背后部署了新的勒索軟件,這些腳本是為利用未修補的Exchange服務器中的漏洞而開發的。

Epsilon Red勒索軟件是在對一家美國酒店業公司發動攻擊后被發現的,它指的是X戰警漫威漫畫中一個不起眼的負面角色,一名配備了四個機械觸手的俄羅斯裔超級士兵。

研究人員表示,通過調查攻擊事件,發現企業的Microsoft Exchange服務器是攻擊者進入企業網絡的初始入口,但尚不清楚這是由ProxyLogon漏洞利用還是其他漏洞啟用的,但根本原因似乎是未修補的服務器,攻擊者使用WMI將其他軟件安裝到他們可以從Exchange服務器訪問的網絡內的機器上,然后進行下一步的勒索攻擊操作,這是一款新型的勒索病毒,使用go語言編寫的,攻擊者初期會使用powershell腳本加載勒索病毒payload。

5.游戲安全

連續第二年,游戲安全在2021年成為讀者關注的焦點,這可能是因為全球COVID-19大流行使得游戲玩家越來越多,也讓網絡犯罪分子繼續瞄準該領域。在卡巴斯基最近的一項調查中,近61%的人報告稱遭受過諸如身份盜竊、詐騙或游戲內貴重物品被盜等不法行為。下面是一些較受歡迎的帖子的概述。

Steam用于托管惡意軟件

今年六月,被命名為SteamHide的惡意軟件出現,它在Steam上的個人資料圖片中偽裝自己。

根據G Data的研究,Steam平臺僅用作托管惡意文件的工具:“下載、解包和執行加載程序獲取的惡意有效負載等繁重工作由外部組件處理,該組件訪問一個Steam profile上的惡意profile圖片。這種外部有效載荷可以通過特制的電子郵件分發到受感染的網站。”

信息隱寫技術顯然不是什么新技術——但Steam profile被用作攻擊者控制的托管站點——當我們發布這個故事時,讀者的興趣被極大的吸引起來。

Twitch源代碼泄露

10月,一位匿名用戶在4chan上發布了一個125GB種子文件的鏈接,其中包含Twitch的所有源代碼、其成立之初的評論、用戶支付信息等。

攻擊者聲稱已經洗劫了實時游戲流媒體平臺的所有內容;不久之后,Twitch就證實了這個漏洞。

威脅行為者稱這次泄密是一種“在在線視頻流媒體領域引發更多破壞和競爭”的手段。

Discord上的騙局

11月,一個騙局開始在Discord上四處傳播,網絡犯罪分子可以通過它獲取Steam帳戶信息,并試圖竊取賬戶中任何有價值的東西。

以游戲玩家為目標的Discord騙局幾乎無處不在。但研究人員發現了一種值得注意的新方法,它跨越了Discord和Stream游戲平臺,騙子據稱可以免費訂閱Nitro(Discord附加組件,可實現自定義表情符號、個人資料徽章、更大的上傳、服務器升級等等),以換取兩個帳戶的“鏈接”。

目標首先在Discord上收到帶有虛假標價的惡意消息,上面寫道“只需鏈接您的Steam帳戶即可享受。”其中包含一個鏈接。惡意鏈接將用戶帶到帶有“Get Nitro”按鈕的虛假Discord頁面。一旦受害者點擊按鈕,該網站似乎跳出一個Steam彈出廣告,但研究人員解釋說,該廣告仍然是該惡意網站的一部分。

該策略旨在讓用戶認為他們來到了Steam平臺,從而輸入他們的登錄信息——實際上,騙子已經準備好獲取憑據。

索尼PlayStation3禁令

今年6月,據報道,索尼的一個文件夾被攻擊,其中包含了所有PlayStation3游戲機的序列號,這使得用戶被莫名其妙地禁止進入該平臺。

據報道,索尼在網上留下了一個包含每個PS3游戲機ID的不安全文件夾,并于4月中旬被一位名為“The WizWiki”的西班牙YouTuber發現并報告。六月,PlayStation Network留言板上的玩家開始抱怨他們無法登錄。

用戶認為威脅行為者開始將竊取的PS3主機ID用于惡意目的,導致合法玩家被禁止。但索尼并未證實PS3 ID泄露與玩家被禁止登陸平臺之間存在聯系。

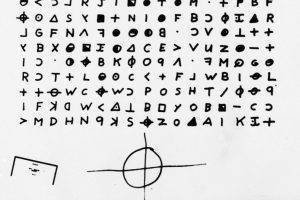

驚喜:黃道十二宮密碼被破解!

這是2021年最受歡迎的10個Threatpost帖子之一——連環殺手Zodiac的340密碼,該密碼50年來一直未曾有人成功破解。2020年12月,美國的軟件開發人員David Oranchak,澳大利亞的數學家Sam Blake和比利時的程序員Jarl Van Eycke終于成功解決了這一難題。

據稱,這位黃道十二宮連環殺手在1960年代末和1970年代初在北加利福尼亞地區及其周邊地區謀殺了至少5人,他聲稱自己手上有37條人命。這位仍未具名的兇手向當地報紙媒體發送了一系列四條編碼信息吹噓自己的罪行,其中還包含了一些神秘的圖標,這為他贏得了“黃道十二宮”的綽號。

連環殺手發送的第一個密碼很快就被破譯了。但第二個,以340個字符命名的340 Cipher很弄清楚。澳大利亞數學家Sam Blake計算出有650,000種可能的方式來讀取代碼,而在比利時擔任倉庫操作員的Jarl Van Eycke編寫了一個密碼破解軟件來解決解密問題。很快,他們獨特的算法方法得到了回報。這條被FBI正式認可為正確的信息內容如下:

“我希望你在嘗試抓住我的過程中得到很多樂趣。

打電話上節目宣稱是十二宮殺手的那人,并不是我。

我不怕毒氣室,因為它可以把我很快地送入天堂。

我現在有足夠多的奴隸為我工作,而其他人到了天堂就一無所有了,所以他們害怕死亡。

我不害怕,因為我知道,在天堂里生活將是一件很輕松的事。”

雖然難以捉摸的連環殺手的名字仍然無從知曉,但這一突破代表了密碼學和網絡安全的基本構建塊——訪問控制和分段的勝利。

本文翻譯自:https://threatpost.com/5-top-threatpost-stories-2021/177278/如若轉載,請注明原文地址。