2022年網絡安全趨勢:7個趨熱,2個趨冷

新冠疫情大流行正式進入第二年,COVID-19 已經影響到了個人生活與社會生產的方方面面,甚至已經改變了企業安全領域的游戲規則。

不計其數的員工正在通過遠程的方式訪問公司的網絡或者基于云的資源進行辦公,IT 工作人員也只能通過遠程訪問對關鍵系統進行排障與維護。供應鏈承受了巨大的壓力,攻擊者也在爭分奪秒地利用這些存在的漏洞發起攻擊。

以下是 2022 年的安全趨勢(包括趨熱與轉冷),預計在新的一年里攻擊的范圍和復雜程度將會變得更加難以應對。

九大趨勢

勒索軟件不會消失(趨熱)

網絡安全顧問Shira Rubinoff 表示:“勒索軟件攻擊越來越多,而且沒有放緩的跡象”。勒索軟件攻擊呈現指數級增長,并且持續上升。這主要是由于在疫情大流行中,在線業務不斷增長、數字環境不斷拓寬。工作模式向遠程居家的轉變,推動組織都在加強網絡安全防護。現在,組織處在一個可能安全也可能不安全的環境當中,員工通過多種設備處理各種各樣的任務。

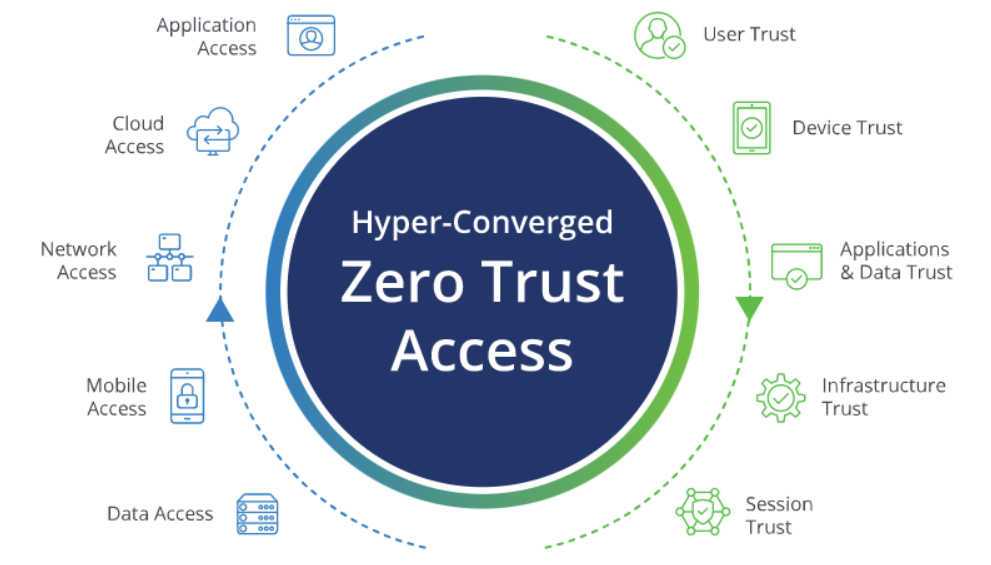

Shira Rubinoff 建議組織專注于加強網絡安全意識,包括對整個組織進行培訓與教育,以幫助緩解網絡釣魚攻擊。“組織應主動保護自己的數據,并考慮開始部署零信任”,Shira Rubinoff 補充道。

關鍵數字:

根據 Gartner 最新的新興風險監測報告顯示,“新的勒索軟件”是高管們最關心的威脅。與此同時,Verizon 的數據泄露調查報告顯示,勒索軟件的攻擊頻率在 2021 年翻了一番。IDC 在 2021 年勒索軟件研究報告中發現,在 2021 年大約 37% 的全球組織聲稱他們是某種形式勒索軟件攻擊的受害者。

加密貨幣挖掘的增加(趨熱)

攻擊者通過各種手段入侵組織后,偷偷使用組織的計算資源挖掘加密貨幣就稱為 Cryptojacking。挖礦并沒有勒索軟件那么引人注目,攻擊者可以潛藏其中長時間不被發現。由于沒有勒索贖金,也沒有個人隱私信息竊取,公司也不必對外披露入侵行為。這導致很難量化入侵帶來的損失,組織損失的是算力、性能和電費等。然而,隨著加密貨幣不斷升值,攻擊者有極強的動力從事加密貨幣的挖掘。

IDC 的分析師 Frank Dickson 表示:“我不知道大家對它到底有多關注,畢竟挖礦不像勒索軟件那么高調”。他指出,挖礦是一種日益嚴重的安全威脅,其本質就是進入組織計算機系統的后門,攻擊者可以將這個后門出售給其他希望發起勒索軟件攻擊或者其他類型攻擊的攻擊者。

關鍵數字:

Sonic Wall 的分析報告顯示,2021 年第三季度全球的加密貨幣挖掘增加了 21%,在整個歐洲則激增 461%。

Deepfake 將會成為武器(趨熱)

網絡安全顧問 Magda Chelly 認為,Deepfakes 將成為未來一段時間內的熱門安全問題。盡管到目前為止,Deepfakes 主要應用在娛樂領域中,將視頻中一個演員的臉替換為另一個演員的臉,又或者讓視頻中的政客說出他們顯然從未說過的話。

Magda Chelly 預測,攻擊者將會利用 Deepfakes 技術偽造人臉從而破壞生物認證訪問控制。攻擊者以后還會圍繞基于人工智能的 Deepfakes 技術開展各種各樣的攻擊,例如已經發生了偽造 CEO 的聲音誘使員工將大筆資金轉入惡意賬戶的案例。除了欺詐外,攻擊者還可以制作有關高管和主管的違法視頻,進行勒索。

關鍵數字:

“根據在暗網上跟蹤的信息,自從 2019 年以來,圍繞 Deepfakes 的討論增加了 43%”,Rapid7 公司產品管理高級總監 Alon Arvatz 如是說。

針對會議軟件發起攻擊(趨熱)

疫情沒有放緩的跡象,很多員工還都居家辦公,員工必須通過會議軟件與其他同事進行溝通交流。互聯網安全中心(CIS)運營副總裁 James Globe 表示,針對這些軟件/服務的攻擊也令人擔憂。

James Globe 認為,組織需要出臺正式的政策和規章制度供員工遵循,打擊試圖通過竊聽對話或者竊取敏感文檔的攻擊者。

James Globe 建議組織要采取相關標準措施,例如清理邀請列表、會議設置密碼、不同通信方式發送密碼、主持人手動邀請人加入以及在會議開始后鎖定會議等。

關鍵數字:

根據 Acronis 網絡就緒報告的統計,超過 30% 的公司表示其視頻會議系統在 2021 年曾受到攻擊。

虛擬專用網正在消失(轉冷)

疫情大流行使得為員工提供安全的遠程訪問途徑成為了重中之重,同時也暴露了傳統虛擬專用網存在的缺陷。虛擬專用網管理起來很復雜,也并沒有那么安全,仍然遵守老式的邊界安全的安全范式。

“我們并不是要拋棄虛擬專用網,而是虛擬專用網并不能很好的保護遠程工作人員,我們寧愿選擇零信任的解決方案”,Dickson 表示。

虛擬專用網為遠程用戶提供了與企業資源之間的安全信道,但虛擬專用網無法判斷連接的設備是否已經被感染或者有人使用被盜的憑據連接。虛擬專用網并不保證應用層安全,一旦用戶連接到網絡中,就不能提供基于角色的訪問控制,而零信任解決了所有這些問題。

關鍵數字:

根據 Gartner 的預計,到 2023 年 60% 的企業將逐步淘汰 VPN 轉而使用零信任。

針對 IoT/OT 的攻擊(趨熱)

Chelly 表示,針對 IoT/OT 基礎設施的攻擊將在 2022 年越來越多。攻擊目標多種多樣,包括關鍵基礎設施、傳統制造設施,甚至是智能家居設備。

攻擊者瞄準工業傳感器有可能會造成物理破壞,可能會導致流水線關閉或者服務終端。疫情大流行致使員工通過遠程訪問管理這些系統,這也為網絡犯罪分子提供另一個非常好的切入點。

Chelly 預測攻擊者還將會持續進行勒索類的攻擊。例如攻擊提供智能家居的供應商,來鎖定智能門鎖和智能恒溫器。

關鍵數字:

研究人員模擬家庭網絡環境監控發現,一周內有超過 12000 次攻擊嘗試。

供應鏈攻擊(趨熱)

供應鏈安全與否取決于最薄弱的部分,這也是攻擊者入侵高價值目標的絕佳手段。例如最臭名昭著的 SolarWinds 攻擊就是一個供應鏈攻擊,攻擊者利用 SolarWinds 軟件中的一個漏洞入侵了數百家公司。

Globe 表示,供應鏈安全仍然將是一個熱門話題。他建議組織主要特別關注第三方、合作伙伴、承包商、托管服務提供商和云服務提供商。持續確認這些實體的安全實踐是健全的,持續驗證這些實體遵守他們的安全政策。

關鍵數字:

Forrester 的數據顯示,55% 的安全人員反饋所在組織在過去的一年經歷了供應鏈或第三方供應商的安全事件或違規行為。

擴展檢測與響應 XDR(趨熱)

擴展檢測與響應(XDR)是一種相對較新的威脅檢測和響應方法,業界試圖通過 XDR 打破安全孤島并提供包含多個安全數據流的服務。XDR 利用基于云的大數據分析整合來自端點、電子郵件、身份和訪問管理、網絡管理、云安全、威脅情報和威脅狩獵等數據。

Dickson 表示,與其說 XDR 是一個產品,還不如說 XDR 旨在構建一個集成多種安全工具、用以分析上下文中存在安全威脅的平臺。

關鍵數字:

Gartner 的數據顯示,到 2027 年年底會有多達 40% 的組織使用 XDR。

使用密碼(轉冷)

密碼一種較為不可靠的安全驗證方式,但行業在采用替代方案上一直很緩慢。在 FIDO 聯盟、微軟、蘋果與谷歌等行業巨頭的大力推動下,基于生物特征(指紋或人臉)的無密碼身份驗證正在快速增長。

Dickson 建議組織應該盡可能地消除密碼的使用,他認為完全無密碼的解決方案比雙因子身份驗證方案(密碼作為其中一個因素)更好。

關鍵數字:

根據 Verizon 數據泄露報告,80% 的數據泄露都是由于密碼錯誤或重復使用密碼造成的。

參考來源: