Chainalysis 2022加密貨幣犯罪報告

近年來,研究人員發現越來越多的攻擊者使用惡意軟件來從個人用戶處竊取加密貨幣。

惡意軟件與加密貨幣概述

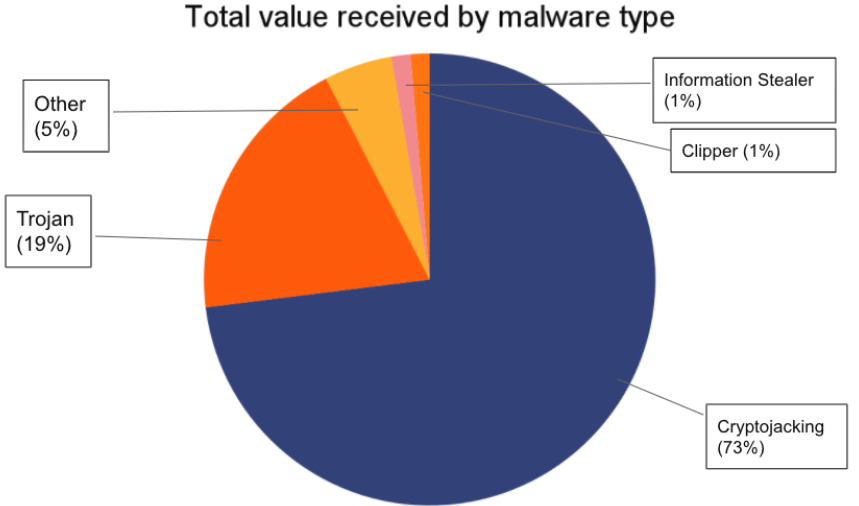

基于惡意軟件的網絡犯罪就像竊取個人信息一樣簡單,但從規模上來講卻更加復雜。比如,惡意軟件運營者使用感染的設備作為僵尸網絡的一部分,并用來發起DDoS攻擊、廣告欺詐、發送垃圾郵件來傳播惡意軟件等。常見的與加密貨幣相關惡意軟件家族可以分為以下幾類:

信息竊取器:從被黑的用戶計算機中收集保存的憑證信息、文件和自動填充歷史、加密貨幣錢包等;

Clippers:插入新的內容到受害者的剪貼板,替換用戶復制的文本,可以將用戶將要完成的交易路由到黑客控制的錢包地址;

Cryptojackers(加密貨幣挖礦):使用受害者設備的算力來進行加密貨幣挖礦;

木馬:看似合法的程序,但是會破壞受害者設備的運行、竊取信息或引起其他類型的破壞。

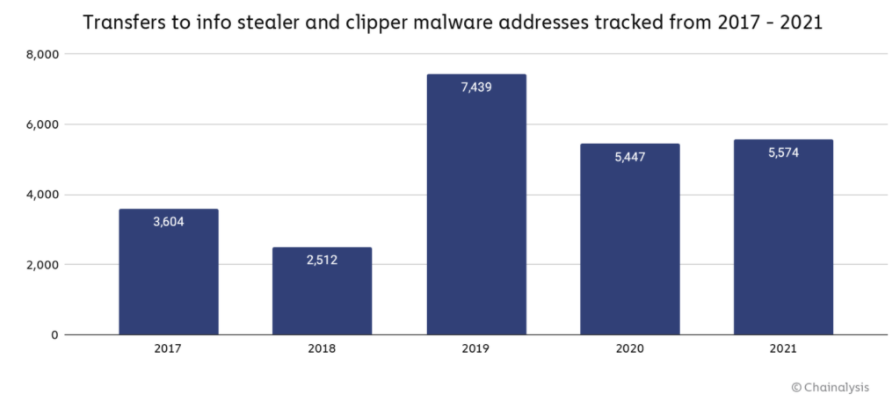

下圖是受害者轉給信息竊取器和Clippers惡意軟件家族控制的加密貨幣地址的數量:

總的來看,2021年受害者共轉給惡意軟件控制的加密貨幣地址5974筆交易,高于2020年的5449筆交易。

最活躍的惡意軟件

Cryptbot是最活躍的信息竊取器惡意軟件,排名第1,會竊取受害者加密貨幣錢包和賬戶憑證,獲利超過100萬美元。

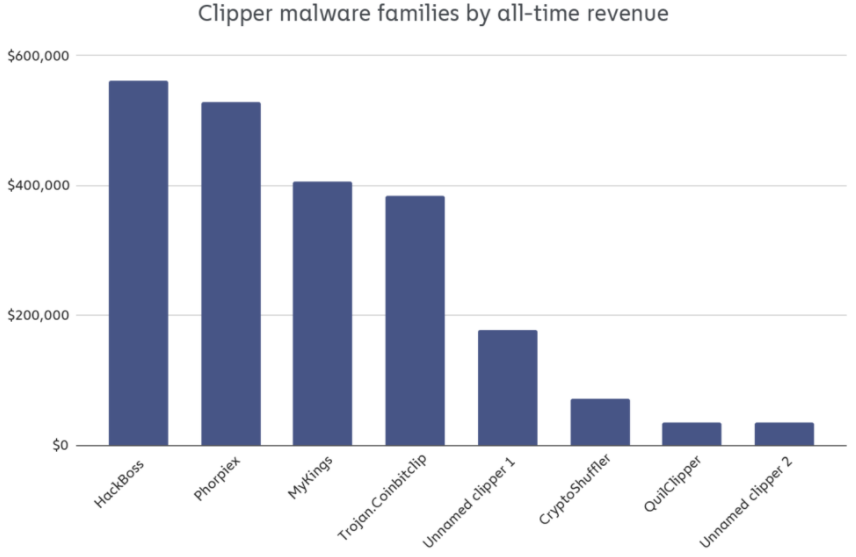

QuilClipper是最活躍的剪貼板竊取器(clipper),在圖中排名第18。

惡意軟件與洗錢

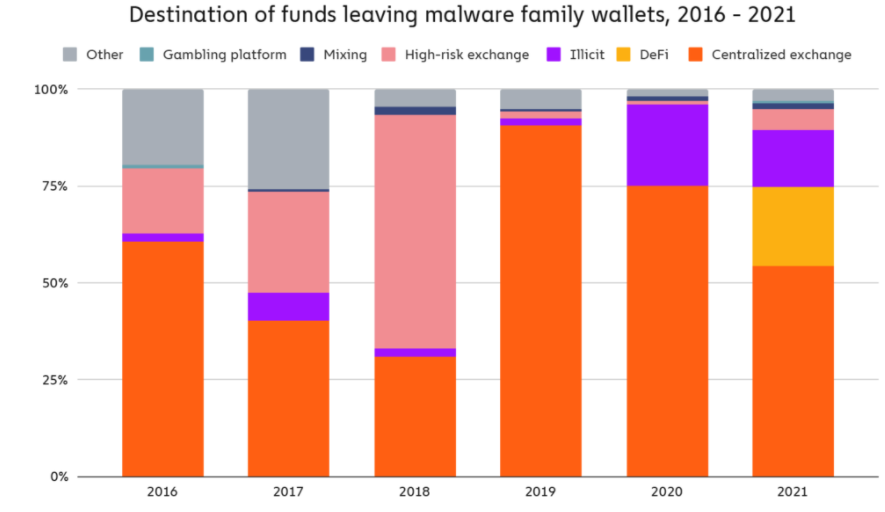

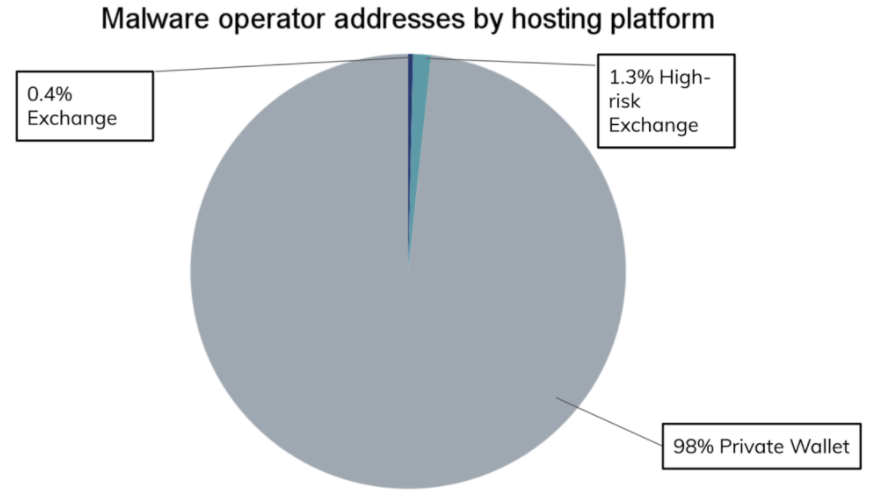

大多數惡意軟件運營者會使用隱私錢包地址來接收初始的受害者支付。在從受害者處接收到加密貨幣后,惡意軟件運營者會將這些資金轉到中心化交易所的地址。

2021年,交易所只接收到54%的惡意軟件地址的資金,比2020年的75%下降了21%。

Glupteba僵尸網絡

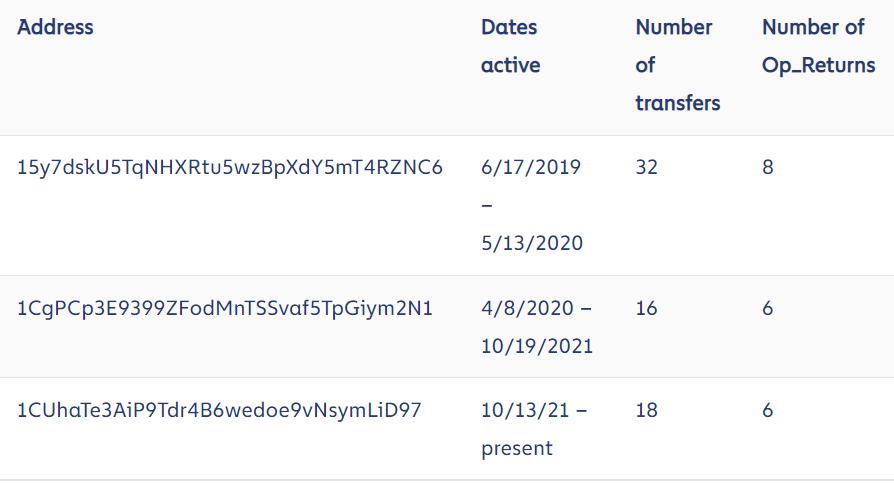

Glupteba僵尸網絡一共入侵了超過100萬臺機器,攻擊者使用僵尸網絡的算力來進行加密貨幣挖礦,尤其是門羅幣。Glupteba還使用比特幣區塊鏈的op_returns編碼C2服務器命令,以防止C2失效的情況。Glupteba一共使用了3個比特幣地址來隱藏C2命令,分別是:

除了加密貨幣挖礦外,Glupteba僵尸網絡還被用于出售從受感染的機器上竊取的谷歌賬戶信息、進行數字廣告欺詐、出售竊取的信用卡數據。

本文翻譯自:https://blog.chainalysis.com/reports/2022-crypto-crime-report-preview-malware/如若轉載,請注明原文地址。