可穿戴設備的數據傳輸協議中發現33個漏洞

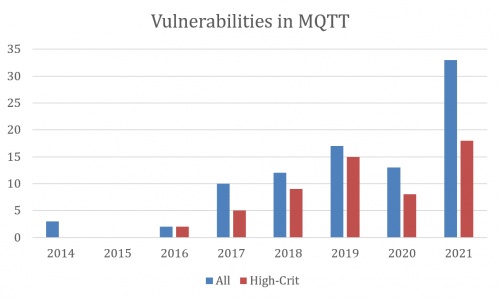

卡巴斯基專家發現,用于遠程監控病人情況的可穿戴設備最常用的數據傳輸協議包含33個漏洞,其中僅在2021年,就發現了18個“嚴重漏洞”。與2020年相比,多個10個嚴重漏洞,其中很多還沒有被修補。其中一些漏洞使攻擊者有可能攔截從設備在線發送的數據。持續的疫情導致醫療行業快速進行數字化。由于醫院和醫護人員不堪重負,許多人被隔離在家中,這些醫療組織被迫重新思考如何提供患者護理。事實上,卡巴斯基最新的研究發現,全球91%的醫療機構已經實施了遠程醫療功能。但是,這種快速的數字化帶來了新的安全風險,特別是在涉及到病人數據方面。部分遠程醫療服務包括遠程病人監控,而這是通過所謂的可穿戴設備和檢測器實現的。這些設備包括能夠持續或間隔跟蹤病人監控指標(如心臟活動)的可穿戴設備。MQTT協議是從可穿戴設備和傳感器傳輸數據的最常見協議,因為它既簡單又方便。這就是為什么這種協議不僅出現在可穿戴設備上,還幾乎出現在任何智能設備上。不幸的是,當使用MQTT協議時,認證是完全可選的,而且很少包括加密。這使得MQTT協議很容易遭受中間人攻擊(當攻擊者在通信時可以將自己置于“雙方”之間),這意味著通過互聯網傳輸的任何相關數據都有可能被盜。當涉及到可穿戴設備時,這些信息可能包括高度敏感的醫療數據、個人信息,甚至一個人的動作。自2014年以來,總共在MQTT協議中發現90個漏洞,其中包括關鍵漏洞,很多漏洞至今仍未得到修補。2021年,發現了33個最新漏洞,其中有18個是關鍵漏洞,較2020年多了10個。所有這些漏洞都讓病人面臨其數據被盜的風險。

2014年至2021年,在MQTT協議中發現的漏洞數量卡巴斯基研究人員不僅在MQTT協議中發現了漏洞,而且還發現了最受歡迎的可穿戴設備平臺之一:高通驍龍可穿戴平臺也包含漏洞。自該平臺推出以來,已經發現了400多個漏洞;而且并非所有漏洞都已經得到修補,其中還包括2020年發現的一些漏洞。值得注意的是,大多數可穿戴設備都會跟蹤您的健康數據以及您的未知和行動信息。這不僅開啟了竊取數據的可能性,還課程造成潛在的跟蹤問題。“這次的全球疫情導致了遠程醫療市場的急劇增長,這不僅僅涉及通過視頻軟件與醫生進行溝通。我們談論的是一系列復雜、快速發展的技術和產品,包括專業應用、可穿戴設備、植入式傳感器和基于云的數據庫。但是,許多醫院仍在使用未經過測試的第三方服務來存儲病人的數據,醫療可穿戴設備和傳感器中的漏洞仍然存在。在部署此類設備之前,應盡可能多地了解其安全級別,以保證公司和患者的數據安全,”卡巴斯基全球研究與分析團隊(GReAT)俄羅斯負責人Maria Namestnikova評論說。要閱讀有關遠程醫療安全的完整報告,請訪問 Securelist.要了解有關遠程醫療服務全球采用情況的更多見解,請閱讀卡巴斯基的全球調查。為了確保患者的數據安全,卡巴斯基建議醫療服務機構采取以下措施:檢查醫院或醫療機構建議的應用程序或設備的安全性盡可能減少遠程醫療應用程序傳輸的數據(例如,如果沒有必要,請不要讓設備發送位置數據)修改設備或應用的默認密碼,如果設備提供加密功能,請使用加密